Muchos propietarios de sitios web nos han contactado preocupados por el spam SEO japonés o el Hack de palabras clave japonesas.

¿Qué es un Hack de palabras clave japonés?

En un hack de palabras clave japonesas , el texto japonés generado automáticamente comienza a aparecer en su sitio. Esta técnica particular de Blackhat SEO secuestra los resultados de búsqueda de Google al mostrar palabras japonesas en el título y la descripción de las páginas infectadas. Ocurre cuando se muestran diferentes páginas web a los motores de búsqueda y visitantes normales. Este ataque también se conoce como el ” Hack de palabras clave japonés “, “Spam de búsqueda japonesa” o “Spam de símbolos japoneses”.

Cuando utilice un Sistema de gestión de contenido (CMS) como OpenCart, Magento, Drupal o WordPress, encontrará páginas de spam SEO japonés generadas automáticamente. Estas páginas contienen enlaces de afiliados a tiendas que venden productos de marcas falsas. Estos productos japoneses están ‘Spamvetised’ para aumentar los ingresos y beneficiarse de los enlaces salientes de su tienda.

Infectado con spam japonés de SEO? Envíenos un mensaje en el widget de chat y estaremos encantados de ayudarle.

Razones para el Hack de palabras clave japonés

Podría haber muchas razones para la aparición de un hack japonés en su sitio. Los más comunes de ellos son:

Versión CMS desactualizada

Si observa estas estadísticas impactantes , sabrá que el CMS desactualizado es la razón número uno por la cual su sitio web podría haber sido pirateado. A pesar de que los desarrolladores de CMS son ágiles en la liberación de parches de seguridad, los propietarios de la web a menudo lo ignoran. Estas lagunas de seguridad sin parches se convierten en una razón para el Hack de palabras clave japonés más adelante.

Sign me up!

Complementos de terceros

No todos los complementos son seguros. Y seguramente no todos se mantienen y actualizan regularmente. Por lo tanto, es posible que desee verificar los complementos antes de instalarlos. Además, limite el uso de complementos de terceros. Y, si se ve obligado a usar uno, verifique su última actualización, revisiones y soporte. Un complemento con errores es otro para un Hack de palabras clave japonés.

Habilitado la exploración de directorios

La exploración de directorios habilitada permite a un hacker obtener detalles de su directorio mediante una simple búsqueda en línea. Los resultados pueden ser peligrosos para su sitio web. Él puede, entonces, usar estos datos para ejecutar el hack de palabras clave japonesas. Por lo tanto, siempre asegúrese de deshabilitar la exploración de su directorio.

Permisos de archivo incorrectos

Tener permisos de archivo incorrectos es otro agujero de seguridad. En general, se considera mejor establecer permisos de 644 para archivos y 755 para directorios. Además, los permisos recomendados para archivos confidenciales como el archivo config.php y la carpeta de contenido son 400.

Hack de palabras clave japonesas: encontrar resultados de spam SEO

-

Spam japonés de SEO: identifica páginas infectadas con la Búsqueda de Google

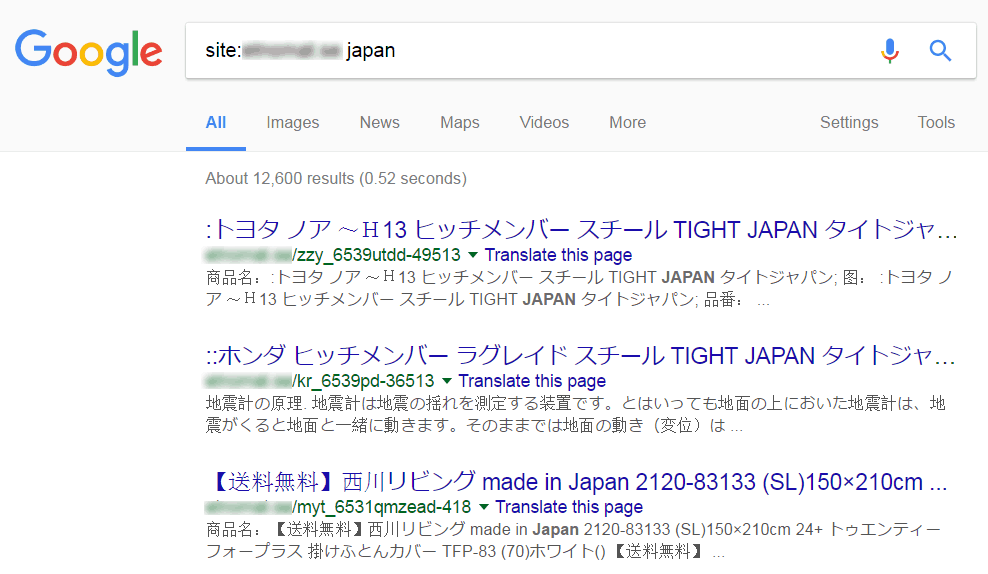

Puede descubrir tales páginas buscando

site:[your site root URL] japanen la búsqueda de Google.Luego, hojee algunos de los resultados de búsqueda para ver si descubre alguna URL sospechosa. Estas son las páginas indexadas por Google que contienen la palabra ‘Japón’. Si observa páginas con los caracteres japoneses en el título o la descripción, es probable que su sitio web esté infectado.

-

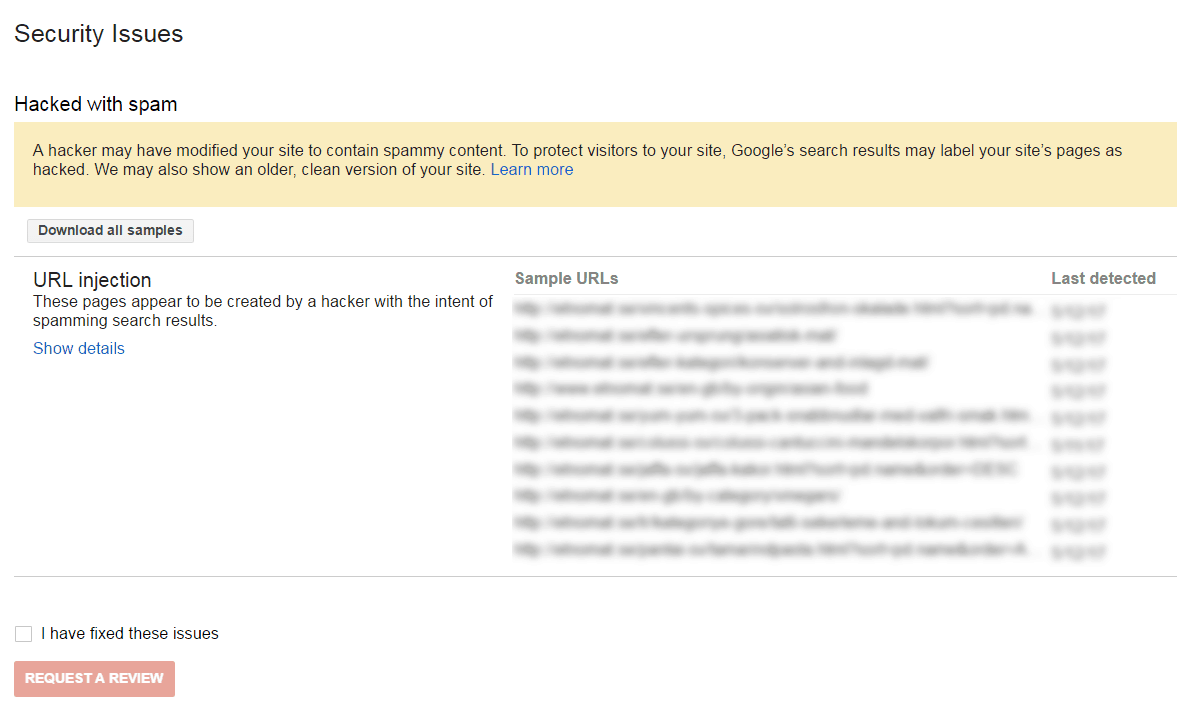

Verificación en Google Search Console

En su Consola de búsqueda de Google (anteriormente denominada Herramientas para webmasters de Google), navegue hasta la Herramienta de problemas de seguridad en la barra lateral izquierda. Verá un resultado similar al siguiente:

-

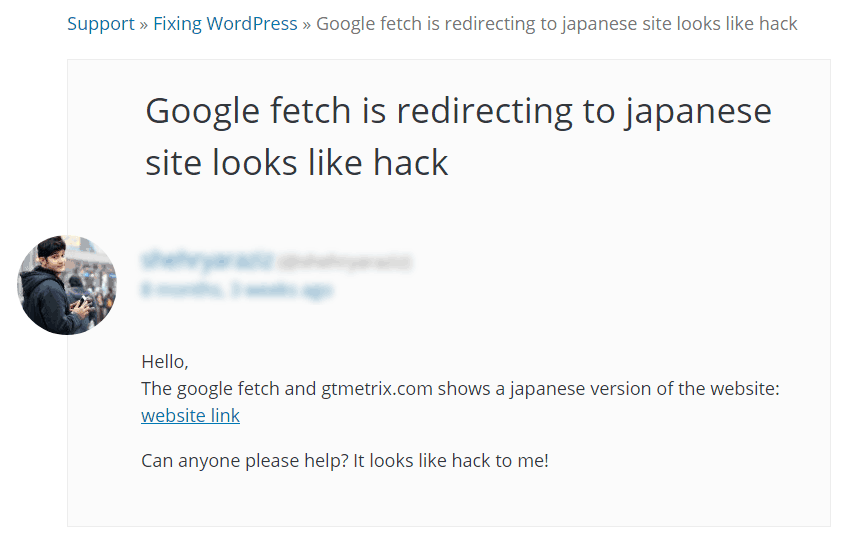

Spam japonés de SEO: busque como Google para comprobar si hay ‘encubrimiento’

Cuando visita cualquiera de estas páginas pirateadas, es posible que vea una ‘página 404 no encontrada’ que sugiere que la página web no existe. Tenga cuidado, el hacker puede estar usando una técnica llamada encubrimiento . Verifique el encubrimiento utilizando la herramienta “Fetch as Google” en su Google Search Console.

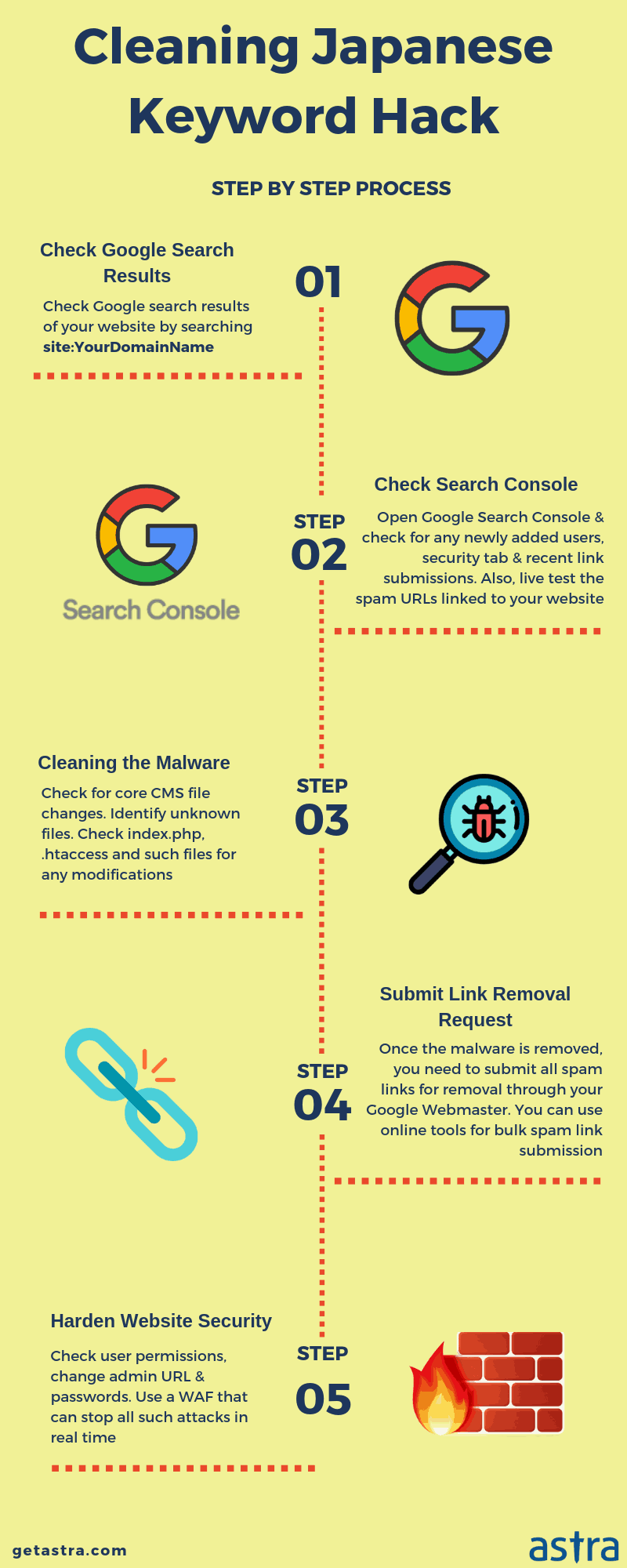

Cómo arreglar el hack de palabras clave japonesas

-

Haga una copia de seguridad de su sitio antes de limpiar

Antes de comenzar con el proceso de limpieza de malware, realice una copia de seguridad de su sitio actual. En caso de que algo salga mal, puede restaurar esta versión. Asegúrese de tomar el archivo de copia de seguridad en un formato comprimido como un archivo zip.

-

Elimine cualquier cuenta de usuario recién creada en Search Console

Si no reconoce a ningún usuario en la pestaña ” Usuarios y propietarios “, revoque inmediatamente su acceso. Los piratas informáticos agregan cuentas de Gmail spam como administradores para que puedan cambiar la configuración de su sitio, como mapas de sitio y orientación geográfica.

-

Ejecute un escaneo de malware

Escanee su servidor web en busca de malware y archivos maliciosos. Puede usar la herramienta ‘Escáner de virus’ en el cPanel provisto por su proveedor de alojamiento web. O puede obtener una limpieza experta de malware con el Plan Astra Pro .

-

Verifique su archivo .htaccess

Los hackers a menudo usan el archivo .htaccess para redirigir a los usuarios y motores de búsqueda a páginas maliciosas. Verifique el contenido del archivo .htaccess desde una última versión limpia conocida de sus copias de seguridad. Si encuentra algún código sospechoso, coméntelo colocando el carácter ‘#’ delante de la regla.

-

Copie las cadenas de conexión de la base de datos de configuración de WordPress

Su archivo wp-config es el archivo de configuración de su sitio web y es claramente el más buscado por los hackers. En caso de pirateo, el atacante también puede insertar contenido malicioso en este archivo. Debe escanear a fondo este archivo y eliminar los contenidos desconocidos para eliminar el spam japonés de SEO de su sitio web.

Sin embargo, editar wp-config puede crear un desastre si, sin saberlo, elimina algo vital. Por lo tanto, a pesar de editarlo, puede tomar una copia de las cadenas de conexión de la base de datos de WordPress y crear un archivo totalmente nuevo. Luego, elimine el antiguo archivo wp-config infectado.

NOTA: La edición incorrecta del archivo wp-config puede hacer que su sitio web caiga, así que tenga mucho cuidado. -

Verificar archivos modificados recientemente

Puede encontrar archivos modificados recientemente siguiendo estos pasos:

– Inicie sesión en su servidor web a través de SSH.

– Ejecute el siguiente comando para encontrar los archivos más modificados.

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r

Si usted es un cliente de Astra, habría recibido un correo electrónico informándole sobre cambios maliciosos en los archivos. -

Reemplazar archivos principales, archivos de complemento y archivos de tema

Puede reemplazar los archivos principales infectados con las versiones originales de WordPress.org. Después de descargar las versiones nuevas y actualizadas de estos archivos y directorios, puede eliminar las versiones anteriores.

-

Verifica tu directorio de subidas

Verifique en su directorio wp-content / uploads los archivos con extensiones en la lista negra, como .php, .js y .ico. Si encuentra dichos archivos, verifique el contenido de caracteres como base64_decode, rot13, eval, strrev, gzinflate, etc. Elimine todos los archivos, ya que supuestamente son maliciosos.

-

Revise su mapa del sitio

Un hacker puede haber modificado o agregado un nuevo mapa del sitio para indexar rápidamente las páginas japonesas de SEO SEO. Si observa enlaces sospechosos en el mapa del sitio, actualice rápidamente sus archivos principales de CMS desde una última copia de seguridad limpia conocida.

-

Prevenir futuros ataques con un firewall de sitio web

Otra opción para prevenir las infecciones japonesas de SEO SEO es usar un firewall de sitio web . Nuestra suite de seguridad ayuda a proteger automáticamente su sitio y prácticamente parchear el software al evitar que las solicitudes maliciosas lleguen a su sitio web.

Otro ataque similar de spam SEO en WordPress es el ataque farmacéutico. Este ataque muestra productos farmacéuticos de spam como Viagra, Cialis, etc. en los títulos o URL de SEO de su sitio web.

¿Afecta el hack de palabras clave japonesas en su sitio web SEO y tráfico?

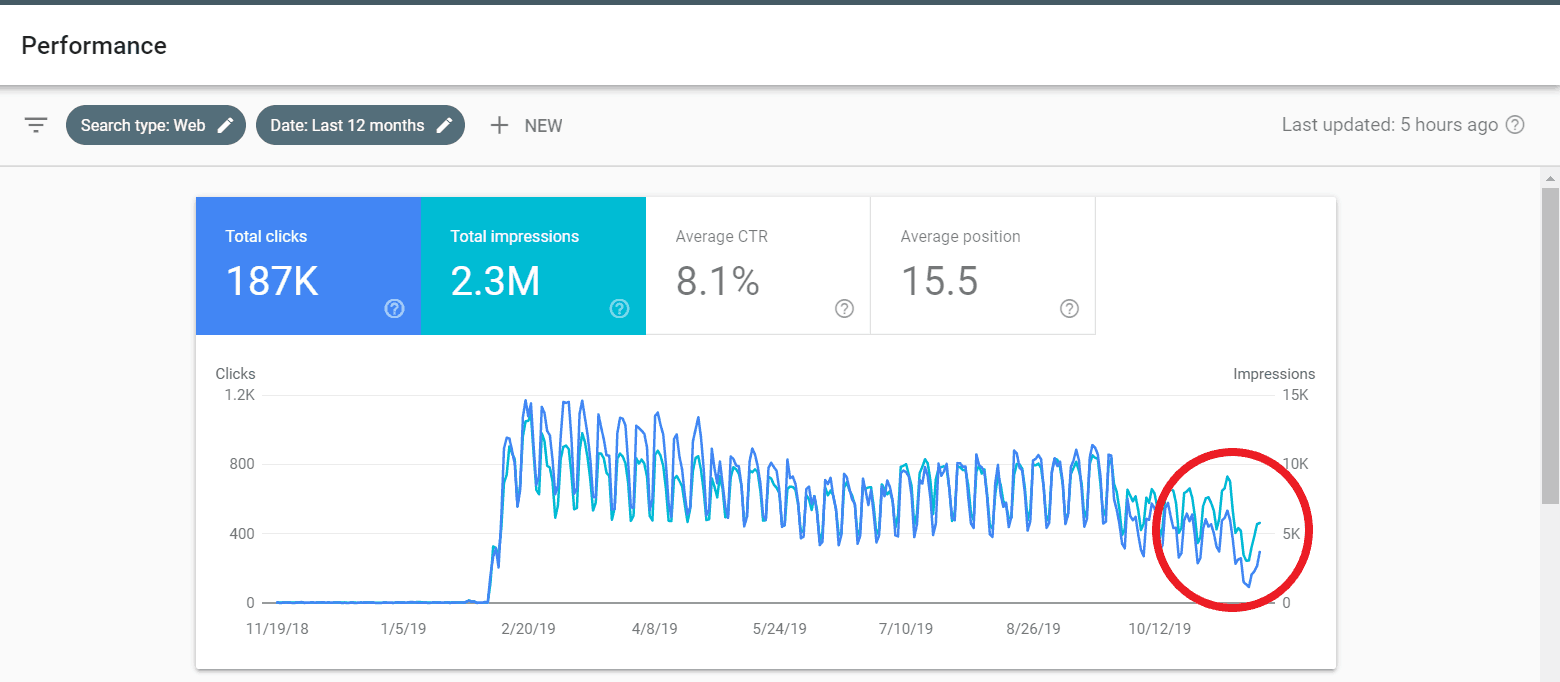

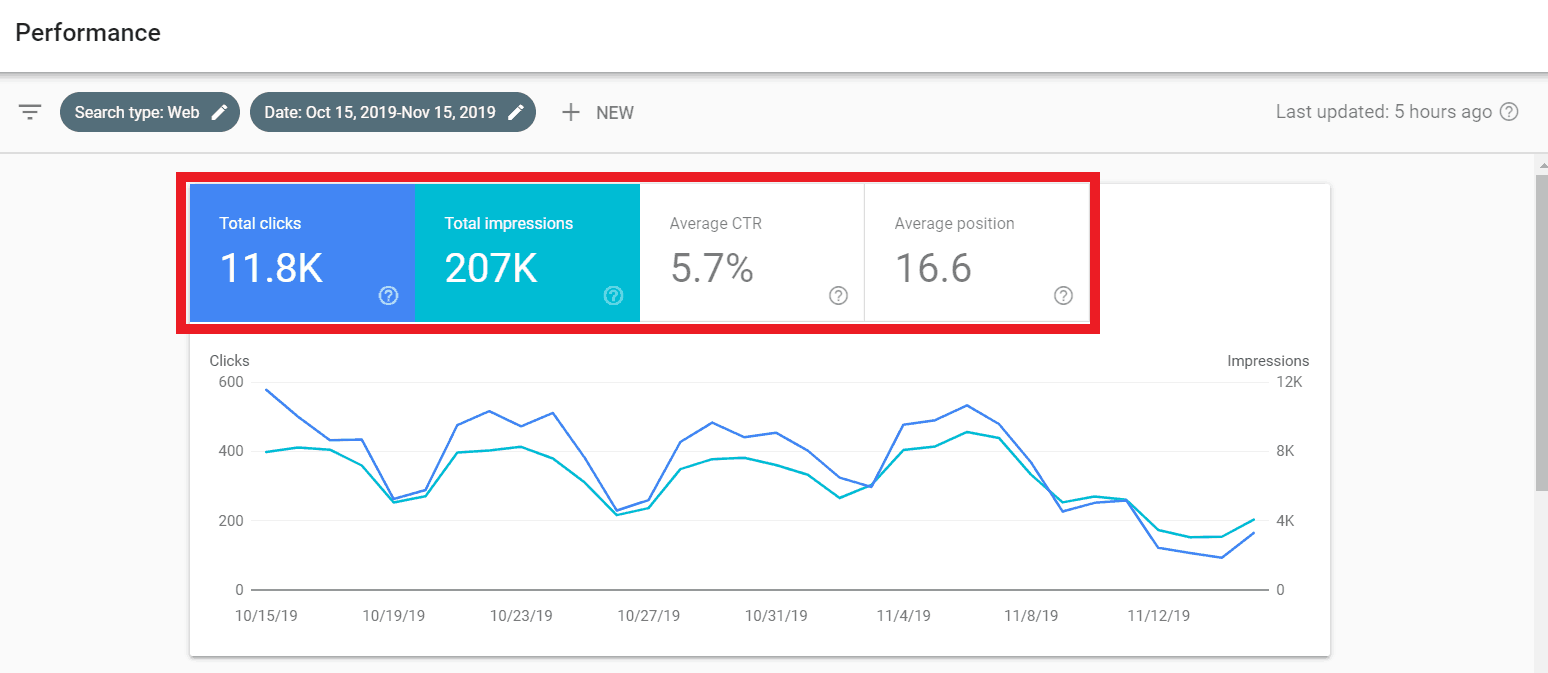

Los ciberataques son horribles. Sus repercusiones son aún más. Realizamos un pequeño estudio en uno de los sitios web de nuestros clientes para ver el efecto que un hack de palabras clave japonesas tiene en su sitio web.

Supervisamos el sitio web durante días después del hack y esto es lo que vimos.

El tráfico del sitio web muestra una fuerte caída hacia el final cuando fue pirateado en noviembre. Los datos en la imagen de arriba abarcan un año y el tráfico nunca experimentó una caída como en noviembre.

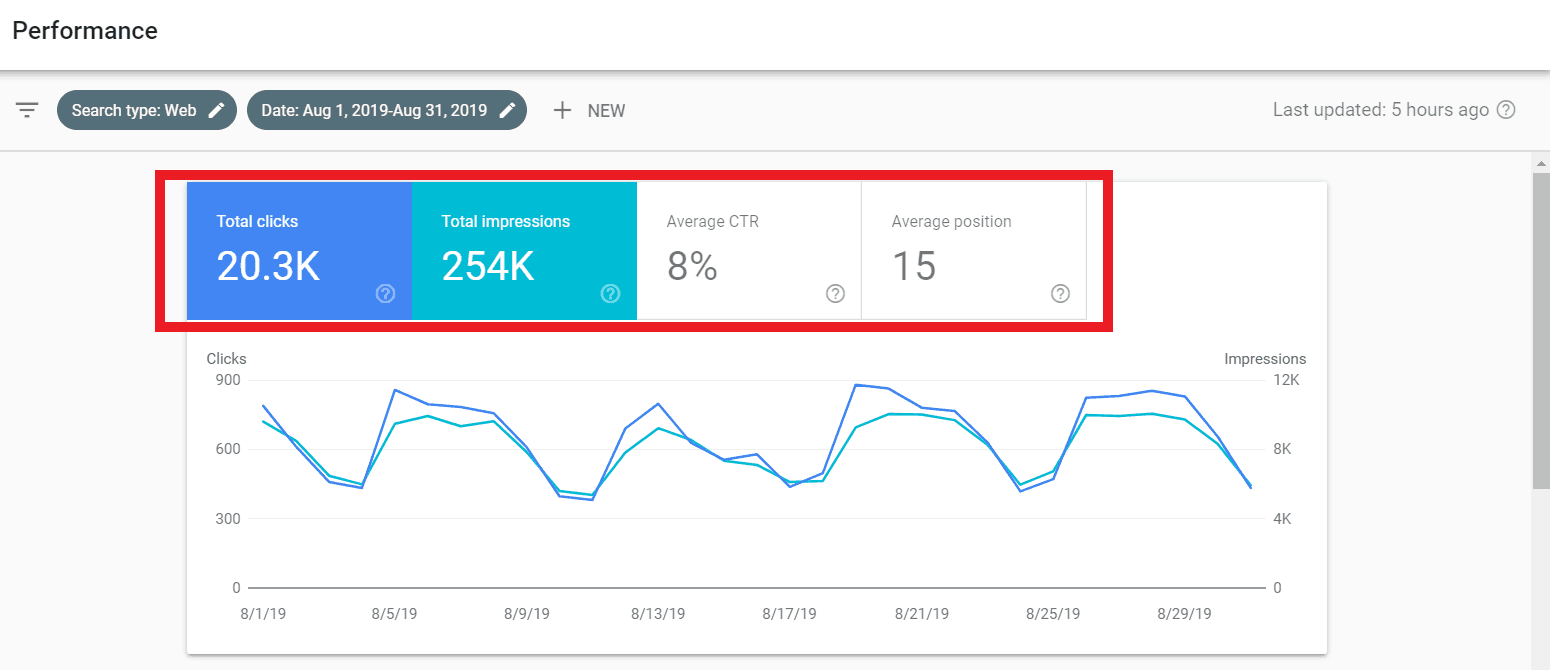

Luego, redujimos nuestra investigación a los datos del mes pirateado que comparamos con los de agosto. Agosto se convirtió en nuestra elección de un mes ya que no se introdujo ninguna actualización importante de Google en agosto.

La siguiente imagen muestra los datos del sitio web desde el 1 de agosto de 2019 hasta el 31 de agosto de 2019. Como puede ver, clics totales = 20.3k, impresiones = 254k, CTR promedio = 8% y posición promedio = 15 en agosto. Además, observe el gráfico. Las crestas y los canales muestran más o menos el mismo comportamiento durante todo el mes.

Después de que el sitio web fue pirateado en noviembre, esto es a lo que se transformaron los datos:

Claramente, todo se desploma. Clics totales a 11.8k, impresiones a 207k, CTR promedio a 5.7%, posición promedio a 16.6.

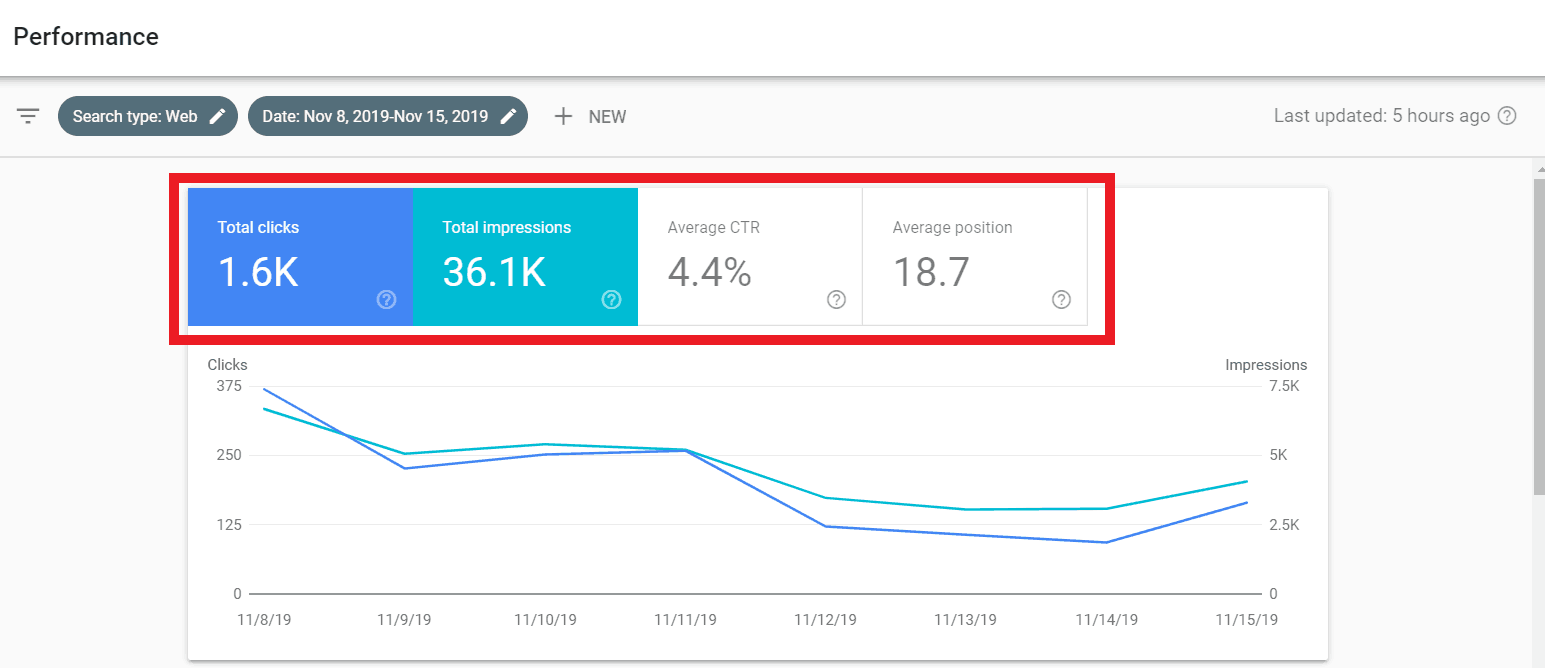

Cuando redujimos aún más nuestra investigación para rastrear solo los días en que el sitio fue pirateado, esto es lo que obtuvimos:

El CTR muestra una caída de casi el 50%, mientras que la posición promedio también se ha reducido en 2 lugares.

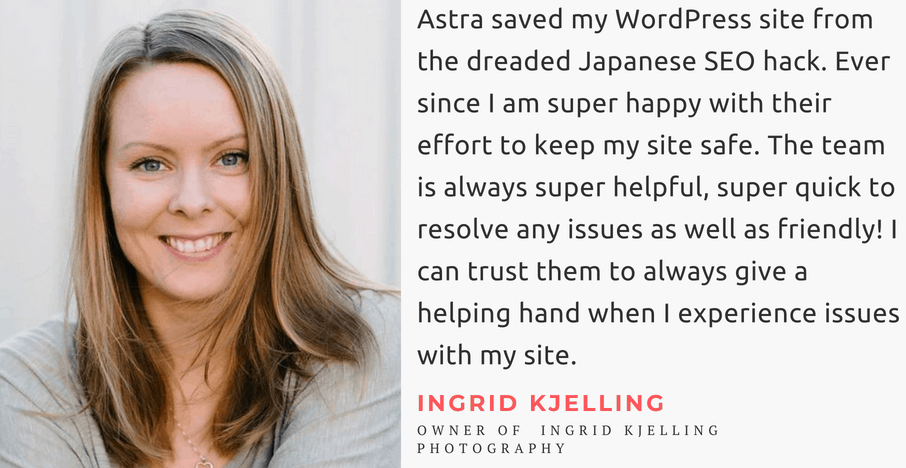

El hack de palabras clave japonesas tiene un efecto duradero en los sitios web. Incluso si eres rápido en curar tu sitio web del hack, su SEO se ve afectado. ¿Necesito decirlo? El esfuerzo que conlleva la reconstrucción de un sitio web SEO y reputación es enorme.

Si no desea enfrentar tal destino, no dependa del destino. Invierta y disfrute.

Invierta en la protección proactiva del sitio web mientras todo parece pesado y aburrido. Disfrute de una rutina de seguridad estándar para su sitio web. Los firewalls y los complementos de seguridad son soluciones probadas que contribuyen en gran medida a mantener protegidos sus sitios web.

Astra

En Astra, tenemos un equipo de expertos dedicados en seguridad que diariamente resuelven docenas de problemas de seguridad similares. Implementamos Astra Firewall para la seguridad 24×7 de su sitio web desde XSS, inyección de SQL, robots defectuosos y más de 80 amenazas .

Haga una demostración de Astra ahora.