Article Summary

Au fil des ans, le monde se met en ligne à un rythme très rapide, notamment avec l’introduction de l’Internet des objets. Les organisations ont également essayé d’exploiter ce potentiel et diversifient leurs opérations en ligne. Cependant, tout en se développant en ligne, les cyberrisques augmentent également. Selon les rapports, la cybercriminalité a connu une augmentation constante au fil des ans.

Au fil des ans, le monde se met en ligne à un rythme très rapide, notamment avec l’introduction de l’Internet des objets. Les organisations ont également essayé d’exploiter ce potentiel et diversifient leurs opérations en ligne. Cependant, tout en se développant en ligne, les cyberrisques augmentent également. Selon les rapports, la cybercriminalité a connu une augmentation constante au fil des ans.

Les résultats d’une faille de sécurité peuvent être dévastateurs pour une organisation, tant sur le plan financier que sur celui de sa réputation. Pour éviter que cela ne se produise, il devient important de réaliser un audit de sécurité informatique. Ce n’est que grâce à un audit de sécurité informatique que les organisations peuvent trouver des failles et les corriger. Ce qui permet de tenir les pirates informatiques à distance.

En insistant sur l’importance de la sécurité, Bill Gates a fait une remarque,

La sécurité est, je dirais, notre première priorité parce que pour toutes les choses passionnantes que vous pourrez faire avec les ordinateurs – organiser votre vie, rester en contact avec les gens, être créatif – si nous ne résolvons pas ces problèmes de sécurité, alors les gens vont se retenir.

Qu’est-ce que l’audit de sécurité informatique ?

Un audit de sécurité informatique est essentiellement une évaluation globale des pratiques de sécurité informatique de l’organisation, tant physiques que non physiques (logiciels), qui peuvent potentiellement conduire à sa compromission.

Cela inclut des éléments tels que les analyses de vulnérabilité pour découvrir les failles dans les systèmes informatiques. Ou la réalisation de tests de pénétration pour obtenir un accès non autorisé aux systèmes, etc. Enfin, les rapports générés après avoir effectué toutes les procédures nécessaires sont ensuite soumis à l’organisation pour une analyse plus approfondie.

Un audit de sécurité informatique comprend également la partie physique. Dans ce cadre, l’auditeur vérifie l’accès physique au matériel pour des raisons de sécurité et d’autres questions administratives. Toutefois, cet article ne couvre que la partie non physique d’un audit de sécurité informatique.

Avantages de l’audit de sécurité informatique

Comme nous l’avons mentionné, un audit de sécurité informatique révèle les vulnérabilités sous-jacentes et les risques de sécurité des actifs informatiques de votre organisation. L’identification des risques a cependant un effet d’entraînement positif sur la sécurité globale de votre organisation. Comment ? Nous les abordons point par point ci-dessous :

- Il pèse votre structure et vos protocoles de sécurité actuels et vous aide à définir une norme pour votre organisation à partir des résultats de l’audit.

- Atténue les risques de piratage en découvrant bien à l’avance les points d’entrée potentiels des pirates et les failles de sécurité.

- Vérifie la conformité de votre infrastructure informatique avec les principaux organismes de réglementation et vous aide à vous y conformer.

- Détecte les retards dans la formation et la sensibilisation à la sécurité de votre organisation et vous aide à prendre des décisions éclairées en vue de son amélioration.

Types d’audit de sécurité informatique

Il existe plus d’une façon de classer un audit de sécurité informatique. En général, il est classé en fonction de l’approche, de la méthodologie, etc. Voici quelques-unes des catégorisations courantes :

Approche basée

- Audit de la boîte noire : Ici, l’auditeur ne connaît que les informations publiquement disponibles concernant l’organisation qui doit être auditée.

- Audit de la boîte blanche : Dans ce type d’audit de sécurité, l’auditeur reçoit des informations détaillées (code source, accès des employés, etc.) concernant l’organisation à auditer.

- Audit de la boîte grise : Ici, l’auditeur reçoit des informations sur le processus d’audit. Ces informations peuvent également être recueillies par les auditeurs eux-mêmes, mais elles sont fournies pour gagner du temps.

Méthodologie

- Tests de pénétration : L’auditeur tente de pénétrer dans l’infrastructure de l’organisation.

- Audits de conformité : Seuls certains paramètres sont vérifiés pour voir si l’organisation se conforme aux normes de sécurité.

- Évaluations des risques : Une analyse des ressources critiques qui peuvent être menacées en cas de violation de la sécurité.

- Tests de vulnérabilité : Les analyses nécessaires sont effectuées pour détecter les éventuels risques de sécurité. De nombreux faux positifs peuvent être présents.

- Questionnaires de diligence raisonnable : Utilisés pour une analyse des normes de sécurité existantes dans l’organisation.

Importance d’un audit de sécurité informatique

- Protège les ressources de données critiques d’une organisation.

- Permet à l’organisation de se plaindre auprès de diverses certifications de sécurité.

- Identifie les failles de sécurité avant les pirates.

- Tient l’organisation informée des mesures de sécurité.

- Identifie les vulnérabilités de sécurité physique.

- Aide à la formulation de nouvelles politiques de sécurité pour l’organisation.

- Prépare l’organisation à une intervention d’urgence en cas de violation de la cybersécurité.

Comment réaliser un audit de sécurité informatique pour votre entreprise ? [Avec des outils]

Avant d’entamer le processus d’audit de sécurité, il est important d’utiliser le bon ensemble d’outils. Kali Linux est l’un de ces systèmes d’exploitation qui est personnalisé et contient un ensemble d’outils permettant de réaliser un audit de sécurité. Ce système d’exploitation peut être utilisé en l’installant sur une machine séparée ou en faisant en sorte que la machine actuelle soit à double démarrage ou sur une machine virtuelle. Pour l’installer sur une machine virtuelle, suivez cet article.

Une fois que tout est en place, commençons !

1. Recon Dog

Lors d’un audit de sécurité informatique de la boîte noire, il est nécessaire de recueillir des informations sur la cible, comme le CMS utilisé, etc. Cela permettrait de réduire et de cibler les points faibles précis en matière de sécurité. Un ReconDog est l’outil idéal à cet effet. Cet outil ne nécessite aucune installation, alors téléchargez-le à partir d’ici et commencez à l’utiliser comme un script normal.

Vous pouvez également ouvrir votre terminal en Kali et taper :

git clone https://github.com/s0md3v/ReconDogCela permettra de le sauvegarder dans un répertoire appelé ReconDog. Naviguez maintenant dans le répertoire et exécutez le en utilisant les commandes suivantes :

cd ReconDogpython dogPar la suite, une interface s’ouvrira pour vous demander le type de reconnaissance que vous souhaitez effectuer. Une fois que vous aurez entré l’option de reconnaissance, elle vous demandera l’URL cible. Après l’avoir tapée, appuyez sur la touche Entrée et le balayage commencera.

2. Nmap

Nmap est un autre excellent outil pour mener un audit de sécurité informatique. Il peut être utilisé pour découvrir les vulnérabilités des ports ouverts et pour prendre les empreintes digitales du réseau en interne ainsi que sur Internet. Pour utiliser cet outil, ouvrez le terminal en Kali et tapez :

nmap -v -sS -A -T4 targetRemplacez la cible par l’adresse IP que vous souhaitez scanner. Cette commande exécute un scan furtif contre la cible et tente de détecter le système d’exploitation et sa version. Pour plus d’aide, tapez :

nmap -h

3. Nikto

Nikto est un autre excellent outil pour trouver les vulnérabilités du serveur. Utilisez-le pour découvrir toutes sortes de mauvaises configurations potentielles du serveur. Cependant, il génère également beaucoup de faux positifs, il faut donc les vérifier en les exploitant. Pour scanner votre site à l’aide de Nikto, ouvrez le terminal en Kali et tapez :

nikto -h www.your-site.comPour plus d’aide, tapez :

nikto -H

4. Cadre Metasploit

Metasploit est peut-être l’un des cadres d’exploitation les plus puissants utilisés pour réaliser un audit de sécurité informatique. Toutes les vulnérabilités potentielles découvertes en utilisant Nikto peuvent être vérifiées en utilisant Metasploit car il contient un grand nombre d’exploits. Pour les utiliser, il suffit d’ouvrir le terminal en Kali et de taper :

msfconsoleCela chargera le cadre Metasploit. Pour en savoir plus sur l’utilisation de Metasploit, lisez cet article.

Votre site web est-il souvent piraté ? Sécurisez mon site web maintenant !

5. Xxser

Lors d’un audit de sécurité informatique, il est important de vérifier les vulnérabilités courantes de l’injection Web, comme l’injection SQL et le cross-site scripting. L’outil utilisé pour vérifier la présence de vulnérabilités XSS sur votre site web est Xsser. Pour l’utiliser, ouvrez le terminal en Kali et tapez :

xsser --gtkCela ouvrira une interface graphique comme celle de l’image ci-dessous. Il suffit de définir les options nécessaires et de commencer à chercher les bugs XSS !

6. Sqlmap

Pour vérifier la présence de bogues SQLi sur votre site, il n’y a pas de meilleur outil que Sqlmap. Sélectionnez tout d’abord un paramètre que vous souhaitez tester. Ensuite, ouvrez le terminal dans votre Kali et tapez :

sqlmap -u "www.your-site.com/page?param=1" --dbs --random-agent --batchRemplacez la partie URL par l’URL de votre site et la page par le nom de la page que vous souhaitez tester pour SQLi et param par le paramètre que vous souhaitez vérifier. Par la suite, cette commande essaiera automatiquement d’exploiter les bogues SQLi et vous énumérera les noms des bases de données. Pour plus d’informations, tapez :

sqlmap -h

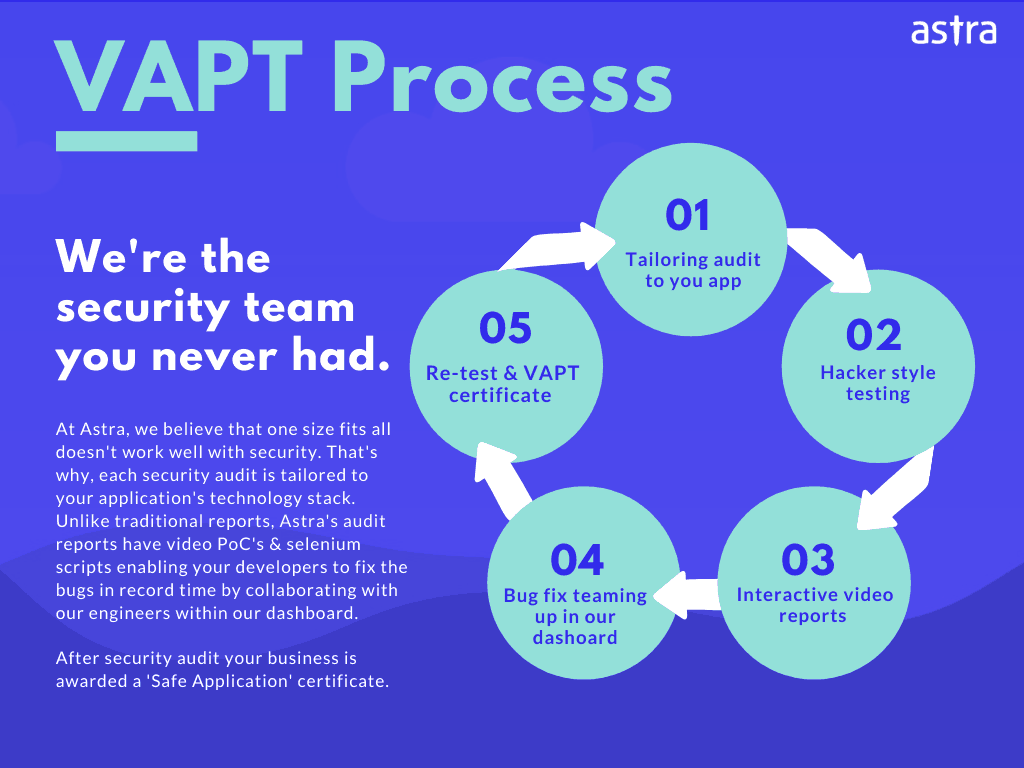

Service d’audit de sécurité informatique par Astra Security

Bien que cet article couvre de nombreux outils, il n’est qu’une introduction. Le hacker est plus intelligent que vous ne l’imaginez. Par conséquent, pour une meilleure sécurité et pour éviter la lourdeur des audits de sécurité manuels, il est conseillé de faire appel à un audit de sécurité professionnel.

Astra Security fournit un audit de sécurité informatique robuste avec plus de 1250+ tests de sécurité actifs. De plus, la tarification est très souple, ce qui permet à chacun de faire son choix. Quel que soit le plan que vous choisissez, l’assistance d’Astra vous garantit que tous les doutes concernant les audits de sécurité sont clairs. Voici quelques-uns des principaux problèmes de sécurité testés par Astra :

- Vulnérabilités spécifiques à l’application ou au cadre.

- Erreurs de configuration et de déploiement.

- Authentification incorrecte ou erronée.

- Identification des vulnérabilités techniques et de la logique commerciale.

Si vous avez d’autres doutes concernant l’audit de sécurité informatique, n’hésitez pas à nous contacter !