¿Qué es WordPress Backdoor?

Miles de sitios de WordPress se infectan cada año y el número está aumentando. Estos sitios web pirateados se utilizan para difundir el fraude y el spam . A menudo, los propietarios y desarrolladores pueden desconocer la infección. La infección puede ser persistente o no. Por lo tanto, una puerta trasera de WordPress ayuda a mantener esa persistencia. Una puerta trasera de WordPress es el código que permite a un atacante el acceso no autorizado y persistente al servidor. A menudo es un archivo malicioso escondido en alguna parte. O a veces puede ser un complemento infectado . Se pueden encontrar nuevas variantes del truco de puerta trasera de WordPress cada mes.

Los hackers siempre están jugando intentando inyectar la puerta trasera de WordPress. A lo largo de los años, se han utilizado múltiples complementos para propagar la infección. Por lo tanto, la amenaza podría ser de cualquier parte. Más adelante, puede ser un proceso que consume mucho tiempo y recursos eliminar las puertas traseras de WordPress. Sin embargo, las medidas preventivas siempre pueden controlar el daño. Un sitio seguro de WordPress puede retrasar el ataque si no evitarlo. Veremos más sobre cómo encontrar y corregir una puerta trasera de WordPress en este blog.

Guía relacionada: guía paso a paso completa para la seguridad de WordPress (reduzca el riesgo de ser pirateado en un 90%)

¿Qué lleva a un WordPress Backdoor Hack?

Configurar un sitio de WordPress es razonablemente cómodo. Pero múltiples lagunas pueden allanar el camino para una puerta trasera de WordPress. Entonces, por simplicidad, podemos reducirlo a los pocos principales. Estos son:

- A veces puede deberse a un plugin defectuoso o un tema .

- Las credenciales de inicio de sesión en su sitio pueden ser débiles o predeterminadas.

- Los permisos de archivo pueden ser débiles exponiendo archivos confidenciales.

- No usar un firewall o algún tipo de solución de seguridad.

- Las instalaciones pueden estar desactualizadas.

- Compartir un servidor infectado con otros sitios web. Solicite a su proveedor de servicios subredes.

Encontrar la puerta trasera de WordPress

Localización de WordPress Backdoor en Temas

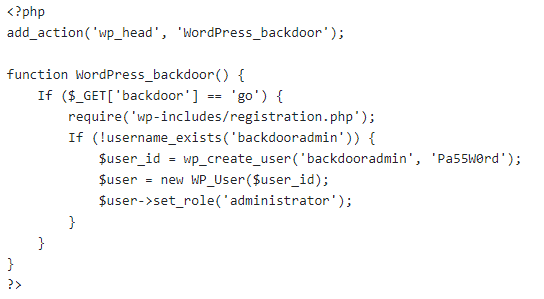

Los temas inactivos son el mejor lugar para ocultar una puerta trasera de WordPress. Los hackers son conscientes de este hecho y a menudo buscan esos temas en su sitio. La razón es que es menos probable que compruebe allí, ya que está inactivo. WP Themes contiene un archivo crítico llamado functions.php. Este archivo es responsable de llamar a PHP nativo, WordPress y otras funciones. Entonces, en palabras simples, se puede usar para realizar cualquier tipo de operación. A menudo, los atacantes intentan inyectar este archivo para obtener una puerta trasera de WordPress. Un ejemplo de esto se da en la imagen a continuación.

Este es un código malicioso en el archivo functions.php. Se activa cuando el atacante visita la URL. www.yoursite.com/wp-includes/registration.php Entonces, esta función crea un nuevo usuario con

id: backdooradmin

password: Pa55W0rd.

Por lo tanto, incluso si elimina el usuario, se puede volver a crear visitando esta URL. Este es un ejemplo típico de una puerta trasera de WordPress. Sin embargo, este código solo se puede inyectar obteniendo acceso al servidor primero. Podría estar usando un puerto FTP abierto u otras lagunas.

¿Te preocupan las puertas traseras en WordPress? Envíenos un mensaje en el widget de chat y estaremos encantados de ayudarlo a solucionarlo. Asegure mi sitio web de WordPress ahora .

Localización de la puerta trasera de WordPress en complementos

Un hack de puerta trasera de WordPress a menudo se debe a complementos con errores . Se han encontrado varios complementos con errores a lo largo de los años. Este año, el último fue el formulario de contacto 7 . Hay más de 5 millones de usuarios activos de este complemento. En contraste, el error condujo a una escalada de privilegios. Cuando se modifican los archivos de complementos, es posible que no estén visibles en el Panel. Sin embargo, una búsqueda FTP puede revelar dichos archivos. Además, para que parezca legítimo, los archivos de puerta trasera se nombran como archivos de ayuda. Las razones por las que se encuentran las puertas traseras en los complementos son:

- Los complementos no utilizados tienen más probabilidades de estar infectados. Solo porque pueden ocultar puertas traseras por mucho tiempo.

- Los complementos no confiables e impopulares a menudo están mal codificados. Aumentando así las posibilidades de un hack de puerta trasera de WordPress.

- Los complementos obsoletos tienen más probabilidades de ser el objetivo. Solo porque muchos todavía los están ejecutando sin actualizar.

- Estos complementos con errores pueden ayudar a modificar otros archivos principales.

Por lo tanto, busque cualquier complemento desconocido. ¡Limpia todos los complementos no utilizados!

Localización de la puerta trasera de WordPress en los archivos de instalación

La modificación de los archivos principales viene después de que se infecta el complemento. Puede haber código falso en los archivos base o pueden aparecer nuevos archivos. A veces, la puerta trasera puede verse galimatosa como esta aquí:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<=DqV@&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

Este código se ofusca utilizando técnicas conocidas. Por lo tanto, es más difícil para los usuarios humanos leer. Por lo tanto, busque un código tan sospechoso y elimine los archivos que lo contienen. A veces la puerta trasera también puede presentarse como un archivo legítimo como xml.php, media.php, plugin.php etc. Así que no se salte cualquier archivo, incluso si parece legítimo. Además, existen otras técnicas para dificultar la lectura del código.

Además, busque la palabra clave FilesMan en sus archivos. Por ejemplo, este es el basurero de la infame puerta trasera Filesman: 02 . Esta puerta trasera es difícil de detectar y no es visible en los registros. Se utiliza para robar contraseñas y otros detalles.

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>Por ejemplo, el código en la sexta línea está en forma hexadecimal. Cuando convertidos se vería algo así como: preg_replace("/.*/e","eval(gzinfla\. Hay herramientas disponibles en línea para decodificar caracteres hexadecimales. ¡Usalos, usalos a ellos! Además, el atacante puede ocultar el código utilizando la codificación base64. Así que trátalo de manera similar. Aquí la palabra clave FilesMan está presente en la cuarta línea. Dichas variantes de esta infección tienen esta palabra clave. A veces es posible que el código esté manipulando archivos confidenciales como .htaccess. ¡Así que asegúrese de echar un buen vistazo a través de estos!

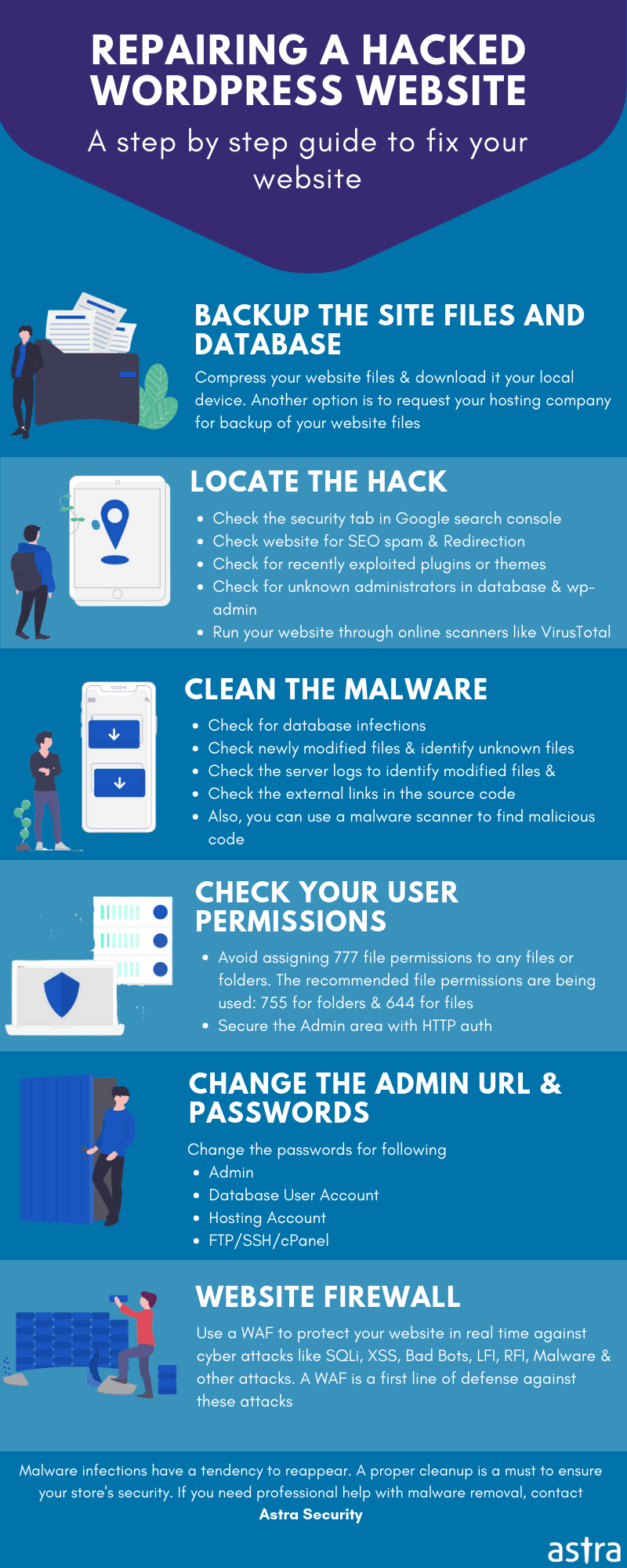

¿Cómo arreglar WordPress Backdoor Hack?

Comparación de suma de verificación

El primer paso es comparar las sumas de verificación. Es una determinación heurística de la integridad del archivo. Se puede hacer una inspección manual. Además, hay herramientas automáticas disponibles gratuitamente para este propósito. No solo para los archivos principales, sino que las sumas de verificación también están disponibles para complementos y temas. Además, puede mantener una lista negra personal. Esto se puede hacer usando listas disponibles en el dominio público. Después de que las sumas de verificación no coincidan, proceda manualmente para eliminar las puertas traseras de WordPress.

¿Necesita ayuda profesional para eliminar las puertas traseras de WordPress? Envíenos un mensaje en el widget de chat y estaremos encantados de ayudarle. Repara mi sitio web de WordPress ahora .

Integridad de archivos principales

En segundo lugar, después de que los archivos muestren diferentes valores de suma de control, inspecciónelos manualmente. Es muy probable que el hack de puerta trasera de WordPress haya alterado los archivos. Por lo tanto, se puede verificar la integridad de los archivos de instalación. Comience descargando una copia nueva de WordPress.

$ mkdir WordPress

$ cd WordPress

Este comando creó un directorio llamado WordPress y cambió a eso.

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

Ahora descargue la última versión de WordPress (4.9.8 en este caso) usando la primera línea de código. La segunda línea luego lo extrae. Después de completar estas tareas, viene el paso crítico. $ diff -r path/to/your/file.php /Wordpress/wp-cron.php. Este código compara la diferencia entre los dos archivos. Dado que la puerta trasera de WordPress habría editado sus archivos, esto mostrará los cambios. Sin embargo, algunos archivos son dinámicos como xmlrpc.php. Este archivo ayuda a los usuarios y servicios a interactuar con el sitio a través de RPC. Los hackers lo saben y a menudo intentan ocultar la puerta trasera aquí. Así que verifique esto a fondo para encontrar y eliminar las puertas traseras de WordPress.

Codificaciones

A veces, los archivos pueden mostrarse modificados pero pueden ser ilegibles para usted. Luego, puede comenzar la limpieza del hack de puerta trasera de WordPress buscando codificaciones base64 . Aquí es donde el grepcomando puede hacer maravillas. Use el siguiente comando:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

Este comando listará cuidadosamente todas las detecciones de base64 en output.txt. A partir de aquí, puede decodificarlo en texto sin formato utilizando herramientas en línea . Además, si desea buscar en otros archivos además de .phpreemplazar la palabra *.phpen el código. Además, el código malicioso también podría estar en formato hexadecimal. Para que puedas usar grep -Pr "[\x01\x02\x03]". Para otras codificaciones similares, repita este paso. Elimine estos archivos o líneas de código malicioso para eliminar las puertas traseras de WordPress.

Usar registros del servidor

Los registros del servidor pueden ayudar a eliminar las puertas traseras de WordPress. En primer lugar, debe ver qué archivos se han editado después de una fecha específica. Además, revise los registros FTP para ver las IP utilizadas para conectarse a su servidor. Mantenga una pestaña en los archivos editados recientemente. Además, busque la carpeta de imágenes. Nadie espera que los ejecutables estén presentes en las carpetas de imágenes. Además, la carpeta de imágenes puede ser editable. Es por eso que a los piratas informáticos les encanta esconder puertas traseras allí. Además, asegúrese de que los permisos sean apropiados para archivos confidenciales. Por lo tanto, establezca los permisos de su archivo en 444 (r–r–r–) o tal vez 440 (r–r—–). Consulte específicamente los cambios en la carpeta de imágenes.

Actualización y respaldo

La importancia de actualizar su sitio web de WordPress se ha enfatizado una y otra vez. Una instalación desactualizada es tan buena como una infectada.

Si no puede rastrear la causa del hack de puerta trasera de WordPress, restaúrelo desde la copia de seguridad, solo después de tomar la copia de seguridad del sitio actual y luego compare los dos.

Si no tiene una copia de seguridad existente y desea reemplazar los archivos principales de WordPress con los nuevos. Para eso, debe actualizar su sitio web de WordPress manualmente después de tomar la copia de seguridad del sitio actual.

Además, si se informa de alguna vulnerabilidad con los complementos que utiliza, se recomienda actualizarlos de inmediato. Si el parche tarda demasiado, reemplácelo con las alternativas. Se recomienda mantenerse actualizado con los blogs oficiales para obtener parches lo antes posible.

Utilice WordPress Backdoor Scanner

Los humanos son propensos a errores. La inspección manual es tediosa y propensa a errores. Puede hacer que vuelva a ocurrir el hack de puerta trasera de WordPress. Entonces la solución a esto es la automatización. Hay herramientas bastante avanzadas disponibles en el mercado hoy. Estos escáneres pueden detectar y eliminar las puertas traseras de WordPress. Uno de ellos es el limpiador de malware Astra . No solo limpiará su sitio web, sino que lo protegerá de futuras infecciones. Tiene un precio razonable y le brinda una visión integral. ¡Le ahorraría sus valiosos recursos y tiempo!