Magento is goed voor 1,2% van het internet en 12% van alle eCommerce sites. In zuivere cijfers, 250.00 actieve sites gebruiken Magento.

Aangezien de e-commerce site verwerkt een enorme hoeveelheid van de klant gegevens die maakt ze het primaire doelwit van hackers. Dus, hebben we samen stap voor stap Magento hack verwijdering technieken om u te trekken uit deze crisis. Deze gids behandelt verder de symptomen, voorbeelden, mogelijke oorzaken en preventie tips voor uw Magento website.

Hoewel er geen gebrek is aan Magento hacking types, credit card skimming & identiteitsdiefstal zijn de meest voorkomende op Magento. Bovendien onthullen de CVE details van Magento de aanvalsvectoren die Magento het meest bedreigen -.

Daarnaast werden enkele ernstige kwetsbaarheden in de software gerapporteerd waarvoor het bedrijf een bundel nieuwe updates moest uitrollen onder de naam SUPEE-10266. Een aanval met de naam ‘Magento Killer‘ richtte zich een paar maanden geleden nog op Magento wild. De officiële ondersteuning voor Magento 1 zou binnenkort eindigen en daarom zouden winkels die niet zouden mitigeren, hackers uitnodigen.

Magento Gehackt: Mogelijke Gevolgen of Symptomen

Er zijn veel veelbetekenende tekenen die aangeven dat uw Magento winkel gehackt zou kunnen zijn. Op zoek naar deze met een open oog kan uw bedrijf redden van een debacle. Ik heb een aantal van deze symptomen hier opgesomd:

Symptomen

- Klant klaagt over gestolen creditcardgegevens

- De checkout pagina heeft extra valse formulieren en u verliest geld op de verkoop

- Zoekmachines zetten uw Magento winkel op de zwarte lijst

- Host schorst uw website

- Kwaadaardige redirects verschijnen op uw website

- Admin paneel ontsiert of een leeg scherm na inloggen

- De Magento winkel wordt traag & toont foutmeldingen

- Nieuwe, malafide admins verschijnen in de login database

- Google toont spam trefwoorden (Japans of Pharma) zoekresultaten voor uw website

Gevolgen

- Een daling van het gebruikersverkeer en de inkomsten van de Magento winkel.

- Negatief effect op de SEO van de website.

- Gebruikers bezoeken uw Magento winkel niet vanwege een gebrek aan vertrouwen.

- Website gegevens kunnen worden verkocht op de ui-sites aan concurrenten.

- Diefstal van gevoelige gegevens uit de winkel via phishing pagina’s of javascript.

Magento Gehackt: Voorbeelden

Vaak zijn meerdere Magento gebruikers het doelwit van aanvallers in een keer. Niet elke site admin kan een expert in beveiliging. Daarom kan de verontruste gebruiker worden gevonden hun toevlucht nemen tot community forums voor hulp, en om de Magento gehackte winkels te repareren.

Cleaning A Magento (1x & 2x) Hacked Store

Beheers de schade

Begin met schadebeperking. Let wel, dit zal de hack niet oplossen. Maar, het zal zeker de woede stoppen. Hier is wat je moet overwegen als schadebeperking:

- Verander de standaard en voor de hand liggende credentials in iets moeilijks, willekeurigs en unieks.

- Update de gebruikerswachtwoorden met een enkele SQL opdracht om alle aanvallers buiten te sluiten. Dit kan gedaan worden via het volgende SQL statement:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand()))));3. Verbied de toegang tot gevoelige mappen. U kunt dit doen door een .htaccess bestand in deze mappen te maken. Voeg in dat bestand de volgende code toe:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xxBewerk de xx.xx.xx.xx met uw IP adres. Om meer IP adressen toe te voegen, herhaalt u de regel “Toestaan van…” met verschillende IP’s. Deze regels code blokkeren ongewenste toegang tot die specifieke mappen.

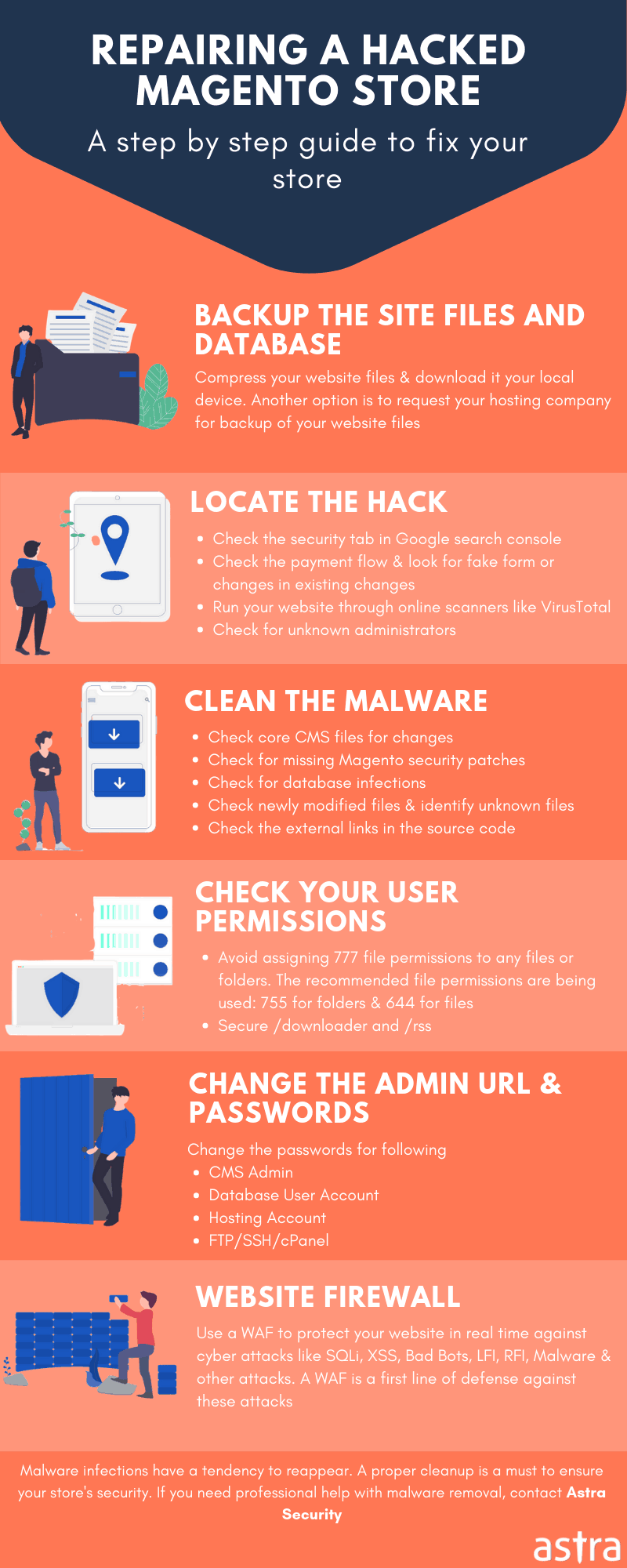

Maak een back-up van uw site

Voordat u begint met het opschonen van uw Magento winkel, neem eerst een back-up. Deze backup moet zowel de core bestanden als de database bevatten. Als er extra bestanden zijn die de werking en het uiterlijk van uw winkel bepalen, neem deze dan ook mee in de back-up. Ter verduidelijking, neem een back-up van core, extensies & database.

Bevestig de hack

Door een hulpmiddel te gebruiken

Nadat u de back-up hebt genomen, begint u met het scannen van uw winkel. Nu, er zijn tal van gratis tools beschikbaar die controleren of uw website is geïnfecteerd of niet. Virustotal is de meest populaire tool van allemaal.

Door Google search console te controleren

Behalve een hulpmiddel kunnen ook beveiligingsrapporten van zoekmachines u helpen. Controleer het beveiligingsrapport door ook in te loggen bij uw webmaster (Google search console, in het geval van Google). Volg deze eenvoudige stappen en weet of uw website geïnfecteerd is of niet:

- Log in op uw Google search console (webmasters tool)

- Ga naar het ‘Security tab’

- Controleer of er vlaggen zijn. Over het algemeen wordt een gehackte website vrijwel onmiddellijk gemarkeerd door zoekmachines. U zult een rapport zien met details over het type infectie en de exacte bestanden die ze hebben.

Nu dat je weet dat er inderdaad een infectie is. Het is tijd om te zoeken naar de exacte plaats waar het is. Vergeet niet in een Magento hack verwijderingsproces, het grootste deel gaat in het scannen. Dus, zullen we nu jagen voor de infectie in de kern bestanden, extensie-bestanden, module bestanden, de database, enz.

Kernbestanden scannen

Hackers kunnen uw Magento website compromitteren door het injecteren van code in uw database & core bestanden. Dus, moet u controleren op de recente onbekende wijzigingen in deze bestanden. Om dit te doen, kunt u ofwel een commando uitvoeren of een verschil checker tool gebruiken. Ik, echter, zal een lijst van beide methoden hier voor uw gemak:

Door het uitvoeren van een SSH commando regel:

Om de opdrachtregels te laten werken, moet u eerst de schone en authentieke versie van uw Magento winkel downloaden. U kunt deze gemakkelijk downloaden van de officiële site van Magento of Github. De volgende commando’s zullen deze twee kopieën controleren op eventuele anomalieën.

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlOpmerking: Hier wordt de Magento 2.2.5. gebruikt als het schone bestand en uw huidige installatie wordt aangegeven met de public_html map.

Door een diff commandoregel uit te voeren:

Recent gewijzigde bestanden moeten altijd verdacht worden in geval van een hack. Het diff commando onthult al deze wijzigingen in een bestand voor een ingestelde tijdsperiode. In dit geval hebben we de tijdsperiode bijvoorbeeld ingesteld op 10 dagen (zie mtime -15).

Hier is hoe je het commando kan uitvoeren:

- Log in op uw Magento web server.

- Wanneer je toegang hebt met SSH, voer dan het volgende commando uit. Dit zal een lijst weergeven van alle wijzigingen in de laatste 10 dagen.

$ find ./ -type f -mtime -10Bij toegang met SFTP, controleer de laatst gewijzigde datum kolom van alle bestanden op de server.

Hiermee krijgt u een lijst van alle wijzigingen die in de afgelopen 10 dagen zijn aangebracht. Hierna kunt u de wijzigingen handmatig doornemen.

Gebruikerslogboeken bekijken

De volgende stap is het controleren van de gebruikers op uw website. Soms krijgen hackers ongeoorloofde toegang tot uw website. En, ze voegen zichzelf toe als gebruiker. Dit is waarom het noodzakelijk is om uw gebruikersaccounts te controleren. Zoek en verwijder malafide gebruikers in de admin tabel. Het verwijderen van deze accounts zal helpen om de schade op uw website te controleren.

Om de gebruikerslogs te controleren, volgt u deze stappen:

- Log in op uw beheerderspaneel

- Navigeer naar Systeem > Rechten > Alle gebruikers

- Bekijk deze lijst aandachtig

De jacht op malware

In het geval van SQL-injecties versluieren aanvallers vaak de code tot een formaat dat onleesbaar is voor mensen. En, Base64 formaat komt van pas voor de aanvallers. Om te zoeken naar base64 code in uw bestanden, voert u het commando uit:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txtDit commando zou scannen naar base64 eth gecodeerde regels code. En slaat die op in hiddencode.txt. Je kunt dit decoderen met online tools voor verdere analyse.

Echter, in het geval van spam aanvallen, tools zoals phpMyAdmin kan van pas komen. Magento spam aanvallen omvatten brabbeltaal geïnjecteerd op elke Magento gehackte pagina. Niet te zeggen, dit is vrij moeilijk te zoeken en zich te ontdoen van. Daarom raden wij het gebruik van phpMyAdmin om te zoeken naar kwaadaardige code binnen meerdere pagina’s in een keer.

Magento Security: Restoring Files

Nadat de kwaadaardige code is onthuld, verwijdert u deze van de Magento gehackte pagina’s. Als u niet zeker bent over een code, commentaar het uit en neem contact op met de experts. Herstel de pagina’s van een back-up. Als de back-up niet beschikbaar is, gebruik dan een verse kopie.

Mogelijke Oorzaken van Magento Hack

Magento Gehackt: Magento SQL Injection

Een SQL injectie komt vrij vaak voor bij web apps. Het richt zich op de database van een Magento winkel. De database wordt vaak het brein van een website genoemd. Het bevat alle gevoelige gegevens zoals bestelgeschiedenis, transacties, enz. in een Magento winkel. Dit maakt het een charmant doelwit.

Effecten

Ongetwijfeld kan een SQLi ernstige schade toebrengen aan uw website. Ik heb hier opgesomd wat er allemaal mis kan gaan.

- De aanvaller kan de inhoud van een database lezen.

- Hij kan de inhoud van de database wijzigen. Dit, op zijn beurt, wijzigt de inhoud van de winkel.

- Uiteraard kan hij de hele database wissen.

- Hij kan creditcardgegevens stelen.

- Een aanvaller kan ook de beheerdersgegevens stelen en vrijgeven. Dit kan de weg vrijmaken voor verdere aanvallen.

- Ze kunnen een reverse shell verkrijgen in sommige gevallen. Het kan helpen bij privilege escalatie.

Voorbeelden

Ik heb een voorbeeld aangehaald om te verduidelijken hoe een SQL injectie aanval plaatsvindt. Dit is een echt geval dat gebeurde op Magento winkeldiefstal aanval in 2015.

In this attack, the target URL to which malicious requests were made was something like this:

Dit gebeurde door een parsingfout. Alle waarden die in de filtersleutel, d.w.z. (“filter”:malicious_value) waren ingevoerd, werden verkeerd geparseerd. Verder gebruikten de aanvallers base64-codering om detectie te omzeilen. De aanvallers voegden in feite SQL-statements als waarde toe aan de filtersleutel en deze werd geparseerd.

popularity[from]=0&popularity[to]=3&popularity[field_expr]=0);

SET @SALT = 'rp';

SET @PASS = CONCAT(MD5(CONCAT( @SALT , 'asdf') ), CONCAT(':', @SALT ));

SELECT @EXTRA := MAX(extra) FROM admin_user WHERE extra IS NOT NULL;

INSERT INTO `admin_user` (`firstname`,`lastname`,`email`,`username`,`password`,`created`,`lognum`,`reload_acl_flag`,`is_active`,`extra`,`rp_token`,`rp_token_created_at`) VALUES ('Firstname','Lastname','[email protected]','sadmin',@PASS,NOW(),0,0,1,@EXTRA,NULL, NOW());

INSERT INTO `admin_role` (parent_id,tree_level,sort_order,role_type,user_id,role_name) VALUES (1,2,0,'U',(SELECT user_id FROM admin_user WHERE username = 'sadmin'),'Firstname');Hier zijn de eerste paar SQL statements in feite het instellen van een nieuw wachtwoord met een door de aanvaller gekozen salt. Daarna, de volgende groep SQL statements voegt een nieuwe admin_user toe aan de database. En de laatste paar SQL statements maken gebruik van de rol van admin. De aanvallers hebben dus een nieuwe gebruiker admin aangemaakt met gebruikersnaam=”ypwq“, wachtwoord=”123“. De volledige exploit is publiekelijk beschikbaar op GitHub.

Preventie

Bescherm uw website als volgt tegen SQL-injecties:

- Beperk Privileges tot client-side

- Gebruik voorbereide verklaringen

- Beveiligingsparameters

- Een firewall

Voor meer gedetailleerde preventietips, zie dit artikel.

Get the ultimate Magento Security checklist with 300+ test parameters

Via XSS aanval

In een Magento XSS aanval, injecteren aanvallers kwaadaardige JavaScript codes in verschillende webpagina’s voor de Magento winkel. Het komt voort uit zwakke of niet-bestaande Sanitization & Validation regels. Deze aanval richt zich voornamelijk op de opgeslagen cookies en sessie details van gebruikers. Meestal is het motief achter deze aanval het stelen van sessie details van gebruikers of beheerders. Aangezien de sessie details ook login gegevens van die gebruiker bevatten, kunnen ze gebruikt worden om ongeautoriseerd in te loggen op uw winkel.

Effecten

- Diefstal van cookie-/sessiegegevens

- Ongeauthenticeerde toegang voor de hacker

- Hackers kunnen belangrijke gegevens zoals CSRF-tokens lezen

- Verzoeken doen als een bedrieger van de gebruiker

Voorbeeld

Een XSS kwetsbaarheid werd ontdekt in Magento versie 1.9.0.1. De bestanden die het kwetsbare element bevatten waren:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfDe oorzaak van de XSS was dat de FlashVar parameter “bridgeName” werd doorgegeven aan de methode ExternalInterface.call zonder de juiste sanitation. Hierdoor was het mogelijk om een kwaadaardige JavaScript code door te geven via de bridgeName parameter. Daarom wordt deze kwaadaardige JS code uitgevoerd telkens wanneer de pagina wordt geladen. De volledige payload zag er als volgt uit:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//Preventie

U kunt uw website XSS-vrij houden door deze maatregelen te nemen:

- Stel de juiste sanitization & validatie regels in

- Beperk privileges

Magento Gehackt: Magento Cross-Site Request Vervalsing

Een Magento CSRF aanval is in feite het uitvoeren van vervalste verzoeken in naam van een eindgebruiker, zonder medeweten van de gebruiker. Over het algemeen gaat een CSRF aanval gepaard met social engineering. Dus, een hacker kan kwaadaardige links sturen naar de beoogde gebruiker (meestal admin) via e-mail. Het motief achter deze links is om functies uit te voeren in naam van de gebruiker.

Effecten

- De aanvaller kan uw account verwijderen.

- Hij kan uw kredietkaart gebruiken.

- Gebruikmakend van de bankgegevens, kan een aanvaller geld overmaken van de bankrekening van het slachtoffer naar zijn eigen rekening.

- Hij kan illegaal bestellen bij uw Magento winkel zonder te betalen of door de prijzen te manipuleren.

Voorbeelden

Er is een ernstige CSRF-bug gevonden in Magento 1 waardoor aanvallers op afstand scriptcode konden injecteren aan de toepassingskant van de getroffen servicemodule om deze uit te voeren. De component die hiervoor kwetsbaar was, was de ‘bestandsnaam’ parameter van de image upload module. De aanvallers gebruikten POST-verzoeken van de toepassingskant om deze aanval met succes uit te voeren. Om deze uit te kunnen voeren, had de aanvaller echter een laag geprivilegieerde webapplicatiegebruikersaccount en een lage of gemiddelde gebruikersinteractie nodig. De codefragmenten van het kwetsbare script zijn hieronder weergegeven.

Hier manipuleerden aanvallers de ‘to’ en parent_message_id parameters door het ontbreken van de juiste controles en tegenwichten. Door deze te gebruiken kon de aanvaller een bericht naar een andere gebruiker sturen zonder zijn/haar toestemming. Bovendien gaf het een aanvaller ook andere mogelijkheden om de inhoud van een gehackte Magento winkel te manipuleren.

Preventie

- De beste manier om CSRF-aanvallen te voorkomen is het gebruik van tokengebaseerde preventie

- Het gebruik van same-origin policy werkt ook in het geval van CSRF

- Een andere manier is om Synchronizer Tokens

- Captcha gebruiken.

Kijk hier voor gedetailleerde informatie over CSRF.

Magento Gehackt: Magento Remote Code Execution

Een Magento code executie is een type aanval die een aanvaller in staat stelt om kwaadaardige code in uw website in te voegen. Deze aanval kan

Effect

- Aanvallers kunnen uw website en de webserver compromitteren.

- Hij kan bestanden en databases bekijken, wijzigen en verwijderen.

Voorbeelden

Magento CE en EE vóór 2.0.10/2.1.2 waren kwetsbaar voor Remote code execution. Dit werd aangeduid als APPSEC-1484 en had een ernstgraad van 9.8 (kritiek). De oorzaak van de kwetsbaarheid was dat gebruikers bij sommige betaalmethoden kwaadaardige PHP-code konden uitvoeren terwijl ze aan het afrekenen waren. De exploit, evenals de Metasploit-module voor deze kwetsbaarheid, is reeds vrijgegeven.

Preventie

- Stel de juiste parsing methodes in.

- Stel strengere permissies in voor de gebruikers.

Magento Gehackt: Andere Oorzaken

- Zwakke of hard gecodeerde credentials.

- LFI, RFI, OWASP top 10, enz.

- Verouderde versies.

- Server misconfiguraties zoals open poorten etc.

- Slechte hosting zonder subnetten.

Hoe Magento winkel te voorkomen van Hacker

Update and Backup

Migreer naar Magento 2. Het Magento team werkt kritieke gebreken bij met elke nieuwe update. Dit kan worden geverifieerd met behulp van de changelog. Vermijd bovendien het gebruik van onbetwiste extensies omdat deze waarschijnlijk buggy code bevatten. Zorg ervoor dat u een kopie van de site maakt. Dit kan van pas komen om de site te herstellen na een aanval. Updates en back-ups zijn de goedkoopste en meest effectieve methoden om een Magento winkel te beveiligen.

Complete Stap voor Stap Gids voor Magento Beveiliging (Video’s, Extensies, Code & Infographics) (Verminder het risico om gehackt te worden met 90%)

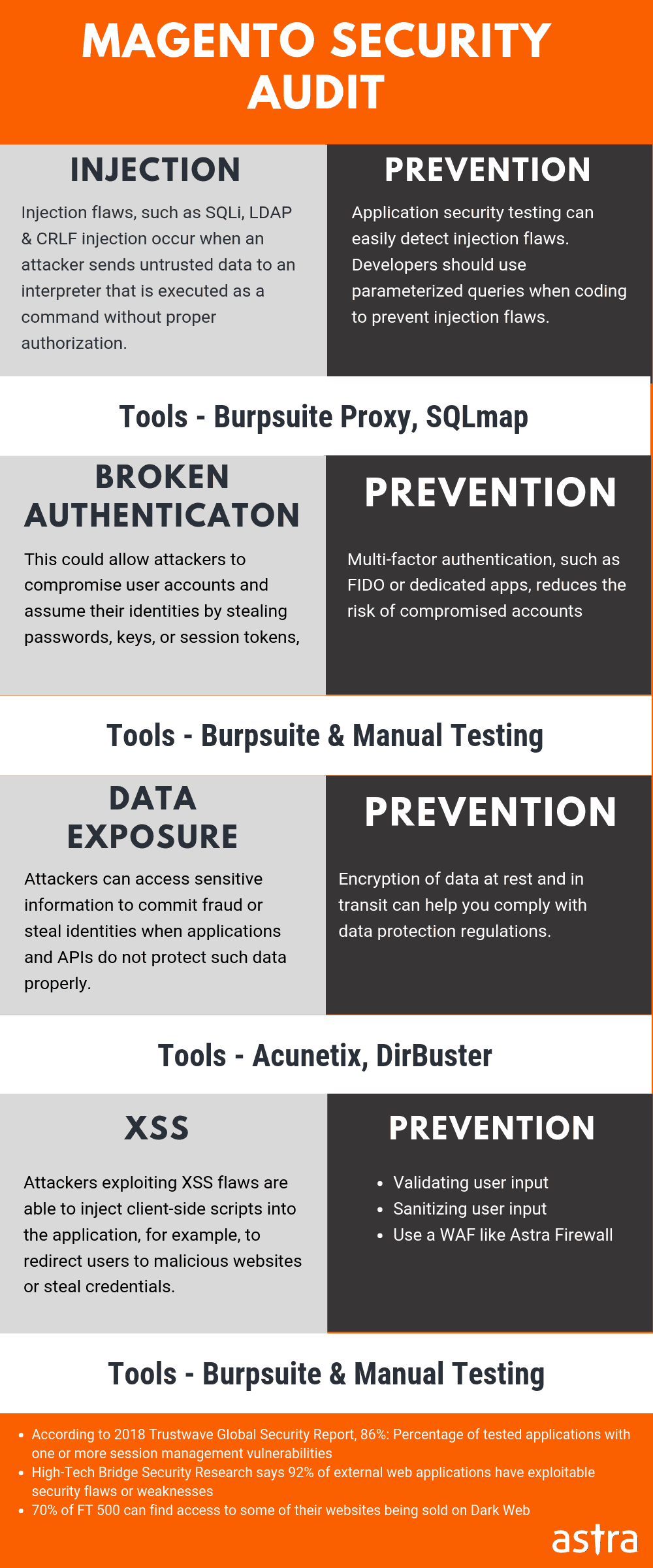

Veiligheidscontrole

Een beveiligingsaudit kan de Magento winkel beschermen tegen aanvallen. Niet iedere Magento gebruiker kan een expert in beveiliging zijn. Gebruik daarom online diensten zoals Astra. Afgezien van dit, kan Astra security audit en pen-testen ernstige bedreigingen blootleggen die aanwezig zijn op de winkel. Deze kwetsbaarheden kunnen worden gepatcht voordat een aanvaller ze uitbuit.

Astra: Magento Malware Scanner en Magento Firewall Plugin

Elke maand worden nieuwe kwetsbaarheden ontdekt in de Magento e-commerce oplossing. Hoewel u nog steeds uw winkel veilig te houden van fraude en malware voor zo laag als $ 9 per maand. Koop een haalbare firewall voor uw winkel. Astra is een out of box oplossing die wordt ingezet op de cloud. Dit betekent dat u uw winkel kunt beschermen zonder gebruik te maken van anti-virus oplossingen die veel bronnen gebruiken. Ook kunnen gemiddelde gebruikers Astra gemakkelijk gebruiken via een eenvoudig dashboard. Installatie van Magento Firewall plugins is vrij eenvoudig en als u er nog steeds niet uit bent, Astra’s ingenieurs hebben u gedekt. Astra firewall is de juiste keuze voor u omdat het zeer robuust en schaalbaar is.

Cleaning and restoring a hacked Magento store is at times confusing and painstaking. The solution to all these problems is automatic tools like Astra. The Astra Magento malware scanner can detect and weed out multiple signatures of malware from hacked sites within minutes. Moreover, don’t worry about the files, Astra will patch them for you.