À l’heure actuelle, une présence en ligne rend vulnérable à des cyber-attaques sans précédent et à une variété d’attaques malveillantes à petite et grande échelle. Chaque jour, nous sommes confrontés à d’innombrables incidents de violation de données, de divulgation d’informations, de vol financier et de faillite d’entreprises. Il n’est pas nécessaire d’être trop avisé en matière de technologie pour comprendre les termes de base du piratage informatique qui pourraient un jour s’avérer utiles en cas de cyber-attaque.

En tant qu’utilisateurs non techniques de services en ligne, ils ne savent pas grand chose des terminologies et des techniques de piratage. La plupart des non-techniciens pensent que la simple installation d’un antivirus suffit à sécuriser leurs activités en ligne. Cependant, avec un nombre croissant de mesures de sécurité, les pirates informatiques innovent constamment pour contourner les pratiques de sécurité. Il est donc conseillé de se familiariser avec un glossaire de base des termes de piratage. Rester naïf peut éventuellement vous coûter cher en cas de cyber-attaque. Voici quelques-uns des termes essentiels du monde du piratage informatique à connaître en cas de piratage de votre site.

Termes de piratage et leurs significations

1. le phishing

Le phishing est l’un des termes de piratage les plus courants utilisés par les agents de sécurité. Il s’agit d’une technique qui incite les utilisateurs à révéler des informations sensibles (comme des noms d’utilisateur, des mots de passe ou des données de carte de crédit) à des sources apparemment inoffensives. Un phisher se déguise en une entité digne de confiance et contacte les victimes potentielles en leur demandant de révéler des informations. Ces informations pourraient être utilisées à des fins malveillantes. Par exemple, un phisher peut se faire passer pour une banque et demander les références du compte bancaire d’un utilisateur par courrier électronique. Il peut aussi vous piéger en vous faisant cliquer sur un lien frauduleux. Le phishing est une forme d’ingénierie sociale.

Comment détecter les attaques d’ingénierie sociale

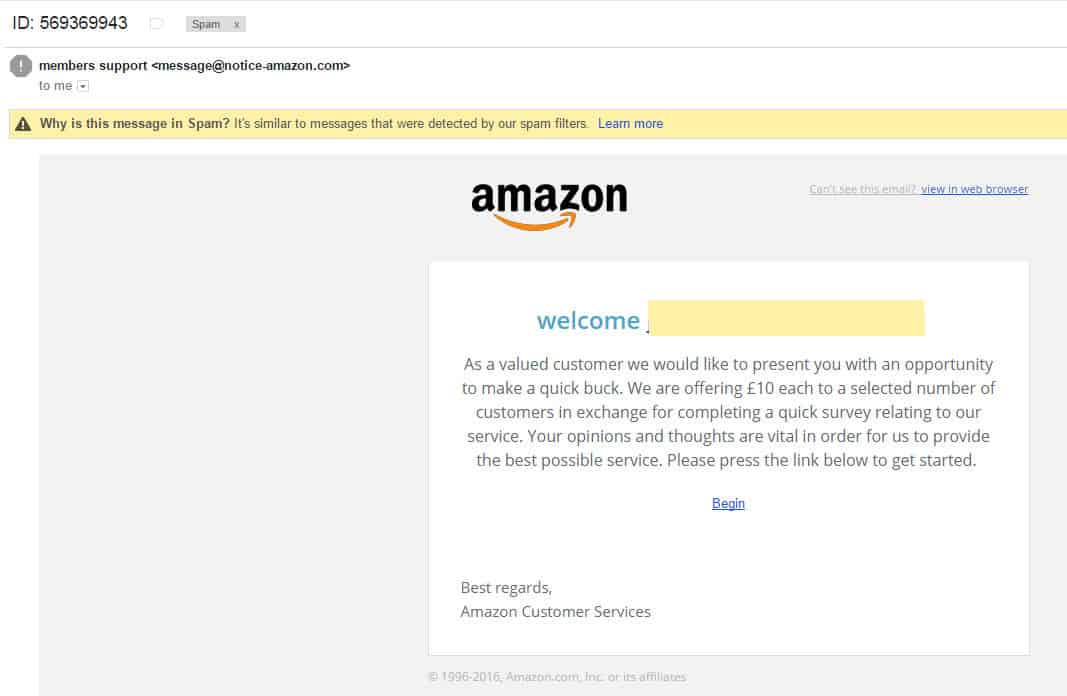

Un faux courrier Amazon tente de persuader l’heureux destinataire qu’il a une chance de gagner 10 £ en échange de sa participation à une enquête rapide visant à voler les informations de connexion et de paiement.

2. Malware

Vous entendez quotidiennement des sites web être infectés par des attaques de logiciels malveillants, alors apprenons à mieux connaître cette terminologie du piratage.

Un logiciel malveillant est un logiciel conçu par des pirates informatiques pour détourner des systèmes informatiques ou voler des informations sensibles sur un appareil. Ils portent des noms divers tels que virus, logiciels publicitaires, logiciels espions, enregistreurs de frappe, etc. Un programme malveillant peut être transféré à un système par différents moyens comme un USB, un disque dur ou du spam.

Par exemple, un logiciel malveillant récent a fonctionné en redirigeant les sites web de bureau et mobiles d’Opencart et de Magento vers des liens malveillants. Cela entraîne essentiellement une perte de clientèle, de réputation et surtout un mauvais impact sur les classements des moteurs de recherche.

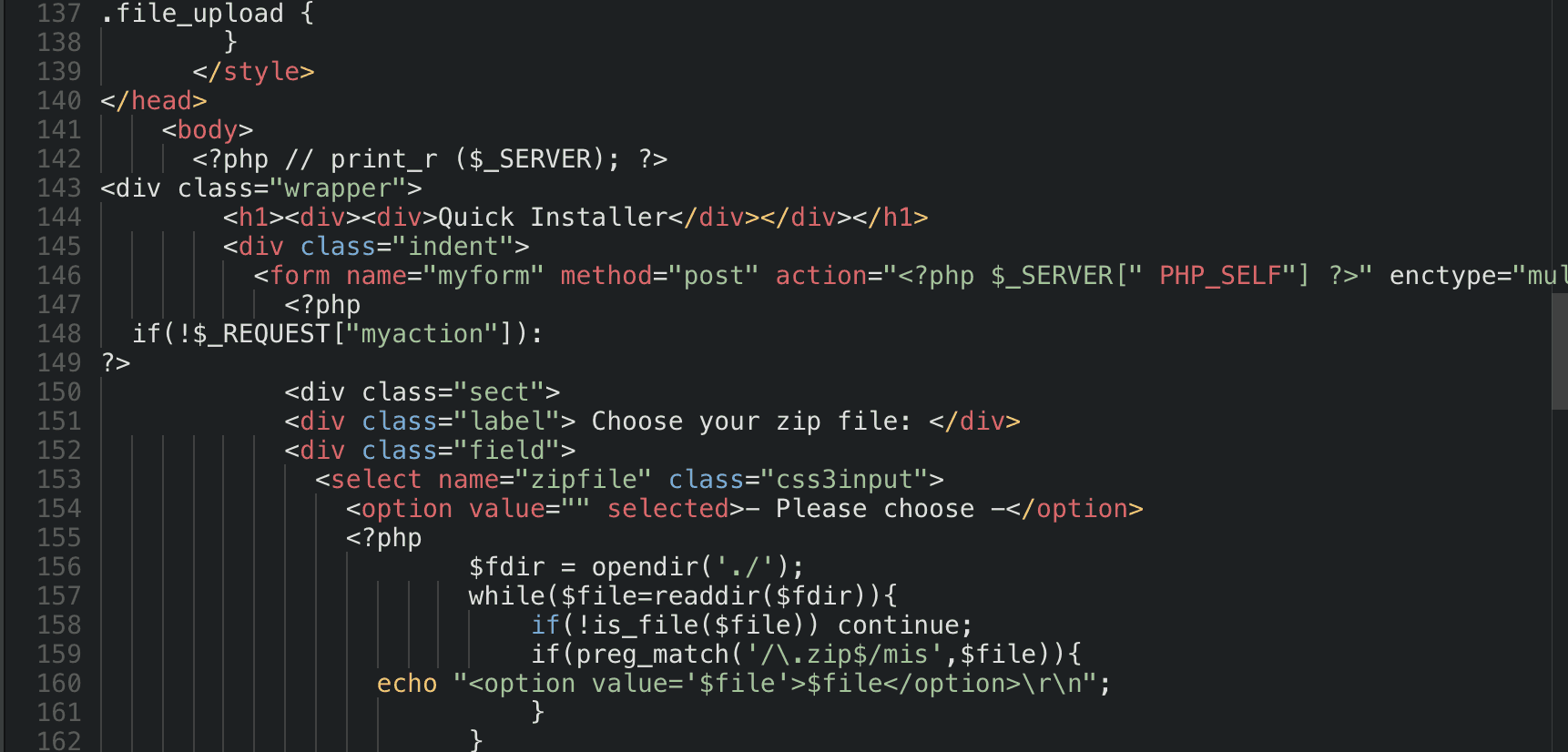

Ce fichier appelé unzip.php permettait de télécharger des fichiers malveillants sur le serveur

3. Ransomware

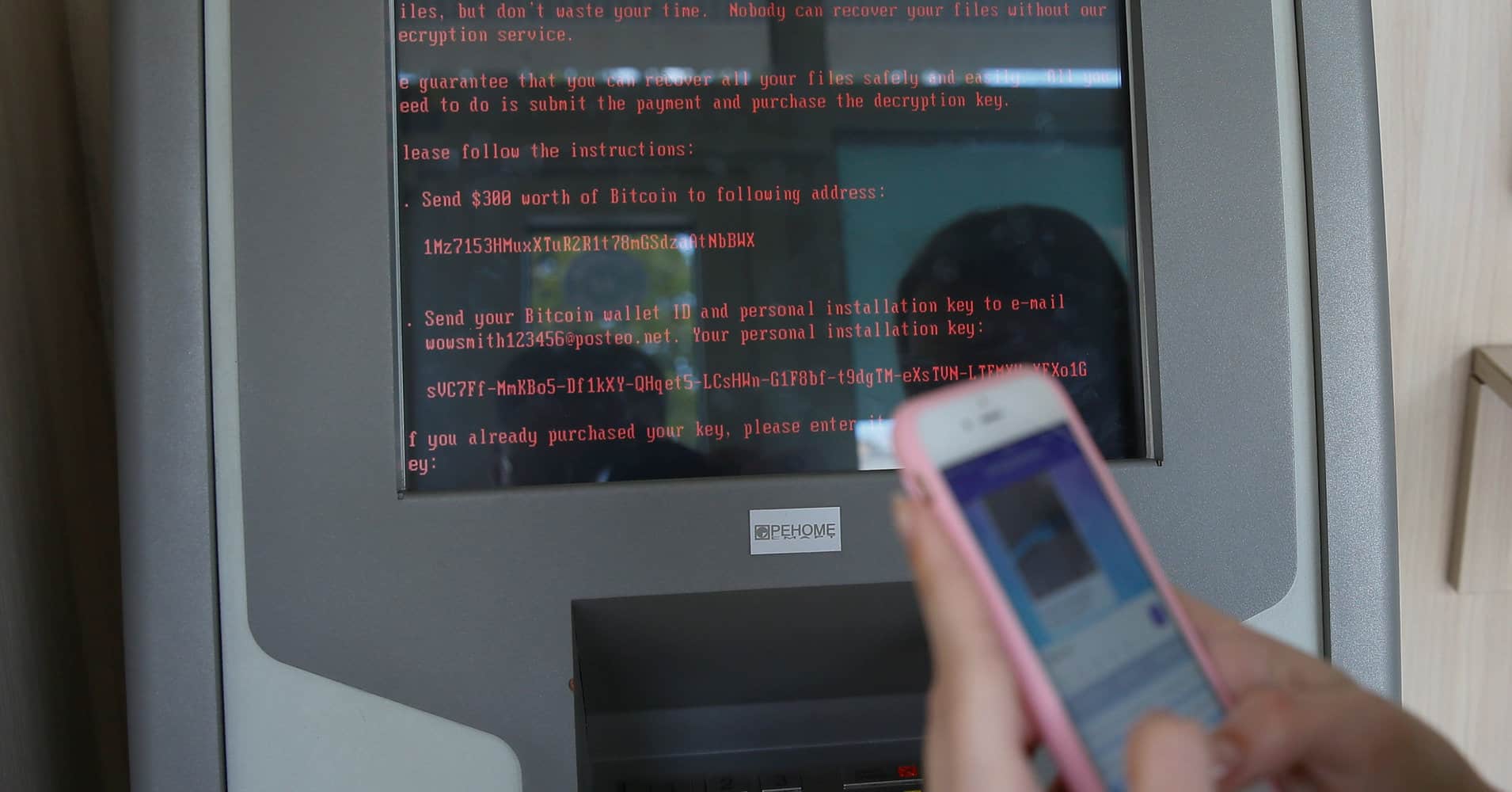

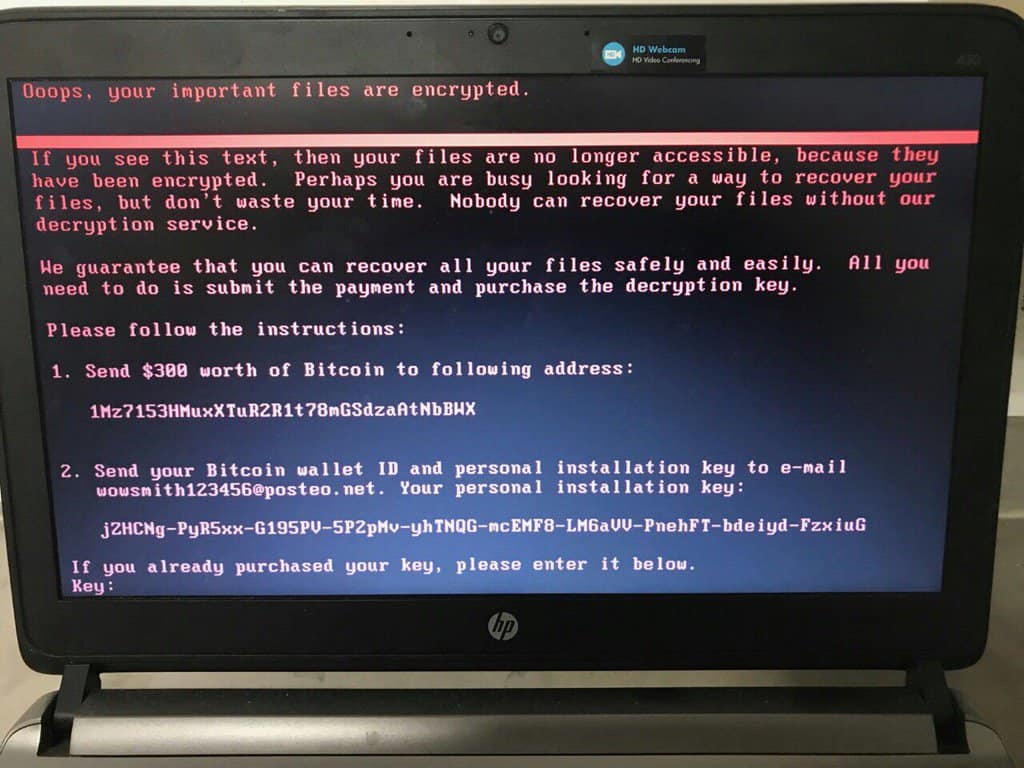

Une des terminologies de piratage les plus recherchées de 2017. Un logiciel rançon est une forme de logiciel malveillant qui bloque l’accès d’un utilisateur à son propre système et coupe l’accès à ses fichiers. Un message de rançon s’affiche et indique le montant et le lieu du paiement, généralement demandé en bitcoin, afin de récupérer vos fichiers. Ces attaques ne touchent pas seulement les particuliers, mais aussi les banques, les hôpitaux et les entreprises en ligne. Un exemple très récent de ce type de rançon est l’attaque Petya qui a récemment pris d’assaut les entreprises du monde entier.

Un message demandant de l’argent est vu sur l’écran d’un terminal de paiement d’une succursale de la banque publique ukrainienne Oschadbank après avoir été touché par le logiciel de rançon Petya. Source de l’image : REUTERS/Valentyn Ogirenko

4. L’usurpation d’identité

Le courrier électronique et l’usurpation d’adresse IP sont quelques techniques de piratage courantes rencontrées par les utilisateurs du monde entier. L’usurpation d’adresse électronique consiste à modifier l’en-tête d’un courrier électronique pour lui donner un aspect légitime. Par exemple, un pirate informatique peut faire croire qu’un courrier électronique provient de votre banque ou de toute autre source à laquelle vous pouvez faire confiance. D’autre part, l’usurpation d’adresse IP désigne un paquet illégitime envoyé à un ordinateur dont l’adresse IP modifiée semble être un hôte de confiance. Cette opération est réalisée dans l’espoir que le paquet soit accepté et permette à l’expéditeur d’accéder à la machine cible.

5. Encryption

Le cryptage est un processus qui consiste à coder un message ou une information pour le rendre illisible et secret. Cela permet de garantir que les informations concernées ne sont cachées qu’aux parties autorisées. Souvent, le cryptage est utilisé par les pirates pour extorquer de l’argent en libérant des logiciels de rançon sur les systèmes informatiques, ce qui permet de bloquer les victimes et de crypter leurs fichiers. La clé de décryptage n’est fournie que lorsqu’une certaine rançon est payée.

Un message demandant de l’argent est vu sur l’écran d’un terminal de paiement d’une succursale de la banque d’État ukrainienne Oschadbank, après avoir été victime d’une attaque par un logiciel de rançon.

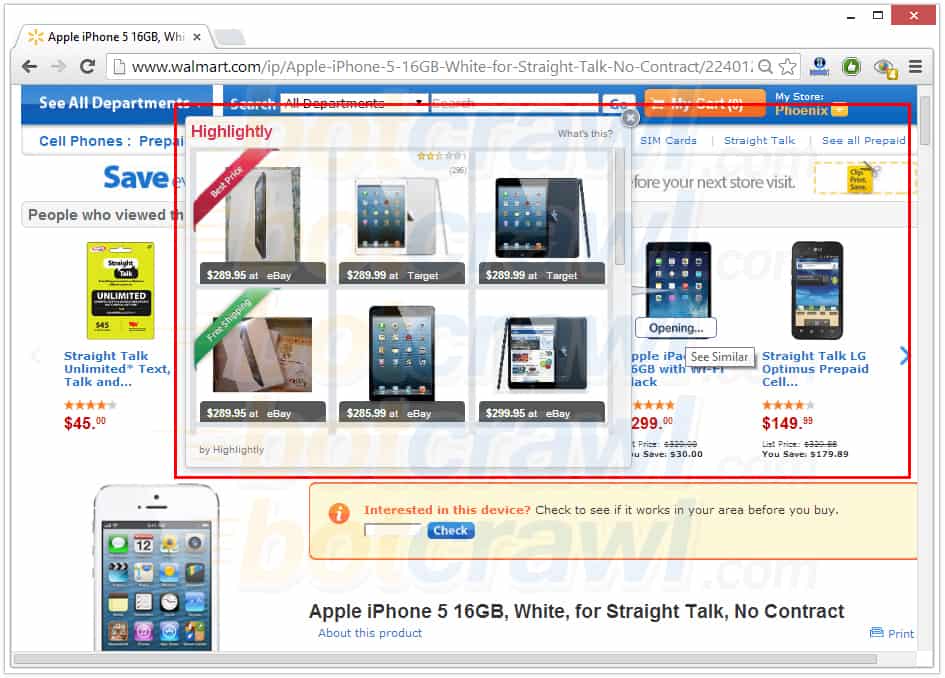

6. Adware

Un logiciel publicitaire est généralement un logiciel qui agit comme un logiciel espion pour suivre secrètement les activités de navigation d’un utilisateur. Il génère ensuite des publicités basées sur l’historique de navigation de l’utilisateur. Certains logiciels publicitaires sont conçus de manière malveillante pour faire apparaître des publicités avec une fréquence qui finit par ralentir votre système. Ils peuvent collecter vos informations personnelles, l’historique de navigation et fournir des données pour d’autres attaques de phishing. Cette terminologie de piratage est courante dans le monde du marketing. Google affiche un avertissement lorsque les visiteurs visitent un site web aussi trompeur en raison de son contenu d’ingénierie sociale.\

Types de messages d’alerte Google

L’image représente un logiciel publicitaire potentiel sur un site de commerce électronique

7. La menace du Jour Zéro

Une menace de type “zero-day” est une menace non documentée et donc cachée de tout antivirus installé sur le système. Ce type de faille est inhérent aux scanners antivirus, ce qui fait qu’elle est ignorée des développeurs qui ont construit des fonctionnalités antivirus en se basant sur la connaissance de ces vulnérabilités. Ces vulnérabilités sont exploitées par différents vecteurs, notamment les navigateurs web et les pièces jointes malveillantes par courrier électronique.

8. Attaque de la force brute

Une autre terminologie couramment utilisée pour contourner les pages de connexion. Brute Force, alias Exhaustive key search, est une méthode d’essai et d’erreur pour décrypter des données telles que des mots de passe, des clés DES (Data Encryption Standard) ou d’autres informations cryptées. Cette méthode est largement utilisée pour déchiffrer les mots de passe des comptes d’administration, qui peuvent à leur tour être utilisés pour voler des informations et des documents d’une importance capitale.

9. HTTPS/SSL/TLS

Terminologie de piratage très recherchée en 2018 lorsque Google Chrome a annoncé qu’il donnerait un avertissement aux utilisateurs qui visitent des sites web utilisant le protocole HTTP. HTTPS, qui signifie Hypertext Transfer Protocol avec le “S” pour “Secure”, est un cadre de base qui contrôle la façon dont les données sont transférées sur le web. Ce protocole ajoute une couche de cryptage pour vous permettre de naviguer quotidiennement en toute sécurité – votre banque, votre fournisseur d’accès au courrier électronique et votre réseau social. SSL et TLS sont des protocoles utilisés par HTTPS pour fournir une preuve d’identité supplémentaire à votre site web. Il est conseillé d’éviter de naviguer sur le site web en utilisant HTTP et d’y saisir tout mot de passe ou détail de carte de crédit.

10. Bot

Un bot est un robot logiciel qui exécute des tâches automatisées (scripts) sur Internet. De nombreux moteurs de recherche comme Google et Bing utilisent des robots, également appelés araignées, pour scanner les sites web et les indexer afin de les classer en fonction des résultats des recherches. Mais lorsque ces robots sont utilisés par des pirates informatiques, ils peuvent être programmés pour effectuer des tâches malveillantes, ainsi que pour introduire des logiciels malveillants dans le système. En savoir plus sur les mauvais robots.

11. Botnets

Un botnet désigne un réseau de robots contrôlés par un chapeau noir. Les applications des botnets comprennent le lancement de DDoS (Distributed Denial of Service), le vol de données, l’envoi de spam et l’autorisation pour l’attaquant d’accéder à l’appareil et à sa connexion. Un essaim de botnets permet non seulement de couvrir les traces du chapeau noir, mais aussi d’augmenter l’intensité de l’attaque en attaquant dans un effort coordonné.

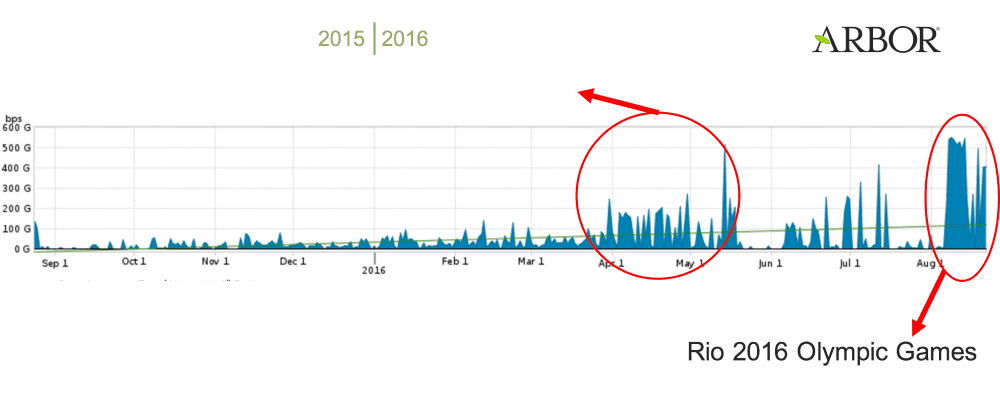

12. Attaque par déni de service distribué (DDOS)

Cette terminologie de piratage est très courante chez les pirates et constitue une préoccupation majeure pour les propriétaires et les développeurs de sites web. Une attaque DDoS est réalisée à l’aide de zombies ou de botnets contrôlés par des chapeaux noirs. En programmant les réseaux de zombies, les chapeaux noirs leur commandent d’envoyer des paquets de données au serveur web ciblé à partir de plusieurs systèmes. Le serveur cible est ainsi inondé, ce qui le ralentit, voire le fait planter et l’arrête, perturbant ainsi toute activité. Pendant ce temps, l’utilisateur du serveur n’est pas conscient de l’attaque.

Parmi les attaques les plus notoires découvertes récemment, citons le DDoS des Jeux olympiques de Rio qui a duré des mois, les banques russes Sberbank et Alfabank qui ont été attaquées par un botnet composé d’au moins 24 000 ordinateurs situés dans plus de 30 pays, et les attaques de la campagne des élections présidentielles américaines.

Montée des attaques DDoS pendant les Jeux olympiques de Rio

13. Pare-feu

Un pare-feu est un système de sécurité du réseau qui surveille en permanence le trafic réseau entrant et sortant, et bloque toute source non fiable pour garantir la sécurité des communications. Un pare-feu peut être matériel ou logiciel. Un pare-feu bien conçu et mis en œuvre surveille en permanence les entrées malveillantes, mais les chapeaux noirs s’efforcent de les contourner. Par conséquent, les pare-feu sont continuellement mis à jour, ajustés ou remplacés par de nouvelles mesures de sécurité au fil du temps.

Pourquoi votre site de commerce électronique a-t-il besoin d’un pare-feu ?

14. Payload

Une charge utile est essentiellement une cargaison de données transmises sur un réseau. Cependant, dans la terminologie du piratage, une charge utile fait référence à la partie du virus qui effectue des actions malveillantes, telles que la compromission de données, la destruction d’informations ou le détournement du système informatique.

15. Chapeau blanc

Alors que les pirates en chapeau noir sont notoirement connus pour leurs activités destructrices en ligne, les pirates en chapeau blanc sont des pirates éthiques qui utilisent leurs compétences pour révéler les failles dans les mesures de sécurité des organisations/entreprises avant que les chapeaux noirs ne les exploitent.

16. Rootkit

Les rootkits sont l’une des méthodes les plus effrayantes pour réaliser une cyber-intrusion, principalement parce qu’elle n’est pas détectée. Donnez un chapeau noir à un rootkit et il réalisera le vol parfait. Un rootkit est un programme malveillant qui peut être installé sur un système par différents moyens. Tout comme un virus, un rootkit peut être injecté par le biais de courriels, de sites web non authentifiés, de disques durs infectés, etc. Une fois injecté, un chapeau noir peut exploiter l’accès sans entrave aux applications distantes selon ses besoins. Ce qui le rend encore plus mortel, c’est sa capacité à fonctionner au niveau inférieur du système afin d’effacer ses traces et de passer inaperçu pendant longtemps. Une fois introduite dans un système, son activité est extrêmement difficile à détecter, même par des professionnels qualifiés de la sécurité informatique. C’est comme le Saint Graal du piratage informatique.

17. RAT

Le Remote Access Tool ou Remote Access Trojan (RAT) est une forme de logiciel malveillant qui peut être exploité même par un pirate informatique non qualifié. Une fois qu’un RAT est installé sur votre système, l’attaquant obtient le contrôle total du système. Si le RAT peut être utilisé à des fins légitimes, comme lorsqu’un utilisateur veut accéder à son ordinateur personnel depuis un autre endroit, il est largement utilisé pour des raisons illégitimes.

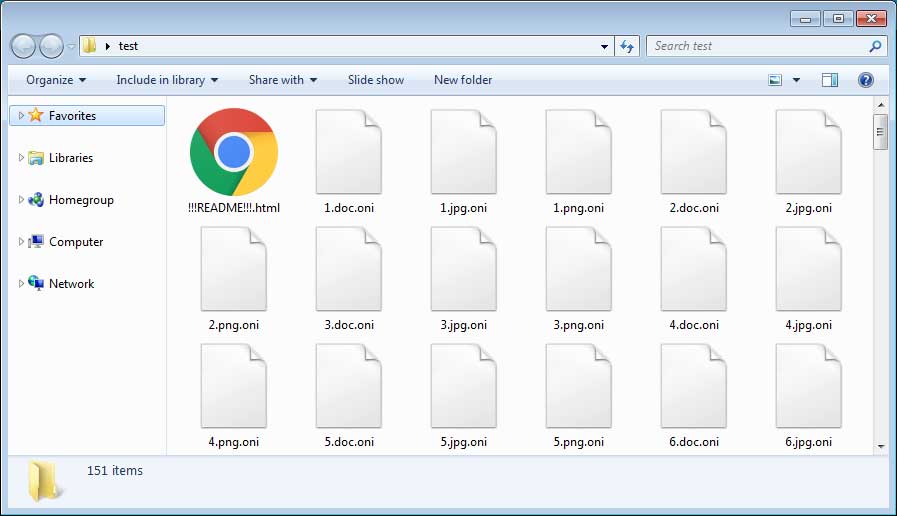

L’ONI Ransomware, qui a mené une attaque d’un mois contre des entreprises japonaises, a crypté les fichiers de l’ordinateur et ajouté l’extension .oni aux fichiers cryptés.

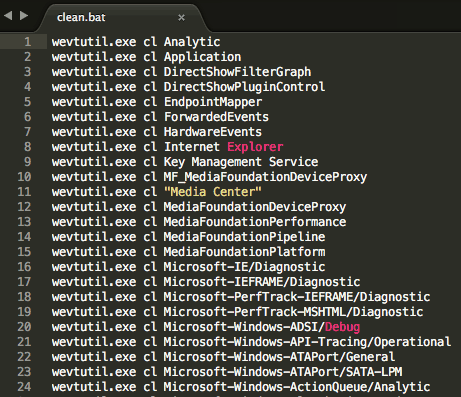

Pour que le Ransomware ONI passe inaperçu, les attaquants exécutent un fichier batch qui a nettoyé plus de 460 journaux d’événements différents afin de couvrir leurs activités. Source : Cybereason

18. SPAM

Cette terminologie de piratage est communément associée aux courriels. Le spam est un courrier électronique non sollicité, souvent utilisé pour diffuser des publicités par courrier électronique. Souvent, les spammeurs collectent une énorme base de données de courriels et leur envoient au hasard des courriels pour promouvoir des produits. Cependant, les spams peuvent également être utilisés pour introduire des logiciels malveillants dans les systèmes par le biais du phishing ou en les dirigeant vers des sites web non authentifiés. La meilleure pratique consiste à supprimer les spams dès que vous en recevez un, ou à utiliser un filtre antispam.

19. Vers

Tout comme un virus, un ver est un programme autonome destructeur qui peut s’auto-répliquer. Un ver n’a pas besoin de faire partie d’un programme, mais il peut se transférer à plusieurs systèmes sur un réseau sans intervention de l’utilisateur. Un ver qui s’auto-réplique peut consommer des hordes de mémoire et de bande passante tout en réduisant considérablement la vitesse de votre système. S’il n’est pas supprimé à temps, il peut devenir dévastateur.

20. Cloaking

Les pirates utilisent souvent le Cloaking pour présenter différents contenus ou URL à des utilisateurs humains et à des moteurs de recherche, les dissimulant ainsi sous des documents Web d’apparence légitime. Les pirates utilisent des scripts dynamiques et des règles .htaccess pour masquer leurs traces en renvoyant un code d’erreur 404 ou 500 à certaines adresses IP ou à certains navigateurs tout en diffusant du spam à d’autres adresses IP ou à d’autres navigateurs. En général, Google suspend vos annonces s’ils remarquent que votre site web est masqué. Consultez notre blog détaillé sur la manière de réactiver les annonces désapprouvées.

Pour sécuriser votre site web contre toutes les formes de logiciels malveillants sur Internet, inscrivez-vous à la suite de sécurité Astra.