WordPress et Drupal sont probablement les CMS les plus populaires utilisés pour créer des sites Web. Cependant, leur popularité en a fait des cibles juteuses pour les pirates et les spammeurs SEO. Les pirates essaient continuellement de manipuler les index de recherche pour inclure du contenu non méritant sur des positions de recherche importantes. Cette technique de Black Hat SEO est également surnommée “ WordPress Pharma hack ou SEO Spam ”.

Pourquoi font-ils cela? La réponse est simple. La recherche en ligne est une source majeure de références utiles. Et, les hacks SEO sont le moyen le plus simple d’y parvenir sans y mettre le travail nécessaire. Il assure aux pirates une place légitime dans le SERP. Un cas récent de «Pharma Hack» ou de «Pharma SEO Spam» est apparu.

Blog associé – WordPress Redirection Hack

Cette attaque redirige les sites Web WordPress ou Drupal vers des pages qui affichent des publicités vendant du Viagra et du Cialis. Parfois, il peut également y avoir une infection d’autres types de produits pharmaceutiques. Cependant, le Viagra et le Cialis sont les plus courants.

V iagra site hack : mon site est-il infecté par le Viagra Hack?

Le spam SEO est difficile à détecter car il n’est pas visible pour les utilisateurs ou les webmasters. Les spammeurs font tout pour cacher leur travail. Cette partie est connue sous le nom de «camouflage». Cependant, il existe des moyens de vérifier si votre site Web est infecté ou non. J’en ai énuméré quelques-uns ici:

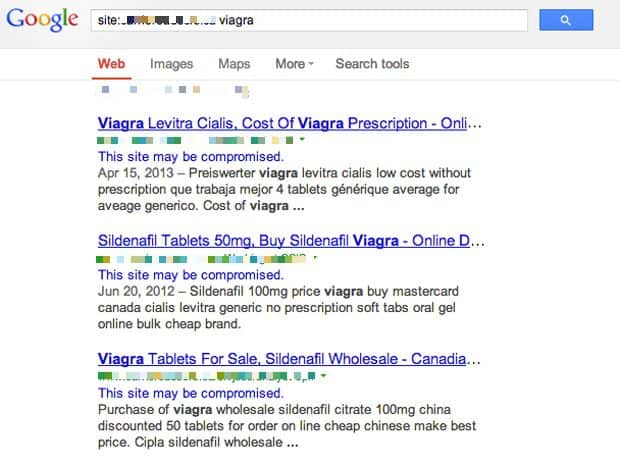

Vérifiez avec la recherche Google

Une liste des sites Web concernés peut être affichée par une recherche Google avec des mots – clés viagra wp-page . Mais, en raison des politiques des webmasters de Google , le site Web concerné n’est pas visible sur la première page. Vous devrez donc faire défiler jusqu’à la page 3 à 4. Si votre site Web apparaît dans la recherche, cela signifie que vous êtes victime du spam Pharma SEO.

Cette liste comprend non seulement les sites Web infectés, mais affiche également de fausses pages. Cliquer sur ces pages peut vous rediriger vers d’autres pages ou charger le contenu sur la même page à la suite d’une infection.

Pour vérifier quelles pages de votre site Web sont infectées par du spam de viagra . Ajoutez le mot-clé « viagra » avec votre nom de domaine dans la recherche google ie . Parfois, seules quelques pages de votre site Web sont infectées et vous ne les voyez pas. Cette recherche fera ressortir ces pages infectées. Dans le cas où ils redirigent vers des sites Web vendant du Viagra et du Cialis, vous êtes infecté par du spam SEO. Parfois, plutôt que de rediriger, le contenu est chargé sur la même page à la suite d’une infection.viagra mydomain.com

Vérifier les résultats avec Google Bot

Comme indiqué, ces pages de spam ne sont pas visibles sur le moteur de recherche mais certains agents utilisateurs, comme Googlebot, peuvent les voir. Afin de voir ce que Googlebot voit, vous pouvez utiliser un sélecteur d’agent utilisateur de navigateur. Vous pouvez en installer un pour Chrome ou Firefox .

- Installez votre module complémentaire User-Agent Switcher préféré

- Accédez à la page Web infectée

- Modifiez la chaîne User-Agent à l’une des chaînes ci-dessous:

a) Mozilla / 5.0 (compatible; Googlebot / 2.1; + http: //www.google.com/bot.html)

b) Googlebot / 2.1 (+ http: //www.google.com/bot.html ) - Faites un clic droit sur la page et affichez la source de la page. Cela vous permettra de voir la redirection.

Remarque: si vous gardez le sélecteur d’agent utilisateur actif pendant longtemps, vous risquez de vous bloquer ou d’être mis sur liste noire à partir de sites Web qui maintiennent une sécurité appropriée, car vous y apparaitrez en tant que Googlebot.

Drupal Pharma Hack: Anatomie d’un spam Drupal Résultats:

Occurrence

L’attaquant exploite d’abord une vulnérabilité connue ou un exploit zero-day. Voici une liste exhaustive des choses qui peuvent mal tourner dans un tel cas. Par conséquent, pour simplifier, les plus courants sont les suivants:

- Les injections SQL ou XSS se produisent en raison de normes de codage défectueuses. Vous voulez probablement garder un œil sur ces deux-là.

- Un compte faible ou des mots de passe FTP sont la deuxième cause majeure. Récemment, le référentiel Github de Linux Gen a également été piraté en raison de la faiblesse des informations d’identification.

- La plupart du temps, la liste du contenu et l’affichage des erreurs sont activés. À la suite de quoi les fichiers cruciaux sont ouvertement lisibles sur le net.

- Les plugins non corrigés ou obsolètes sont l’une des principales causes des hacks WordPress et Drupal. Donc, vous voulez probablement rester à jour.

Persistance

Le hack Drupal pharma fonctionne en modifiant le contenu du répertoire racine. La plupart des attaques de spam se produisent via un /miscdossier et un /includesdossier. Les spammeurs gagnent en persistance (accès prolongé) par des méthodes connues comme:

- Modification de fichiers comme

index.php, wp-page.php, nav.phpetc. - Ajout de nouvelles pages comme etc.

leftpanelsin.php, cache.php - Modification

xmlrpc.phppour éviter la détection par les webmasters. - Utilisation de l’encodage base64 pour masquer le code.

- Masquage des fichiers spam dans le

/imagesdossier . Les robots d’indexation Web ne s’attendent pas à voir des fichiers ici, donc cela échappe à la détection. - Ajout d’un point avant l’extension de fichier. Par conséquent, renommer la page

.somefilepour devenir invisible. - Cloaking : Différenciation entre les robots d’indexation Web en fonction de l’agent utilisateur. En conséquence, le contenu vu par Googlebot est différent du contenu vu par l’utilisateur de Mozilla.

- Utiliser des tâches cron pour réinfecter.

Résultat

- Le site Web perd sa réputation en raison de l’affichage des publicités Viagra et Cialis.

- Mis sur liste noire par Google.

- Non approuvé par les utilisateurs.

- Les classements de recherche baissent.

- Génère des clics pour d’autres sites Web.

Que faire en cas de piratage Drupal & WordPress Pharma?

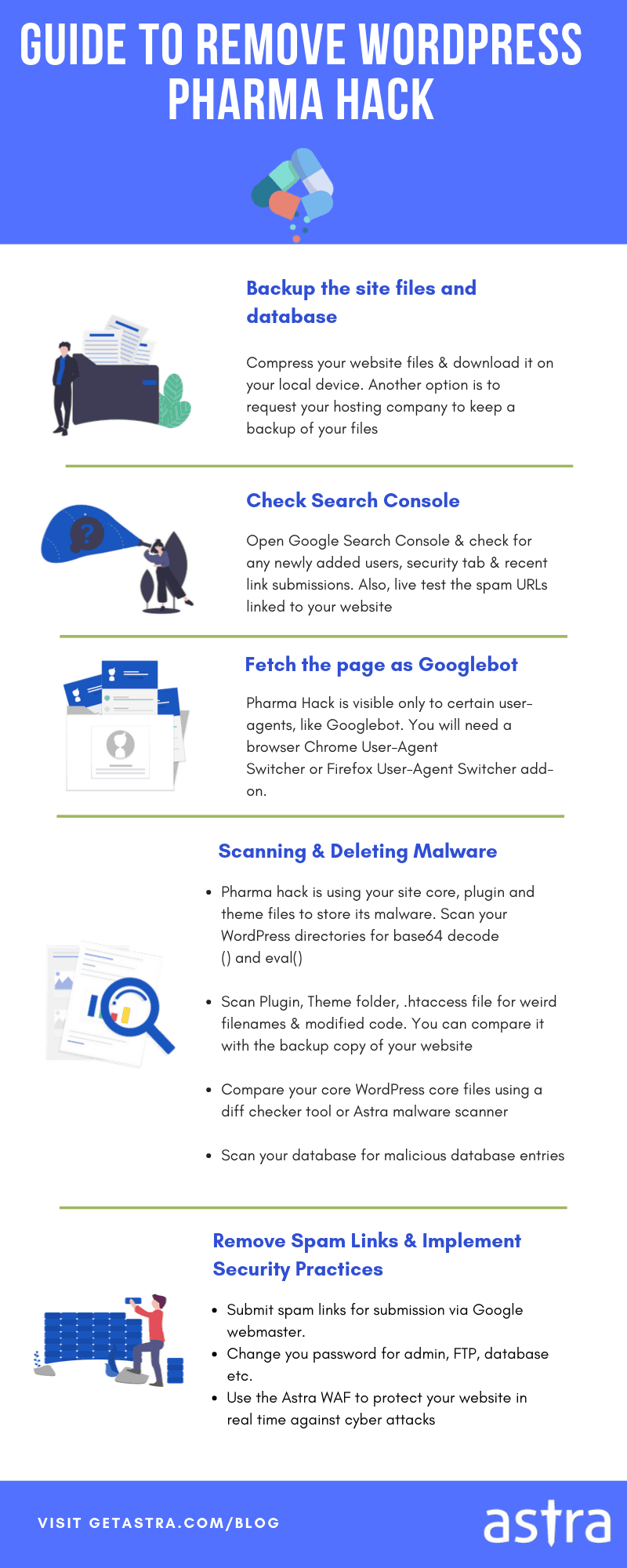

Pharma Hack est caché et donc la recherche de fichiers infectés et leur suppression sera une tâche longue et fastidieuse. Voici ce que vous devez faire pour supprimer le hack.

Restaurer la sauvegarde

La création d’une sauvegarde complète de votre site Web est une pratique recommandée. Cela peut être utile si quelque chose se passe mal avec le processus de nettoyage. Donc, assurez-vous toujours d’avoir une stratégie de sauvegarde prête. La sauvegarde doit essentiellement inclure les fichiers principaux, la base de données et les fichiers de plug-in et de thèmes.

Rechercher des logiciels malveillants sur le site Web

Utilisez des outils d’analyse de logiciels malveillants en ligne comme VirusTotal pour signaler l’infection. Vous pouvez également essayer le scanner de malwares Astra pour une analyse plus précise. Cela signalerait tous les fichiers et codes malveillants de votre site Web en quelques minutes. Cela aiderait à accélérer le processus de suppression des logiciels malveillants pour vous.

Supprimer les fichiers infectés

- Connectez-vous à votre serveur d’hébergement via FTP. Vous pouvez également utiliser un gestionnaire de fichiers.

- Accédez au dossier / wp-contents /

- Trouvez des fichiers piratés dans des plugins. Les fichiers piraté auront des mots comme

.class,.cache,.oldau milieu de camouflage sous forme de fichiers plugin. Un point (.) Devant le nom du fichier les rendra masqués à moins que l’option «afficher les fichiers cachés» ne soit sélectionnée. - Supprimez ces fichiers.

Effacer le répertoire temporaire

Le répertoire / wp-contents / temp / peut apparaître à la suite de l’infection. Accédez à / wp-contents / temp / et effacez son contenu. Les pirates utilisent le dossier temporaire et les fichiers TMP pour éviter tout type de corruption lors de l’installation de logiciels malveillants.

Vérifiez le fichier .htaccess

Le fichier .htaccess est un fichier de configuration du serveur. Il définit la façon dont les requêtes du serveur sont traitées. Les pirates utilisent également la puissance du fichier pour créer des portes dérobées dans votre site Web. Recherchez des codes comme ceux-ci:

RewriteEngine On

RewriteCond %{ENV:REDIRECT_STATUS} 200

RewriteRule ^ - [L]

RewriteCond %{HTTP_USER_AGENT} (google|yahoo|msn|aol|bing) [OR] #checks for Google, Yahoo, msn, aol and bing crawler

RewriteCond %{HTTP_REFERER} (google|yahoo|msn|aol|bing)

RewriteRule ^(.*)$ somehackfile.php?$1 [L] #redirects to a hack file

Vous pouvez également régénérer le fichier .htaccess.

- Accédez au tableau de bord WordPress

- Cliquez sur paramètres

- Sélectionnez permalien

- Cliquez sur enregistrer

Supprimer le code malveillant de la base de données

Il est recommandé de créer une sauvegarde avant d’apporter des modifications à la base de données. Vous pouvez acheter des services de suppression de logiciels malveillants professionnels ou essayer de nettoyer votre base de données par vous-même.

- Accédez à phpMyAdmin

- Sélectionnez la base de données

- Cliquez sur la table wp_options

- Recherchez les entrées malveillantes à l’aide de l’onglet Rechercher

Les entrées malveillantes que vous devez rechercher sont:

- wp_check_hash

- class_generic_support

- widget_generic_support

- ftp_credentials

- fwp

Remarque: veillez à ne pas supprimer les informations importantes de la table wp_options. Cela pourrait entraîner un dysfonctionnement et un crash de votre site Web.

Rechercher et supprimer les codes Fishy

L’exemple de code ressemblerait probablement à ceci:

<ul id="menu">

<li><a href="attackerdomain.com">Something1</a></li>

Ce type de code redirige votre site Web vers un domaine contrôlé par des attaquants. Vérifiez donc les domaines qui ne sont pas familiers. C’est l’une des principales causes du piratage de WordPress pharma.

Souvent, les attaquants cachent leur code en base64 pour éviter la détection. Par exemple, l’attaquantdomain.com ressemblerait à quelque chose comme: YXR0YWNrZXJkb21haW4uY29t, ce qui le rend difficile à détecter. Afin de rechercher des encodages base 64 dans des fichiers, la commande grep est utile:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> b64-detections.txt

Ce morceau de code recherche essentiellement dans les fichiers .php de votre choix les encodages base64. Par la suite, le résultat est stocké dans le fichier nommé b64-detections.txt. Enfin, vous pouvez utiliser une ressource en ligne pour décoder cela et voir ce qui se passait dans les coulisses.

Effacer le répertoire temporaire

Accédez à /wp-contents/temp/et supprimez son contenu. Les pirates utilisent le dossier temporaire et les fichiers TMP pour éviter tout type de corruption lors de l’installation de logiciels malveillants.

Rechercher les différences de contenu

Vous pouvez utiliser des plugins en ligne pour rechercher des modifications de fichiers. Un exemple d’un tel scanner est Exploit Scanner. Il analyse tous les fichiers de base et les fichiers tiers présents dans le référentiel officiel de WordPress à la recherche de noms de fichiers ou d’entrées suspects et inhabituels.

Après avoir déterminé quels fichiers sont piratés, vous pouvez soit supprimer les codes infectés, soit restaurer les fichiers du plugin. Il est important de nettoyer à fond les codes pour tout reste derrière le fichier piraté pourrait réinfecter votre site Web.

Que pouvez-vous faire pour empêcher le piratage Pharma SEO

- Utilisez des mots de passe forts car la violation peut être due à des configurations par défaut.

- Implémentez une sorte de solution de sécurité .

- Limiter l’ autorisation de dossier pour éviter le piratage de pharma WordPress.

- Désactivez tous les plugins suspects.

- Si votre version est obsolète Patch! Pièce! Pièce!

- Optez pour des audits de sécurité réguliers pour votre site Web.