Magento alimente 1,2% d’Internet et 12% de tous les sites de commerce électronique. En chiffres purs, 250 000 sites actifs utilisent Magento.

Étant donné que le site de commerce électronique traite une énorme quantité de données clients, ce qui en fait la cible principale des pirates. Nous avons donc mis en place des techniques de suppression de piratage Magento par étapes pour vous sortir de cette crise. Ce guide couvre en outre les symptômes, les exemples, les causes possibles et les conseils de prévention pour votre site Web Magento.

Bien qu’il n’y ait pas de pénurie de types de piratage Magento, l’écrémage des cartes de crédit et le vol d’identité sont les plus courants sur Magento. De plus, les détails CVE de Magento révèlent les vecteurs d’attaque qui menacent le plus Magento –

En dehors de cela, de graves vulnérabilités ont été signalées dans le logiciel pour lequel la société a dû déployer un ensemble de nouvelles mises à jour intitulé SUPEE-10266 . Une attaque du nom de ‘ Magento Killer ‘ a sauvagement ciblé Magento il y a seulement quelques mois. Le support officiel de Magento 1 se terminerait bientôt et donc les magasins qui n’ont pas atténué inviteraient les pirates.

Magento piraté: conséquences ou symptômes possibles

Il existe de nombreux signes révélateurs qui indiquent que votre boutique Magento pourrait être piratée. Les rechercher avec un œil ouvert peut sauver votre entreprise d’une débâcle. J’ai énuméré certains de ces symptômes ici:

Symptômes

- Le client se plaint des détails d’une carte de crédit volée

- La page de paiement comporte de faux formulaires supplémentaires et vous perdez de l’argent sur les ventes

- Les moteurs de recherche mettent votre boutique Magento sur liste noire

- L’hôte suspend votre site Web

- Des redirections malveillantes apparaissent sur votre site Web

- Panneau d’administration effacé ou un écran vide après la connexion

- La boutique Magento devient lente et affiche des messages d’erreur

- De nouveaux administrateurs voyous apparaissent dans la base de données de connexion

- Google affichant les résultats de recherche de mots clés de spam ( japonais ou pharmaceutique ) pour votre site Web

Conséquences

- Une baisse du trafic utilisateur et des revenus de la boutique Magento.

- Effet négatif sur le référencement du site Internet

- Les utilisateurs s’abstiennent de visiter votre boutique Magento en raison d’un manque de confiance.

- Les données du site peuvent être vendues sur les sites oignons à des concurrents.

- Vol de données sensibles dans la boutique via des pages de phishing ou javascript

Si vous recherchez une aide professionnelle pour la suppression du piratage Magento, suivez ce lien.

Magento piraté: exemples

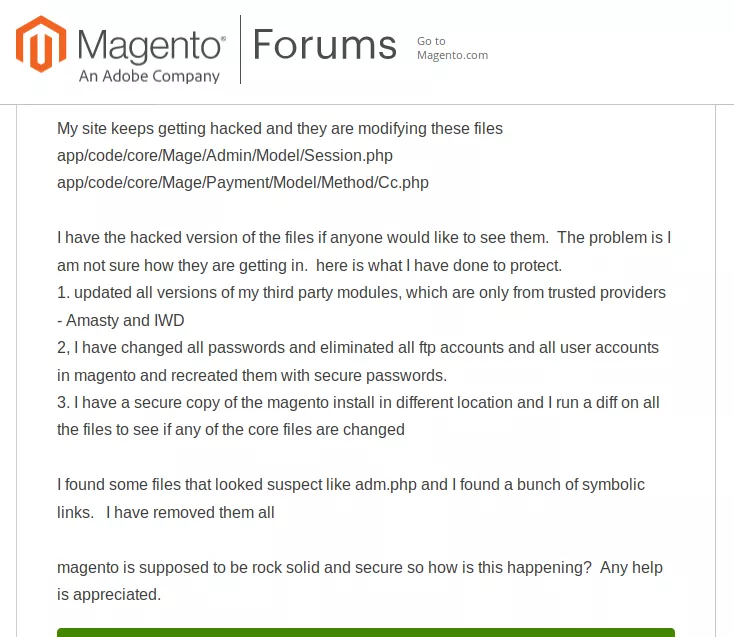

Souvent, plusieurs utilisateurs de Magento sont ciblés par des attaquants en une seule fois. Tous les administrateurs de site ne peuvent pas être des experts en sécurité. Par conséquent, l’utilisateur en difficulté peut avoir recours à des forums communautaires pour obtenir de l’aide, afin de réparer les magasins piratés de Magento.

Votre site Magento piraté? Envoyez-nous un message sur le widget de chat et nous serons heureux de vous aider. Ou suivez ce lien pour réparer votre site Web maintenant .

Causes possibles de Magento Hack

Magento piraté: injection Magento SQL

Une injection SQL est assez courante sur les applications Web. Il cible la base de données d’une boutique Magento. La base de données est souvent appelée le cerveau d’un site Web. Il contient toutes les données sensibles comme l’historique des commandes, les transactions, etc. dans une boutique Magento. Cela en fait une cible charmante.

Effets

Nul doute qu’un SQLi peut endommager gravement votre site Web. J’ai énuméré ce qui pourrait mal se passer ici.

- L’attaquant pourrait lire le contenu d’une base de données.

- Il peut modifier le contenu de la base de données. Cela, à son tour, modifie le contenu du magasin.

- De toute évidence, il peut supprimer la base de données entière.

- Il peut voler des détails de carte de crédit.

- Un attaquant peut également voler et exposer les informations d’identification d’administrateur. Cela pourrait ouvrir la voie à de nouvelles attaques.

- Ils peuvent obtenir un shell inversé dans certains cas. Cela pourrait aider dans l’escalade de privilèges.

Exemples

J’ai cité un exemple pour clarifier le déroulement d’une attaque par injection SQL. Il s’agit d’un cas réel survenu lors d’une attaque de vol à l’étalage de Magento en 2015.

Dans cette attaque, l’URL cible vers laquelle des requêtes malveillantes ont été faites était quelque chose comme ceci:

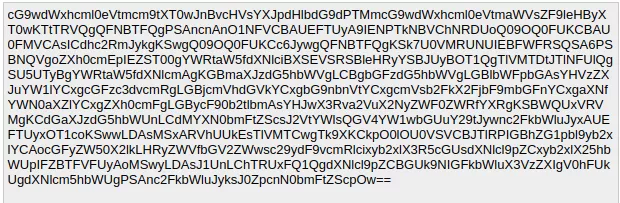

http://www.example.com/ index.php / admin / Cms_Wysiwyg / directive / index /

Cela s’est produit en raison d’une erreur d’analyse. Toutes les valeurs entrées dans la clé de filtre, c’est-à-dire (“filtre”: malveillant_value) ont été mal analysées. De plus, les attaquants ont utilisé le codage base64 pour échapper à la détection. Les attaquants ont essentiellement inséré des instructions SQL en tant que valeur dans la clé de filtre et celle-ci a été analysée.

En décodant la demande ci-dessus, le résultat ressemblait à ceci:

popularité [de] = 0 & popularité [à] = 3 & popularité [field_expr] = 0); SET @SALT = 'rp'; SET @PASS = CONCAT (MD5 (CONCAT (@SALT, 'asdf')), CONCAT (':', @SALT)); SELECT @EXTRA: = MAX (extra) FROM admin_user WHERE extra IS NOT NULL; INSERT INTO `admin_user` (` firstname`, `lastname`,` email`, `username`,` password`, `created`,` lognum`, `reload_acl_flag`,` is_active`, `extra`,` rp_token`, `rp_token_created_at`) VALUES ('Firstname', 'Lastname', '[email protected]', 'sadmin', @ PASS, NOW (), 0,0,1, @ EXTRA, NULL, NOW ()); INSERT INTO `admin_role` (parent_id, tree_level, sort_order, role_type, user_id, role_name) VALUES (1,2,0, 'U', (SELECT user_id FROM admin_user WHERE username = 'sadmin'), 'Firstname');

Ici, les premières instructions SQL définissent essentiellement un nouveau mot de passe à l’aide d’un sel choisi par l’attaquant. Par la suite, le groupe suivant d’instructions SQL insère un nouvel administrateur_utilisateur dans la base de données. Et les dernières instructions SQL tirent parti du rôle d’administrateur. Par conséquent, les attaquants ont créé un nouvel administrateur utilisateur avec username = ” ypwq “, password = ” 123 “. L’ exploit complet est accessible au public sur Github.

La prévention

Protégez votre site Web des injections SQL comme suit:

- Limiter les privilèges côté client

- Utiliser les instructions préparées

- Paramètres de protection

- Un pare-feu

Pour des conseils de prévention plus détaillés, reportez-vous à cet article.

Magento piraté: Magento XSS

Dans une attaque Magento XSS, les attaquants injectent des codes JavaScript malveillants dans diverses pages Web pour la boutique Magento. Elle résulte de règles d’assainissement et de validation faibles ou inexistantes. Cette attaque cible principalement les cookies stockés et les détails de session des utilisateurs. Habituellement, le motif de cette attaque est de voler les détails de la session des utilisateurs ou de l’administrateur. Comme les détails de la session contiennent également des informations de connexion pour cet utilisateur, elles peuvent être utilisées pour se connecter à votre boutique de manière non authentique.

Effets

- Vol de cookie / détails de la session

- Accès non authentifié au pirate

- Les pirates peuvent lire des données importantes comme les jetons CSRF

- Faire des demandes comme imposteur de l’utilisateur

Exemple

Une vulnérabilité XSS a été découverte dans Magento version 1.9.0.1. Les fichiers contenant l’élément vulnérable étaient:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfLa cause de XSS était que le paramètre FlashVar « bridgeName » était transmis à la méthode ExternalInterface.call sans nettoyage approprié. En conséquence, il a été possible de transmettre un code JavaScript malveillant via le paramètre bridgeName . Par conséquent, ce code JS malveillant s’exécute à chaque chargement de la page. La charge utile complète ressemblait à:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//La prévention

Vous pouvez garder votre site Web XSS gratuit en suivant ces mesures:

- Définir les règles de désinfection et de validation appropriées

- Limiter le privilège

Magento piraté: falsification de demande intersite Magento

Une attaque Magento CSRF exécute essentiellement des demandes falsifiées au nom d’un utilisateur final, à l’insu de l’utilisateur. Généralement, une attaque CSRF s’accompagne d’une ingénierie sociale. Ainsi, un pirate pourrait envoyer des liens malveillants à l’utilisateur ciblé (généralement l’administrateur) par courrier. Le motif derrière ces liens est d’exécuter des fonctions au nom de l’utilisateur.

Effets

- L’attaquant peut supprimer votre compte.

- Il peut utiliser votre carte de crédit

- En utilisant les détails du compte bancaire, l’attaquant peut transférer des fonds du compte bancaire de la victime sur le sien

- Il peut commander illégalement dans votre boutique Magento sans payer ou en manipulant les prix

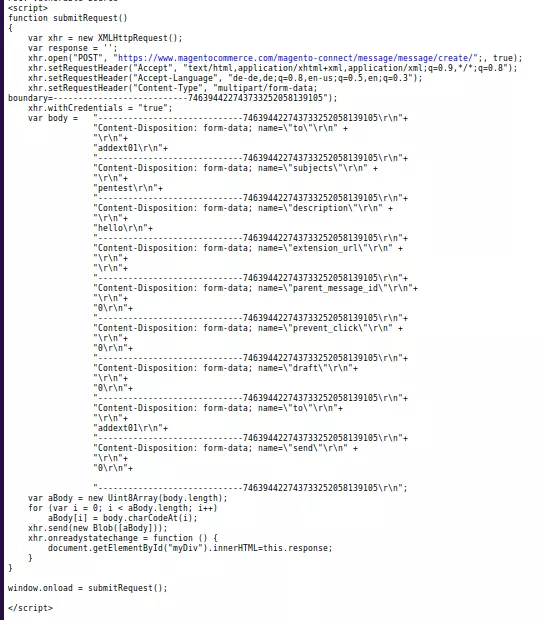

Exemples

- Un bogue CSRF grave a été trouvé dans Magento 1 qui permettait à des attaquants distants d’injecter du code de script du côté application du module de service affecté pour exécution. Le composant vulnérable à cela était le paramètre ‘ filename ‘ du module de téléchargement d’images. Les attaquants ont utilisé les requêtes POST du côté de l’application pour mener à bien cette attaque. Cependant, afin de l’exploiter, l’attaquant avait besoin d’un compte d’utilisateur d’application Web à faible privilège et d’une interaction utilisateur faible ou moyenne. L’extrait de code du script vulnérable est donné ci-dessous.

Ici, les attaquants ont manipulé les paramètres ‘ to ‘ et parent_message_id en raison du manque de contrôles et d’équilibres appropriés. En les utilisant, l’attaquant pourrait envoyer un message à tout autre utilisateur sans son consentement. De plus, il a également donné à un attaquant d’autres capacités pour manipuler du contenu sur une boutique piratée Magento.

APPSEC-1212: Magento n’a pas réussi à valider le jeton anti-CSRF lors de la suppression d’articles du mini-panier via une demande GET. Par conséquent, l’attaquant pourrait utiliser cette vulnérabilité pour supprimer des éléments du panier via le phishing et d’autres astuces.

APPSEC-1433: Il s’agissait d’une vulnérabilité CSRF plus grave. En exploitant cela, l’attaquant pourrait supprimer n’importe quelle adresse sur le magasin en raison du manque de jeton anti-CSRF ou de validation d’en-tête Referer.

La prévention

- La meilleure façon de prévenir les attaques CSRF est d’utiliser la prévention basée sur les jetons

- L’utilisation d’une politique de même origine fonctionne également en cas de CSRF

- Une autre façon est d’avoir des jetons de synchronisation

- Utilisation de Captcha.

Visitez ici pour des informations détaillées sur le CSRF .

Magento piraté: exécution de code à distance Magento

Une exécution de code Magento est un type d’attaque qui permet à un attaquant d’insérer du code malveillant dans votre site Web. Cette attaque peut

Effet

- Les attaquants peuvent compromettre votre site Web et le serveur Web.

- Il peut afficher, modifier et supprimer des fichiers et une base de données.

Exemples

Magento CE et EE avant 2.0.10 / 2.1.2 étaient vulnérables à l’exécution de code à distance. Celui-ci a été surnommé APPSEC-1484 et avait un indice de gravité de 9,8 (critique). La cause de cette vulnérabilité était que certaines méthodes de paiement permettaient aux utilisateurs d’exécuter du code PHP malveillant lors de la vérification. L’exploit , ainsi que le module Metasploit pour cette vulnérabilité, ont déjà été publiés.

La prévention

- Définissez des méthodes d’analyse appropriées.

- Définissez des autorisations plus strictes pour les utilisateurs.

Magento piraté: autres causes

- Identifiants faibles ou codés en dur.

- LFI, RFI, OWASP top 10, etc.

- Versions obsolètes.

- Erreurs de configuration du serveur comme les ports ouverts, etc.

- Hébergement médiocre sans sous-réseaux.

Besoin d’aide professionnelle pour nettoyer le site Hacked Magento? Envoyez-nous un message sur le widget de chat et nous serons heureux de vous aider. Réparer ma boutique Hacked Magento maintenant .

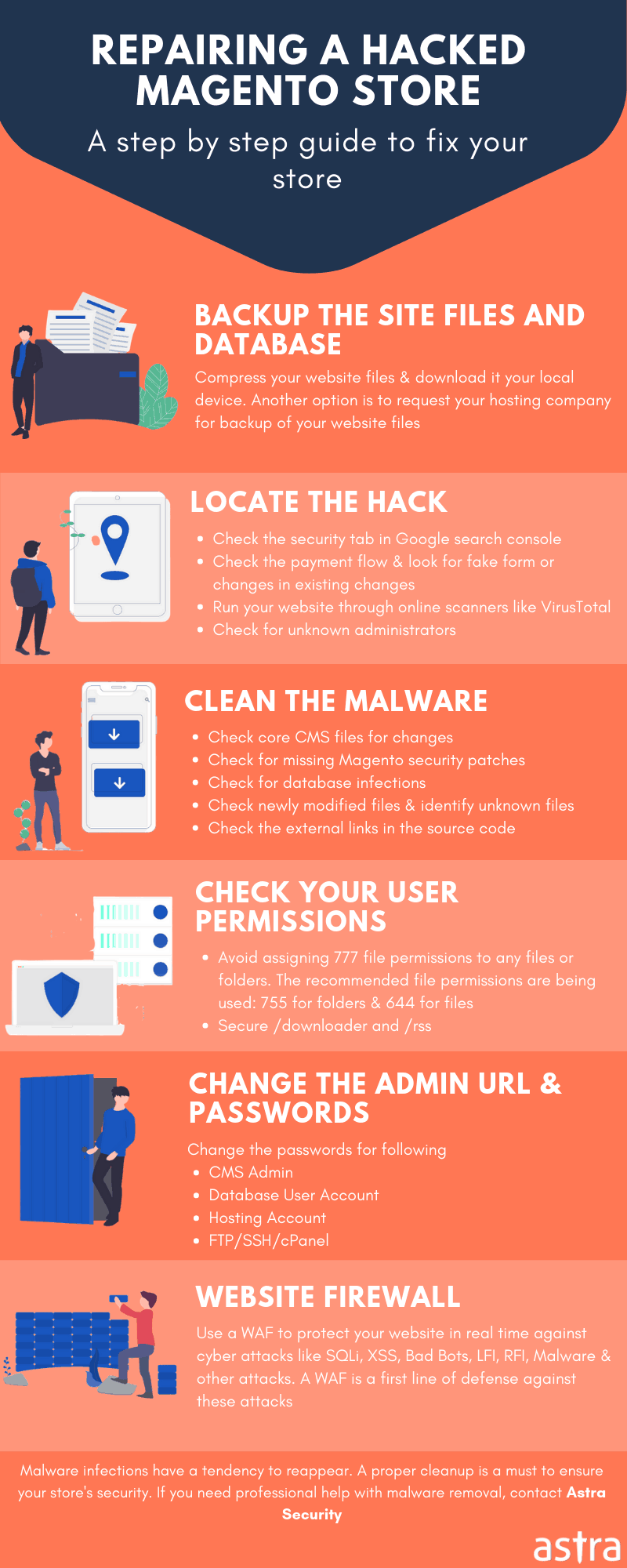

Nettoyage d’un magasin piraté Magento

Contrôler les dégâts

Commencez par le contrôle des dégâts. Prenez note que cela ne résoudra pas le piratage. Mais, cela arrêtera certainement la rage. Voici ce que vous devez considérer comme contrôle des dommages:

- Modifiez les informations d’identification par défaut et évidentes en quelque chose de difficile, aléatoire et unique.

- Mettez à jour les mots de passe des utilisateurs avec une seule instruction SQL pour bloquer tous les attaquants. Cela peut être fait via l’instruction SQL suivante:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand())))); - Refuser l’accès aux dossiers sensibles. Vous pouvez le faire en créant un fichier .htaccess à l’intérieur. Dans ce fichier, ajoutez le code suivant:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

Modifiez le xx.xx.xx.xx avec votre adresse IP. Pour ajouter d’autres adresses IP, répétez la ligne “Autoriser à partir de …” avec différentes IP. Ces lignes de code bloquent l’accès indésirable à ces dossiers particuliers.

Faites une sauvegarde de votre site

Avant de commencer à nettoyer votre boutique Magento, effectuez d’abord une sauvegarde. Cette sauvegarde doit inclure à la fois les fichiers principaux et la base de données. S’il existe des fichiers supplémentaires qui définissent le fonctionnement et l’apparence de votre magasin, incluez-les également dans la sauvegarde. Pour clarifier, faites une sauvegarde du cœur, des extensions et de la base de données.

Confirmez le hack

En utilisant un outil

Après avoir effectué la sauvegarde, commencez par analyser votre magasin. Maintenant, il existe des dizaines d’outils gratuits disponibles qui vérifient si votre site Web a été infecté ou non. Virustotal est l’outil le plus populaire de tous.

En vérifiant la console de recherche Google

Outre un outil, les rapports de sécurité des moteurs de recherche peuvent également vous aider. Vérifiez le rapport de sécurité en vous connectant également à votre webmaster (console de recherche Google, dans le cas de Google). Suivez ces étapes simples et sachez si votre site Web est infecté ou non:

- Connectez-vous à votre console de recherche Google (outil webmasters)

- Allez dans ‘onglet Sécurité’

- Vérifiez s’il y a des signalements. Généralement, un site Web piraté est signalé presque immédiatement par les moteurs de recherche. Vous verrez un rapport détaillant le type d’infection et les fichiers exacts qui les contiennent.

Maintenant que vous savez qu’il y a effectivement une infection. Il est temps de chercher l’endroit exact où il se trouve. N’oubliez pas que dans un processus de suppression de hack Magento, la plus grande partie va dans la numérisation. Ainsi, nous allons maintenant rechercher l’infection dans les fichiers de base, les fichiers d’extension, les fichiers de module, la base de données, etc.

Analyser les fichiers principaux

Les pirates peuvent compromettre votre site Web Magento en injectant du code dans votre base de données et vos fichiers principaux. Par conséquent, vous devez vérifier les récentes modifications inconnues dans ces fichiers. Pour ce faire, vous pouvez exécuter une commande ou utiliser un outil de vérification des différences. Cependant, je vais énumérer ces deux méthodes ici pour votre commodité:

En exécutant une ligne de commande SSH:

Pour que les lignes de commande fonctionnent, vous devez d’abord télécharger la version propre et authentique de votre boutique Magento. Vous pouvez facilement le télécharger depuis le site officiel de Magento ou depuis Github. Les commandes suivantes vérifieront ces deux copies pour toute anomalie.

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlRemarque: Voici le Magento 2.2.5. est utilisé comme fichier propre et votre installation actuelle est indiquée par le dossier public_html.

En exécutant une ligne de commande diff:

Les fichiers récemment modifiés doivent toujours être suspectés en cas de piratage. La commande diff révèle toutes ces modifications dans un fichier pour une période de temps définie. Par exemple, dans ce cas, nous avons défini la période à 10 jours (voir mtime -15).

Voici comment exécuter la commande:

- Connectez-vous à votre serveur Web Magento.

- Lors de l’accès avec SSH, exécutez la commande suivante. Cela répertoriera toutes les modifications des 10 derniers jours.

$ find ./ -type f -mtime -10 - Lorsque vous accédez à SFTP, consultez la dernière colonne de date de modification de tous les fichiers sur le serveur.

Avec cela, vous obtiendrez la liste de toutes les modifications effectuées au cours des 10 derniers jours. Ci-après, vous pouvez parcourir manuellement les modifications.

Examiner les journaux des utilisateurs

Ensuite, vérifiez les utilisateurs de votre site Web. Parfois, les pirates obtiennent un accès non autorisé à votre site Web. Et, ils s’ajoutent en tant qu’utilisateur. C’est pourquoi il est nécessaire d’auditer vos comptes utilisateurs. Recherchez et supprimez les utilisateurs voyous dans la table d’administration. La suppression de ces comptes vous aidera à vérifier les dommages sur votre site Web.

Pour auditer les journaux utilisateur, procédez comme suit:

- Connectez-vous à votre panneau d’administration

- Accédez à Système> Autorisations> Tous les utilisateurs

- Consultez attentivement cette liste

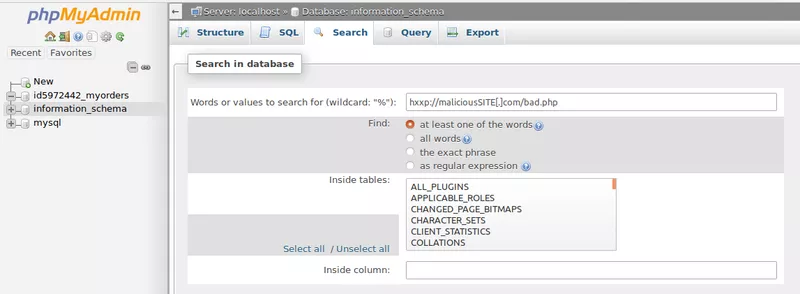

Hunt for Malware

Dans le cas des injections SQL, les attaquants masquent souvent le code dans un format illisible pour l’homme. Et, le format Base64 est très pratique pour les attaquants. Pour rechercher un code base64 dans vos fichiers, exécutez la commande:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txtCette commande recherche les lignes de code encodées en base64 eth. Et rangez-le à l’intérieur hiddencode.txt. Vous pouvez décoder cela à l’aide d’ outils en ligne pour une analyse plus approfondie.

Cependant, dans le cas d’attaques de spam, des outils comme phpMyAdmin peuvent être utiles. Les attaques de spam Magento incluent du charabia injecté dans chaque page piratée Magento. Pour ne pas dire, c’est assez difficile à rechercher et à éliminer. Par conséquent, nous vous recommandons d’utiliser phpMyAdmin pour rechercher du code malveillant sur plusieurs pages en une seule fois.

Sécurité Magento: restauration de fichiers

Après, le code malveillant est révélé, supprimez-le des pages piratées de Magento. Si vous n’êtes pas sûr d’un code, commentez-le et contactez les experts . Restaurez les pages à partir d’une sauvegarde. Si la sauvegarde n’est pas disponible, utilisez une nouvelle copie.

Magento Hacked Prevention

Mise à jour et sauvegarde

Migrez vers Magento 2 . L’équipe Magento met à jour les failles critiques à chaque nouvelle mise à jour. Cela peut être vérifié à l’aide du journal des modifications. De plus, évitez d’utiliser des extensions non déclarées car elles sont susceptibles de contenir du code bogué. Assurez-vous de créer une copie du site. Cela pourrait être utile pour restaurer le site après une attaque. Les mises à jour et les sauvegardes sont les méthodes les moins chères et les plus efficaces pour sécuriser une boutique Magento.

Guide étape par étape complet de la sécurité Magento (vidéos, extensions, code et infographies) (Réduisez le risque de piratage de 90%)

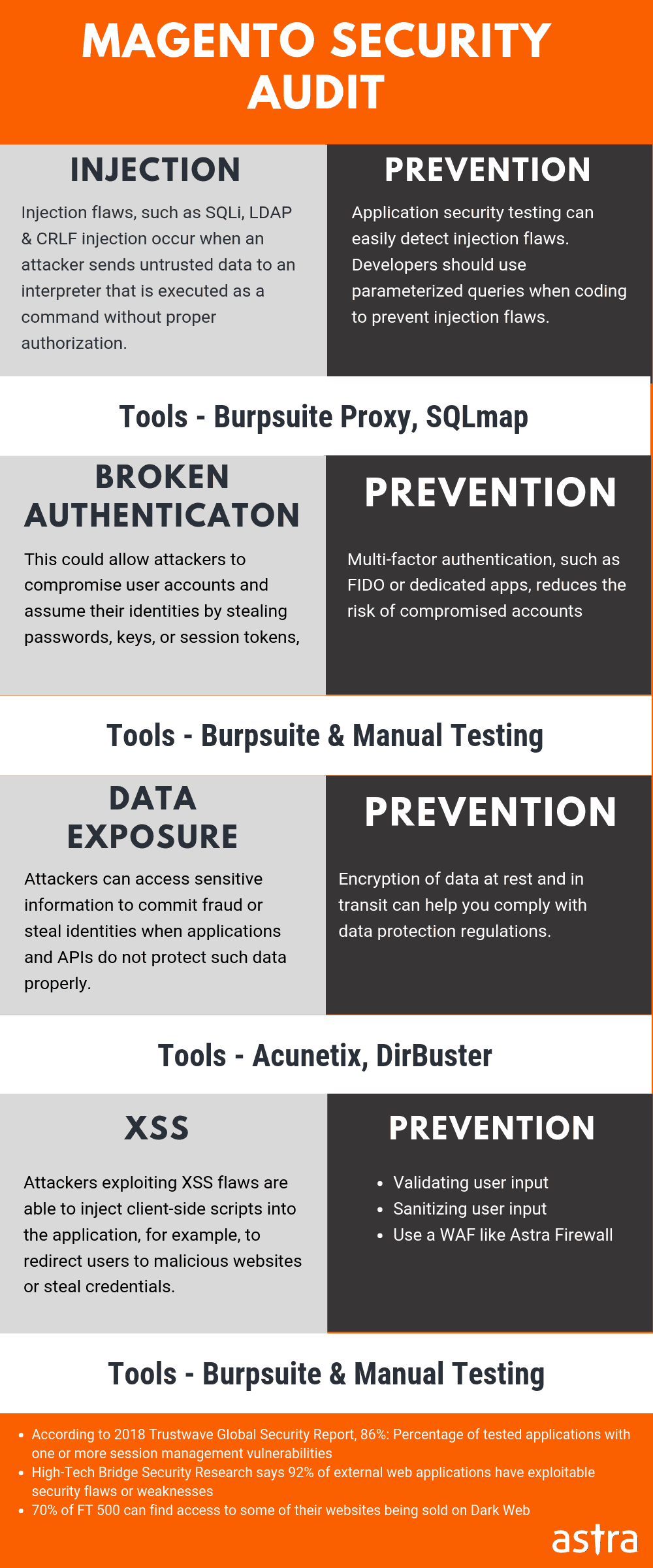

Audit de sécurité

Un audit de sécurité peut protéger la boutique Magento contre les attaques. Chaque utilisateur de Magento ne peut pas être un expert en sécurité. Utilisez donc des services en ligne comme Astra. En dehors de cela, l’ audit de sécurité et les tests de stylo d’Astra peuvent découvrir des menaces graves présentes sur le magasin. Ces vulnérabilités peuvent être corrigées avant qu’un attaquant ne les exploite!

Astra: Magento Malware Scanner et Magento Firewall Plugin

De nouvelles vulnérabilités sont découvertes dans la solution de commerce électronique Magento chaque mois. Bien que vous puissiez toujours protéger votre magasin contre la fraude et les logiciels malveillants à seulement 9 $ par mois. Achetez un pare-feu réalisable pour votre magasin. Astra est une solution prête à l’emploi déployée sur le cloud. Cela signifie protéger votre magasin sans utiliser de solutions antivirus gourmandes en ressources. En outre, les utilisateurs moyens peuvent utiliser confortablement Astra via un simple tableau de bord. L’installation des plugins Magento Firewall est assez facile et si vous n’arrivez toujours pas à comprendre, les ingénieurs d’Astra vous ont couvert. Le pare-feu Astra Security est le bon choix pour vous étant très robuste et évolutif.

Le nettoyage et la restauration d’un magasin Magento piraté sont parfois déroutants et laborieux. La solution à tous ces problèmes est des outils automatiques comme Astra. Le scanner de logiciels malveillants Astra Magento peut détecter et éliminer plusieurs signatures de logiciels malveillants provenant de sites piratés en quelques minutes. De plus, ne vous inquiétez pas des fichiers, Astra les corrigera pour vous.