Magento alimenta el 1.2% de Internet y el 12% de todos los sitios de comercio electrónico. En números puros, 250,00 sitios activos usan Magento.

Dado que el sitio de comercio electrónico procesa una gran cantidad de datos de clientes que los convierte en el objetivo principal de los piratas informáticos. Por lo tanto, hemos reunido técnicas de eliminación de piratería Magento paso a paso para sacarlo de esta crisis. Esta guía cubre los síntomas, ejemplos, posibles causas y consejos de prevención para su sitio web Magento.

Aunque no hay escasez de tipos de pirateo de Magento, el robo de identidad y el robo de identidad de las tarjetas de crédito son los más comunes en Magento. Además, los detalles CVE de Magento revelan los vectores de ataque que más amenazan a Magento:

Aparte de esto, se informaron algunas vulnerabilidades graves en el software para el cual la compañía tuvo que lanzar un paquete de nuevas actualizaciones titulado SUPEE-10266 . Un ataque con el nombre de ‘ Magento Killer ‘ se enfrentó salvajemente a Magento hace solo unos meses. El soporte oficial para Magento 1 finalizará pronto y, por lo tanto, las tiendas que no mitigan invitarán a los piratas informáticos.

Magento pirateado: posibles consecuencias o síntomas

Hay muchos signos reveladores que indican que su tienda Magento podría ser pirateada. Buscarlos con los ojos abiertos puede salvar su negocio de una debacle. He enumerado algunos de estos síntomas aquí:

Síntomas

- El cliente se queja por los datos de la tarjeta de crédito

- La página de pago tiene formularios falsos adicionales y está perdiendo dinero en ventas

- Los motores de búsqueda ponen en la lista negra su tienda Magento

- El anfitrión suspende su sitio web

- Las redirecciones maliciosas aparecen en su sitio web

- Panel de administración borrado o una pantalla en blanco después de iniciar sesión

- La tienda de Magento se ralentiza y muestra mensajes de error

- Nuevos administradores falsos aparecen en la base de datos de inicio de sesión

- Google muestra resultados de búsqueda de palabras clave de spam ( japonés o farmacéutico ) para su sitio web

Consecuencias

- Una disminución en el tráfico de usuarios e ingresos de la tienda Magento.

- Efecto negativo en el SEO del sitio web.

- Los usuarios se abstienen de visitar su tienda Magento debido a la falta de confianza.

- Los datos del sitio se pueden vender en los sitios de cebolla a los competidores.

- Robo de datos confidenciales de la tienda a través de páginas de phishing o javascript

Si está buscando ayuda profesional para la eliminación de hack de Magento, siga este enlace.

Magento Hackeado: Ejemplos

A menudo, los atacantes atacan a múltiples usuarios de Magento de una vez. No todos los administradores del sitio pueden ser expertos en seguridad. Por lo tanto, se puede encontrar al usuario con problemas recurriendo a foros de la comunidad para obtener ayuda, para reparar las tiendas pirateadas de Magento.

¿Tu sitio de Magento hackeado? Envíenos un mensaje en el widget de chat y estaremos encantados de ayudarle. O siga este enlace para arreglar su sitio web ahora .

Posibles causas de pirateo de Magento

Hackeado Magento: Inyección SQL Magento

Una inyección SQL es bastante común en aplicaciones web. Se dirige a la base de datos de una tienda Magento. La base de datos a menudo se llama el cerebro de un sitio web. Contiene todos los datos confidenciales, como el historial de pedidos, las transacciones, etc. en una tienda de Magento. Esto lo convierte en un objetivo encantador.

Efectos

Sin duda, un SQLi puede dañar gravemente su sitio web. He enumerado lo que podría salir mal aquí.

- El atacante podría leer el contenido de una base de datos.

- Él puede cambiar el contenido de la base de datos. Esto, a su vez, modifica el contenido de la tienda.

- Obviamente, puede eliminar toda la base de datos.

- Puede robar datos de la tarjeta de crédito.

- Un atacante también puede robar y exponer las credenciales de administrador. Esto podría abrir el camino para nuevos ataques.

- Pueden obtener un caparazón inverso en algunos casos. Podría ayudar en la escalada de privilegios.

Ejemplos

He citado un ejemplo para aclarar cómo se produce un ataque de inyección SQL. Este es un caso real que ocurrió en el ataque de robo en una tienda de Magento en 2015.

En este ataque, la URL de destino a la que se hicieron solicitudes maliciosas fue algo como esto:

http://www.example.com/ index.php / admin / Cms_Wysiwyg / directive / index /

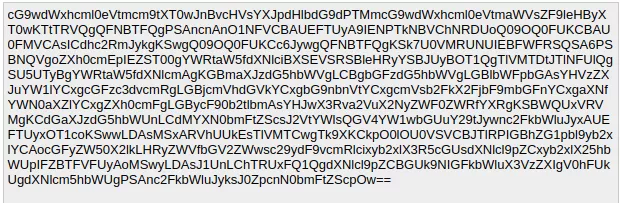

Esto sucedió debido a un error de análisis. Todos los valores ingresados en la clave de filtro, es decir (“filtro”: valor_malicioso) se analizaron incorrectamente. Además, los atacantes usaron la codificación base64 para evadir la detección. Los atacantes, básicamente, insertaron sentencias SQL como un valor para la clave de filtro y se analizó.

Al decodificar la solicitud anterior, el resultado se parecía a esto:

popularidad [de] = 0 y popularidad [a] = 3 y popularidad [field_expr] = 0); SET @SALT = 'rp'; SET @PASS = CONCAT (MD5 (CONCAT (@SALT, 'asdf')), CONCAT (':', @SALT)); SELECCIONE @EXTRA: = MAX (extra) DESDE admin_user DONDE extra NO ES NULO; INSERTE EN `admin_user` (` nombre`, `apellido`,` correo electrónico`, `nombre de usuario`,` contraseña`, `creado`,` lognum`, `reload_acl_flag`,` is_active`, `extra`,` rp_token`, `rp_token_created_at`) VALUES ('Nombre', 'Apellido', '[email protected]', 'sadmin', @ PASS, NOW (), 0,0,1, @ EXTRA, NULL, NOW ()); INSERTAR EN `admin_role` (parent_id, tree_level, sort_order, role_type, user_id, role_name) VALUES (1,2,0, 'U', (SELECT user_id FROM admin_user WHERE username = 'sadmin'), 'Firstname');

Aquí, las primeras instrucciones SQL básicamente establecen una nueva contraseña utilizando un atacante elegido. A partir de entonces, el siguiente grupo de sentencias SQL está insertando un nuevo admin_user en la base de datos. Y las últimas declaraciones SQL están aprovechando el rol de administrador. Por lo tanto, los atacantes han creado un nuevo administrador de usuario con nombre de usuario = ” ypwq “, contraseña = ” 123 “. El exploit completo está disponible públicamente en Github.

Prevención

Proteja su sitio web de las inyecciones SQL de la siguiente manera:

- Limite los privilegios al lado del cliente

- Usar declaraciones preparadas

- Parámetros de protección

- Un cortafuegos

Para obtener consejos de prevención más detallados, consulte este artículo .

Magento pirateado: Magento XSS

En un ataque Magento XSS, los atacantes inyectan códigos JavaScript maliciosos en varias páginas web para la tienda Magento. Surge de reglas débiles o inexistentes de sanitización y validación. Este ataque apunta principalmente a las cookies almacenadas y los detalles de la sesión de los usuarios. Por lo general, el motivo detrás de este ataque es robar detalles de la sesión de los usuarios o el administrador. Como los detalles de la sesión también contienen credenciales de inicio de sesión para ese usuario, se puede usar para iniciar sesión en su tienda sin autenticar.

Efectos

- Robo de cookies / detalles de la sesión

- Acceso no autenticado al hacker

- Los hackers pueden leer datos importantes como tokens CSRF

- Hacer solicitudes como impostor del usuario

Ejemplo

Se descubrió una vulnerabilidad XSS en Magento versión 1.9.0.1. Los archivos que contienen el elemento vulnerable fueron:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfLa causa de XSS fue que el parámetro FlashVar ” bridgeName ” se pasaba al método ExternalInterface.call sin un saneamiento adecuado. Como resultado, fue posible pasar un código JavaScript malicioso a través del parámetro bridgeName . Por lo tanto, este código JS malicioso se ejecuta cada vez que se carga la página. La carga útil completa se parecía a:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//Prevención

Puede mantener su sitio web XSS gratis siguiendo estas medidas:

- Establecer reglas adecuadas de sanitización y validación

- Privilegio de límite

Magento pirateado: falsificación de solicitud entre sitios de Magento

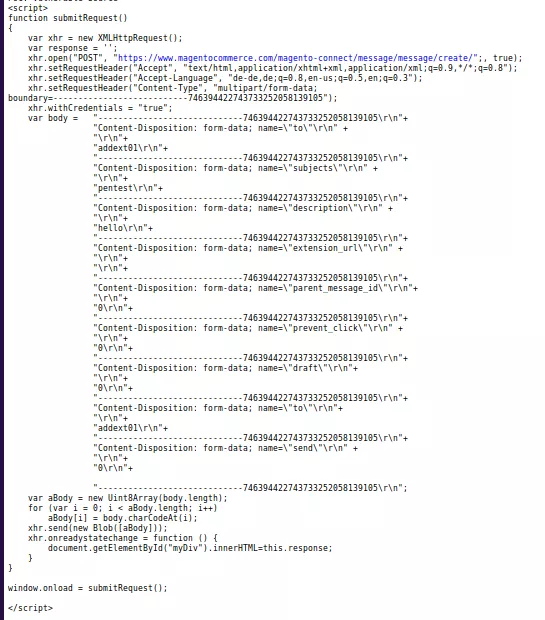

Un ataque CSRF de Magento consiste básicamente en ejecutar solicitudes falsas en nombre de un usuario final, sin el conocimiento del usuario. En general, un ataque CSRF se acompaña de ingeniería social. Entonces, un hacker podría enviar enlaces maliciosos al usuario objetivo (generalmente administrador) por correo. El motivo detrás de estos enlaces es ejecutar funciones en nombre del usuario.

Efectos

- El atacante puede eliminar su cuenta.

- Él puede usar su tarjeta de crédito

- Haciendo uso de los detalles de la cuenta bancaria, el atacante puede transferir fondos de la cuenta bancaria de la víctima a la suya

- Puede ordenar ilegalmente en su tienda Magento sin pagar o manipulando los precios.

Ejemplos

- Se encontró un error grave de CSRF en Magento 1 que permitía a los atacantes remotos inyectar código de script en el lado de la aplicación del módulo de servicio afectado para su ejecución. El componente vulnerable a esto fue el parámetro ‘ nombre de archivo ‘ del módulo de carga de imágenes. Los atacantes utilizaron solicitudes POST del lado de la aplicación para llevar a cabo este ataque con éxito. Sin embargo, para explotarlo, el atacante necesitaba una cuenta de usuario de aplicación web con pocos privilegios y una interacción de usuario baja o media. El fragmento de código del script vulnerable se proporciona a continuación.

Aquí, los atacantes manipularon los parámetros ‘ to ‘ y parent_message_id debido a la falta de controles y equilibrios adecuados. Al usarlos, el atacante podría enviar un mensaje a cualquier otro usuario sin su consentimiento. Además, también le dio al atacante otras habilidades para manipular contenido en una tienda pirateada de Magento.

APPSEC-1212: Magento no pudo validar el token anti-CSRF al eliminar elementos del mini carrito a través de una solicitud GET. Por lo tanto, el atacante podría usar esta vulnerabilidad para eliminar elementos del carrito mediante phishing y otros trucos.

APPSEC-1433: esta fue una vulnerabilidad CSRF más grave. Explotando esto, el atacante podría eliminar cualquier dirección en la tienda debido a la falta de token anti-CSRF o validación de encabezado Referer.

Prevención

- La mejor manera de prevenir el ataque CSRF es usar la prevención basada en tokens

- Usar la política del mismo origen también funciona en caso de CSRF

- Otra forma es tener tokens de sincronizador

- Usando Captcha.

Visite aquí para obtener información detallada sobre CSRF .

Magento pirateado: ejecución remota de código de Magento

Una ejecución de código de Magento es un tipo de ataque que permite a un atacante insertar código malicioso en su sitio web. Este ataque puede

Efecto

- Los atacantes pueden comprometer su sitio web y el servidor web.

- Puede ver, cambiar y eliminar archivos y bases de datos.

Ejemplos

Magento CE y EE antes de 2.0.10 / 2.1.2 eran vulnerables a la ejecución remota de código. Esto se denominó APPSEC-1484 y tenía un índice de gravedad de 9.8 (crítico). La causa de la vulnerabilidad fue que algunos métodos de pago permitieron a los usuarios ejecutar código PHP malicioso mientras realizaban el pago. El exploit , así como el módulo Metasploit para esta vulnerabilidad, ya se han lanzado.

Prevención

- Establecer métodos de análisis adecuados.

- Establecer permisos más estrictos para los usuarios.

Hackeado Magento: otras causas

- Credenciales débiles o codificadas.

- LFI, RFI, OWASP top 10, etc.

- Versiones desactualizadas.

- Configuraciones erróneas del servidor como puertos abiertos, etc.

- Mal alojamiento sin subredes.

¿Necesita ayuda profesional para limpiar el sitio pirateado de Magento? Envíenos un mensaje en el widget de chat y estaremos encantados de ayudarle. Repara mi tienda de Magento pirateada ahora .

Limpieza de una tienda pirateada de Magento

Controlar el daño

Comience con el control de daños. Tenga en cuenta que esto no solucionará el hack. Pero, seguro detendrá la rabia. Esto es lo que debe considerar como control de daños:

- Cambie las credenciales predeterminadas y obvias a algo difícil, aleatorio y único.

- Actualice las contraseñas de los usuarios con una sola instrucción SQL para bloquear a todos los atacantes. Esto se puede hacer a través de la siguiente instrucción SQL:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand())))); - Denegar el acceso a carpetas confidenciales. Puede hacer esto creando un archivo .htaccess dentro de ellos. Dentro de ese archivo agregue el siguiente código:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

Edite el xx.xx.xx.xx con su dirección IP. Para agregar más direcciones IP, repita la línea “Permitir desde …” con diferentes IP. Estas líneas de código bloquean el acceso no deseado a esas carpetas particulares.

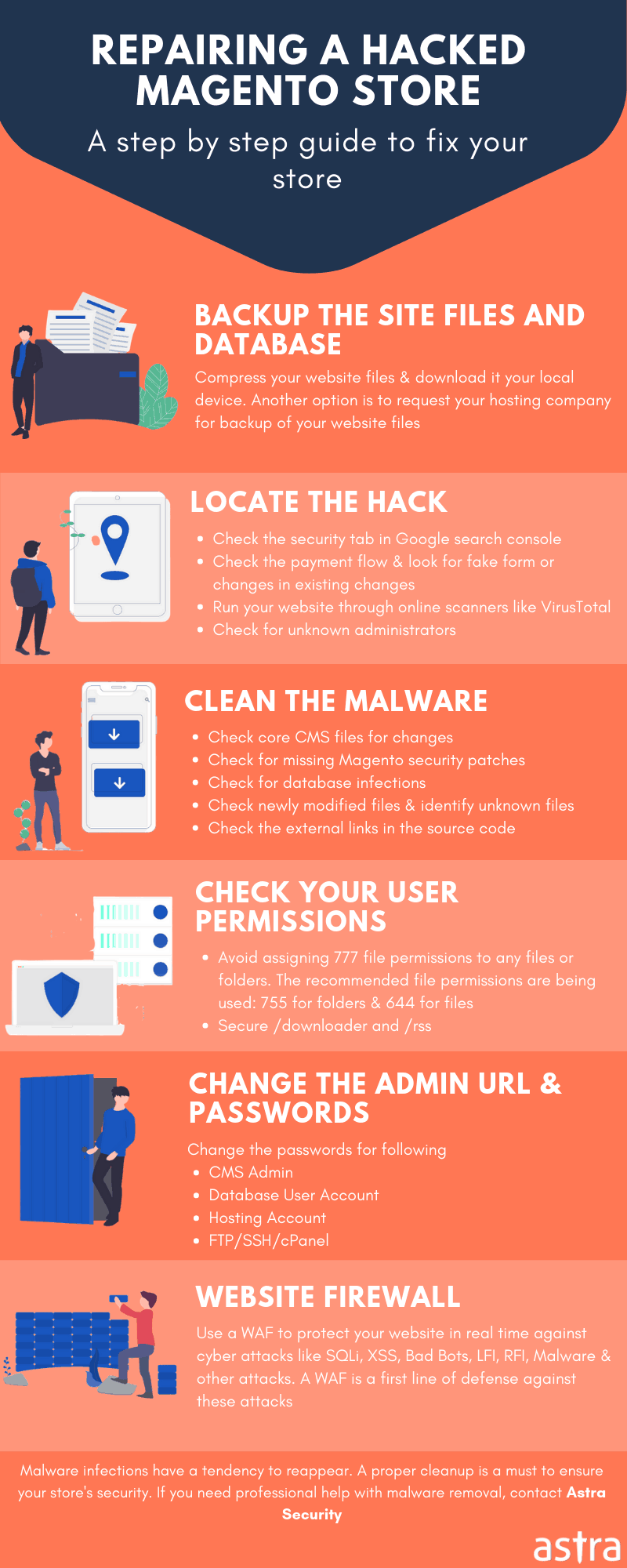

Haz una copia de seguridad de tu sitio

Antes de comenzar a limpiar su tienda Magento, primero haga una copia de seguridad. Esta copia de seguridad debe incluir tanto los archivos principales como la base de datos. Si hay archivos adicionales que definen el funcionamiento y el aspecto de su tienda, inclúyalos también en la copia de seguridad. Para aclarar, haga una copia de seguridad del núcleo, las extensiones y la base de datos.

Confirma el hack

Mediante el uso de una herramienta

Después de realizar la copia de seguridad, comience a escanear su tienda. Ahora, hay decenas de herramientas gratuitas disponibles que verifican si su sitio web ha sido infectado o no. Virustotal es la herramienta más popular de todas.

Al consultar la consola de búsqueda de Google

Además de una herramienta, los informes de seguridad de los motores de búsqueda también pueden ayudarlo. Compruebe el informe de seguridad iniciando sesión también en su webmaster (consola de búsqueda de Google, en el caso de Google). Siga estos sencillos pasos y sepa si su sitio web está infectado o no:

- Inicie sesión en su consola de búsqueda de Google (herramienta de webmasters)

- Vaya a la pestaña ‘Seguridad’

- Verifique si hay banderas. En general, un sitio web pirateado se marca casi de inmediato por los motores de búsqueda. Verá un informe que detalla el tipo de infección y los archivos exactos que las tienen.

Ahora que sabes que efectivamente hay una infección. Es hora de buscar el lugar exacto en el que se encuentra. Recuerde que en un proceso de eliminación de hack de Magento, la mayor parte se dedica al escaneo. Entonces, ahora buscaremos la infección en los archivos principales, archivos de extensión, archivos de módulo, la base de datos, etc.

Escanear archivos principales

Los piratas informáticos pueden comprometer su sitio web de Magento inyectando código en su base de datos y archivos principales. Por lo tanto, debe verificar los cambios recientes desconocidos en estos archivos. Para hacer esto, puede ejecutar un comando o utilizar una herramienta de verificación de diferencias. Sin embargo, enumeraré ambos métodos aquí para su conveniencia:

Al ejecutar una línea de comando SSH:

Para que las líneas de comando funcionen, primero debe descargar la versión limpia y auténtica de su tienda Magento. Puede descargarlo fácilmente desde el sitio oficial de Magento o desde Github. Los siguientes comandos verificarán estas dos copias en busca de anomalías.

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlNota: Aquí el Magento 2.2.5. se utiliza como archivo limpio y su instalación actual se indica con la carpeta public_html.

Al ejecutar una línea de comando diff:

Los archivos modificados recientemente deben sospecharse siempre en caso de un hack. El comando diff revela todos estos cambios en un archivo durante un período de tiempo establecido. Por ejemplo, en este caso, hemos establecido el período de tiempo en 10 días (ver mtime -15).

Aquí es cómo puede ejecutar el comando:

- Inicie sesión en su servidor web Magento.

- Al acceder con SSH ejecute el siguiente comando. Esto enumerará todos los cambios en los últimos 10 días.

$ find ./ -type f -mtime -10 - Al acceder con SFTP, revise la última columna de fecha de modificación de todos los archivos en el servidor.

Con esto, obtendrá la lista de todas las modificaciones realizadas en los últimos 10 días. En lo sucesivo, puede realizar manualmente los cambios.

Revisar registros de usuarios

El siguiente paso es verificar los usuarios en su sitio web. A veces, los piratas informáticos obtienen acceso no autorizado a su sitio web. Y se agregan como usuario. Por eso es necesario auditar sus cuentas de usuario. Encuentra y elimina usuarios malintencionados en la tabla de administración. Eliminar estas cuentas ayudará a verificar el daño en su sitio web.

Para auditar los registros de usuario, siga estos pasos:

- Inicie sesión en su panel de administración

- Navegue a Sistema> Permisos> Todos los usuarios

- Revise esta lista atentamente

Caza de malware

En el caso de las inyecciones SQL, los atacantes a menudo ofuscan el código a un formato ilegible para los humanos. Y, el formato Base64 es útil para los atacantes. Para buscar cualquier código base64 dentro de sus archivos, ejecute el comando:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txtEste comando buscaría líneas de código codificadas en base64 eth. Y guárdelo adentro hiddencode.txt. Puede decodificar esto utilizando herramientas en línea para su posterior análisis.

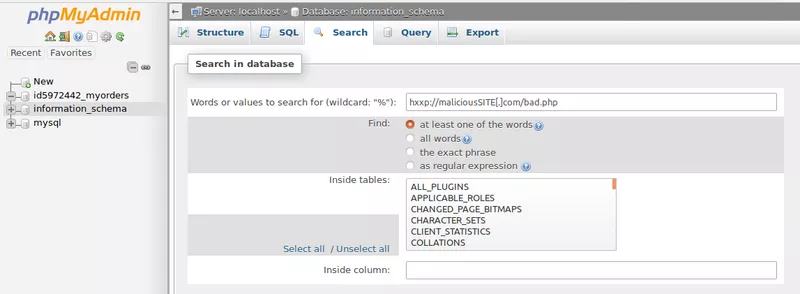

Sin embargo, en el caso de ataques de spam, herramientas como phpMyAdmin pueden ser útiles. Los ataques de spam de Magento incluyen galimatías inyectadas en cada página pirateada de Magento. Es decir, es bastante difícil de buscar y deshacerse de él. Por lo tanto, recomendamos usar phpMyAdmin para buscar código malicioso en varias páginas de una sola vez.

Seguridad de Magento: restauración de archivos

Después, se revela el código malicioso, elimínelo de las páginas pirateadas de Magento. Si no está seguro acerca de algún código, coméntelo y comuníquese con los expertos . Restaurar las páginas de una copia de seguridad. Si la copia de seguridad no está disponible, utilice una copia nueva .

Prevención pirateada de Magento

Actualización y respaldo

Migrar a Magento 2 . El equipo de Magento actualiza fallas críticas con cada nueva actualización. Esto se puede verificar utilizando el registro de cambios. Además, evite usar extensiones no reputadas, ya que es probable que contengan código defectuoso. Asegúrese de crear una copia del sitio. Esto podría ser útil para restaurar el sitio después de un ataque. Las actualizaciones y las copias de seguridad son los métodos más baratos y efectivos para asegurar una tienda Magento.

Guía paso a paso completa para la seguridad de Magento (videos, extensiones, código e infografías) (reduzca el riesgo de ser pirateado en un 90%)

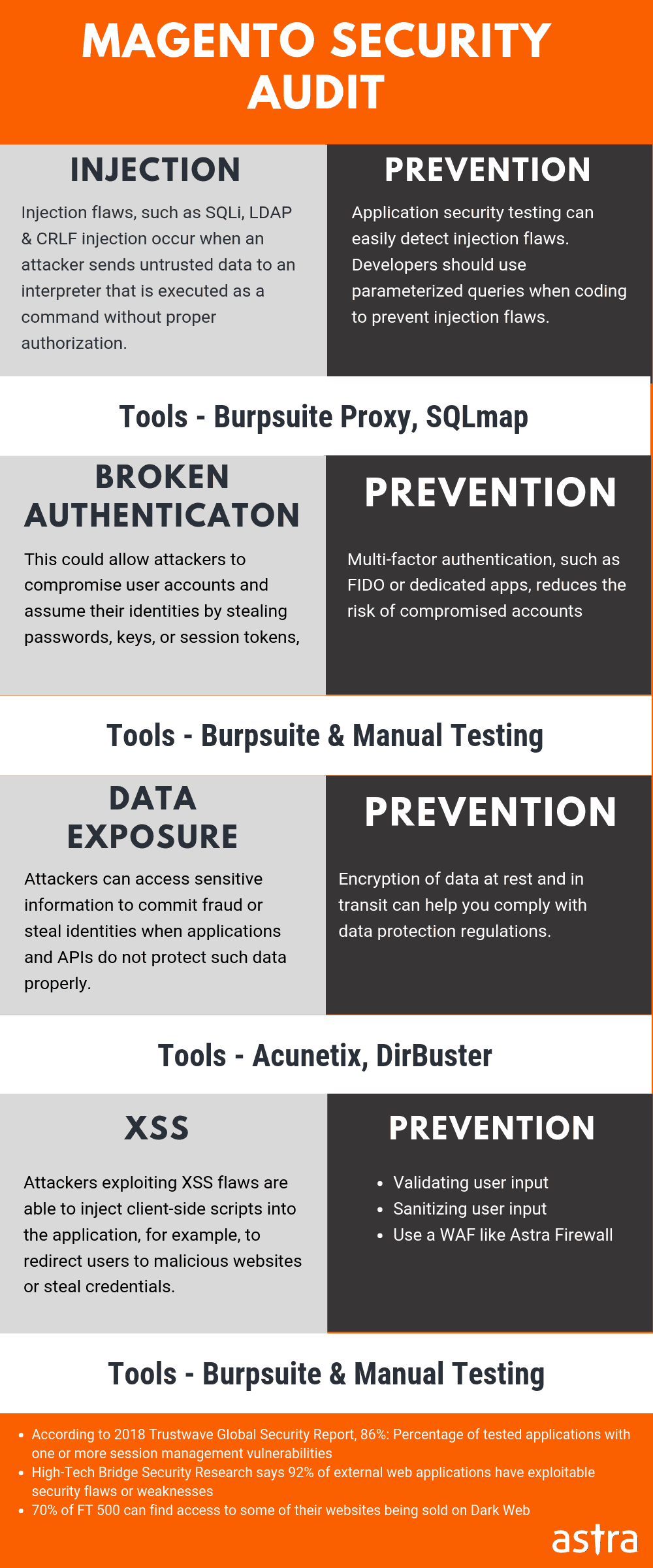

Auditoria de seguridad

Una auditoría de seguridad puede proteger la tienda Magento de los ataques. Todos los usuarios de Magento no pueden ser expertos en seguridad. Por lo tanto, use servicios en línea como Astra. Además de esto, la auditoría de seguridad de Astra y las pruebas con lápiz pueden descubrir amenazas graves presentes en la tienda. ¡Estas vulnerabilidades se pueden reparar antes de que un atacante las explote!

Astra: Magento Malware Scanner y Magento Firewall Plugin

Cada mes se descubren nuevas vulnerabilidades en la solución de comercio electrónico de Magento. Aunque aún puede mantener su tienda a salvo del fraude y el malware a un precio tan bajo como $ 9 por mes. Compre un firewall factible para su tienda. Astra es una solución lista para usar implementada en la nube. Esto significa proteger su tienda sin usar soluciones antivirus que consumen muchos recursos. Además, los usuarios promedio pueden usar Astra cómodamente a través de un tablero simple. La instalación de los complementos de Magento Firewall es bastante fácil y si aún no puede resolverlo, los ingenieros de Astra lo ayudarán. El firewall de Astra es la mejor opción para que seas altamente robusto y escalable.

Limpiar y restaurar una tienda pirateada de Magento es a veces confuso y laborioso. La solución a todos estos problemas son las herramientas automáticas como Astra. El escáner de malware Astra Magento puede detectar y eliminar múltiples firmas de malware de sitios pirateados en cuestión de minutos. Además, no se preocupe por los archivos, Astra los corregirá por usted.