PHP es la columna vertebral de casi todos los CMS populares en la actualidad. Gracias a su simplicidad y naturaleza libre de licencia, PHP es la opción preferida para el desarrollo dinámico de sitios web. Sin embargo, debido a los pobres estándares de codificación, comprometer los sitios PHP se ha vuelto relativamente fácil. Internet está lleno de hilos de ayuda donde los usuarios se quejan del pirateo de sitios web PHP personalizados o del hack de redireccionamientos de sitios web PHP. Esto ha llevado a una gran cantidad de publicidad negativa para PHP en sí mismo, de lo que no se puede culpar por nada.

Por lo tanto, si no se debe culpar a PHP, ¿qué causa el hack de redireccionamiento de sitios web PHP? Este artículo explicará las fallas de seguridad que comprometen un sitio web PHP y cómo prevenirlas.

Sitio web PHP personalizado hackeado: ejemplos

La mayoría de los propietarios de sitios se centran solo en la parte de desarrollo y no en los aspectos de seguridad. Por lo tanto, cuando los sitios web diseñados con PHP son hackeado, los propietarios de sitios no tienen a dónde ir, ya que solo pagaron a los desarrolladores por el desarrollo. Se pueden encontrar usuarios con problemas buscando ayuda en los foros en línea y leyendo artículos como este. Aquí hay algunos ejemplos de este tipo.

Sitio web PHP personalizado hackeado: síntomas

- En su sitio PHP aparecen páginas de phishing que intentan engañar a los usuarios para que ingresen información confidencial.

- Los usuarios hacen clic en ciertos enlaces en su sitio y terminan en otro dominio. Lo que probablemente se deba a una mala configuración o al pirateo de redireccionamiento del sitio web de PHP .

- Los Adblockers etiquetan y bloquean ciertos elementos de su sitio para la minería de criptomonedas.

- Los administradores de archivos PHP desconocidos aparecen en el sitio y el sitio PHP muestra anuncios maliciosos.

- Los archivos PHP se han modificado con código desconocido, lo que provoca redireccionamientos o crea vínculos de retroceso para sitios sospechosos.

- El contenido de Gibberish aparece en el sitio web PHP personalizado que probablemente sea causado por Hack de palabras clave japonesas o Hack Pharma, etc.

- Aparecen mensajes de advertencia de suspensión de la cuenta mientras se utiliza un alojamiento de terceros para sitios PHP personalizados.

- El sitio PHP personalizado muestra mensajes de advertencia por estar en la lista negra de Google y otros motores de búsqueda de spam de malware, etc.

- phpMyAdmin muestra algunos administradores de bases de datos nuevos y desconocidos.

- Los correos electrónicos enviados desde el dominio de su sitio web PHP han sido etiquetados como spam.

- Mensajes de error inesperados en el sitio y el sitio PHP se vuelve lento y no responde.

Sitio web PHP personalizado pirateado: 13 razones por las cuales

Configuraciones erróneas del servidor

1. Permisos de archivos débiles

El permiso de archivo otorga los privilegios de modificar un archivo PHP en particular a un determinado tipo de usuario. Por lo tanto, si los permisos del archivo PHP no están configurados correctamente, puede permitir a los atacantes inyectar sus archivos PHP con spam de malware, etc.

2. Contraseñas predeterminadas

El uso de contraseñas débiles o de uso común es una razón común para el pirateo de sitios web PHP personalizados. Se puede usar un diccionario personalizado para probar todas las combinaciones posibles de contraseñas. Una vez comprometido, dependiendo del vector de ataque, es decir, fuerza bruta FTP o fuerza bruta cPanel; el atacante puede acceder al área de administración de un sitio PHP personalizado. El atacante puede cargar un malware PHP o una puerta trasera.

Artículo relacionado: ¿Cómo eliminar la puerta trasera de WordPress?

3. Indexación de directorio habilitada

Habilitar la indexación de directorios puede permitir a los atacantes leer archivos PHP confidenciales. Esto puede dar información confidencial sobre el servidor a los atacantes. Los atacantes pueden usar esta información para realizar ciberataques en su sitio PHP personalizado.

4. Puertos abiertos

Los puertos abiertos pueden estar causando la piratería de un sitio web PHP personalizado. Además, los atacantes pueden utilizar los puertos abiertos para identificar los servicios de backend de su sitio PHP. Al usar esa información, el atacante puede comprometer los servicios de back-end o los puertos abiertos a través de exploits.

5. Mal alojamiento

En general, el alojamiento PHP barato tiene un alto precio por la seguridad. Los alojamientos pobres reducen las operaciones de seguridad para hacer que el servicio sea más barato. Por lo tanto, una vez que las infecciones comienzan a propagarse en dichos servidores, puede comprometer múltiples sitios, incluido su sitio PHP, aunque no fue dirigido directamente.

Código PHP vulnerable

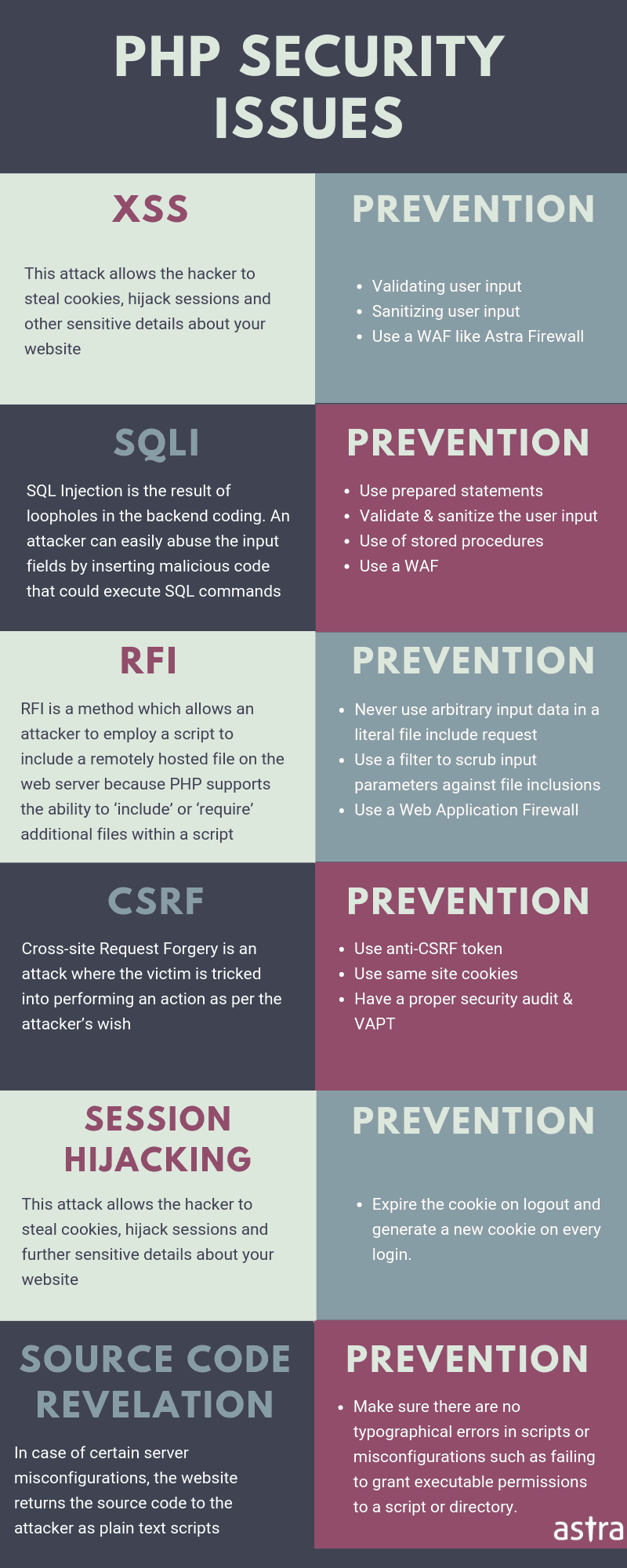

6. Inyección PHP SQL

La inyección de SQL en PHP se debe principalmente a la falta de entrada de usuario no higiénica. Debido a los pobres estándares de codificación, la entrada no higiénica llegó directamente al servidor de la base de datos y se ejecutó. Algunas causas principales de SQLi en páginas PHP personalizadas son:

- Falta de filtrado para caracteres espaciales.

- Usando las comillas para delimitar cadenas.

- Pasar la entrada del usuario no desinfectado a la base de datos.

- Implementación incorrecta de la codificación Unicode.

- Intermezcla de código con los datos.

- Manejo de tipo incorrecto.

7. PHP Cross-Site Scripting

XSS es otra causa común de sitios PHP personalizados pirateados después de la inyección SQL. Ambos ataques son tan frecuentes en la web que aparecen cada año en el top 10 de OWASP . XSS también se debe a la falta de desinfección de entrada del usuario. En los sitios PHP y en general, los ataques XSS son principalmente de tres tipos:

- XSS almacenado: este tipo de XSS depende del administrador web para hacer clic en un enlace en particular que luego carga un script malicioso para robar cookies.

- XSS reflejado: este es un XSS bastante serio y generalmente se puede encontrar en sitios PHP con foros, debates, etc. El código malicioso de este tipo de XSS se almacena en el servidor y se ejecuta cada vez que un usuario visita esa página PHP.

- XSS basado en DOM: este tipo de XSS puede ser cualquiera de los dos dados anteriormente. Pero, la detección de este tipo de XSS es bastante difícil e incluso puede escapar después de una auditoría de código.

Los sitios vulnerables a XSS generalmente están dirigidos al hack de redireccionamiento de sitios web PHP o al robo de cookies de administración.

8. Falsificación de solicitud de sitios cruzados de PHP

Los ataques CSRF están destinados a engañar a los usuarios del sitio PHP para que realicen acciones no deseadas. Si sus sitios PHP personalizados permiten suscripciones, un CSRF puede permitir a las personas eliminar cuentas aleatorias o realizar otras acciones. Si bien las implicaciones de las acciones no son directamente visibles para el atacante, CSRF puede eliminar a los usuarios de los sitios PHP, reduciendo así el tráfico del sitio.

9. Inclusión de archivos locales PHP

La vulnerabilidad de inclusión de archivos ocurre cuando un atacante puede acceder a archivos fuera del directorio raíz ‘ www ‘. Los principales culpables de esta vulnerabilidad son los scripts mal codificados que toman los nombres de los archivos como parámetros. Esta vulnerabilidad permite a un atacante leer archivos confidenciales de configuración y contraseña de su sitio PHP personalizado. Los atacantes pueden utilizar la información obtenida de estos archivos para iniciar sesión con derechos de administrador, lo que lleva a un sitio web PHP hackeado.

Defectos de día cero en PHP

10. Buggy Plugins o Temas

Los complementos o temas mal codificados en PHP son vulnerabilidades ubicadas directamente en su servidor que esperan ser explotadas. Ha habido casos en que los atacantes se han dirigido específicamente a complementos con errores para realizar ataques masivos en sitios PHP. Si tiene su sitio web PHP pirateado, es probable que sea un complemento o tema mal codificado.

11. Paquete PHP comprometido

También existe la posibilidad de que las bibliotecas y paquetes PHP sean vulnerables. Lo mismo podría suceder con cualquier otro idioma. Recientemente, el administrador de paquetes PHP PEAR fue comprometido por los atacantes. Los atacantes habían reemplazado el original con su código inyectado que fue descargado por usuarios desprevenidos. Este paquete fue utilizado por ellos en sus sitios para buscar y descargar bibliotecas gratuitas escritas en lenguaje de programación PHP. Aunque tales casos son raros, la posibilidad de piratear un sitio web PHP personalizado debido a fallas de día cero no se puede ignorar por completo.

12. Phishing

¿Recibió recientemente el administrador de su sitio PHP personalizado un correo del príncipe nigeriano? Ataques como este están diseñados para engañar a los administradores web para que den información confidencial del sitio web de PHP que conduce a un sitio web de PHP pirateado. Por lo tanto, para mantenerse seguro de los correos electrónicos de filtro de phishing al dominio del sitio PHP.

13. Chupar rueda

Chupar rueda es otra variante de los ataques de phishing. Bajo este ataque, un atacante primero compromete una cuenta de usuario de bajo nivel y luego la usa para escalar privilegios. La investigación de seguimiento fue vista en uno de los estudios de caso por nuestros investigadores y se usa comúnmente para evadir la detección. Las consecuencias de seguir de cerca pueden variar desde el robo de información hasta un sitio PHP pirateado.

Sitio web PHP personalizado pirateado? Envíenos un mensaje en el widget de chat y estaremos encantados de ayudarle a reparar su sitio web PHP pirateado.

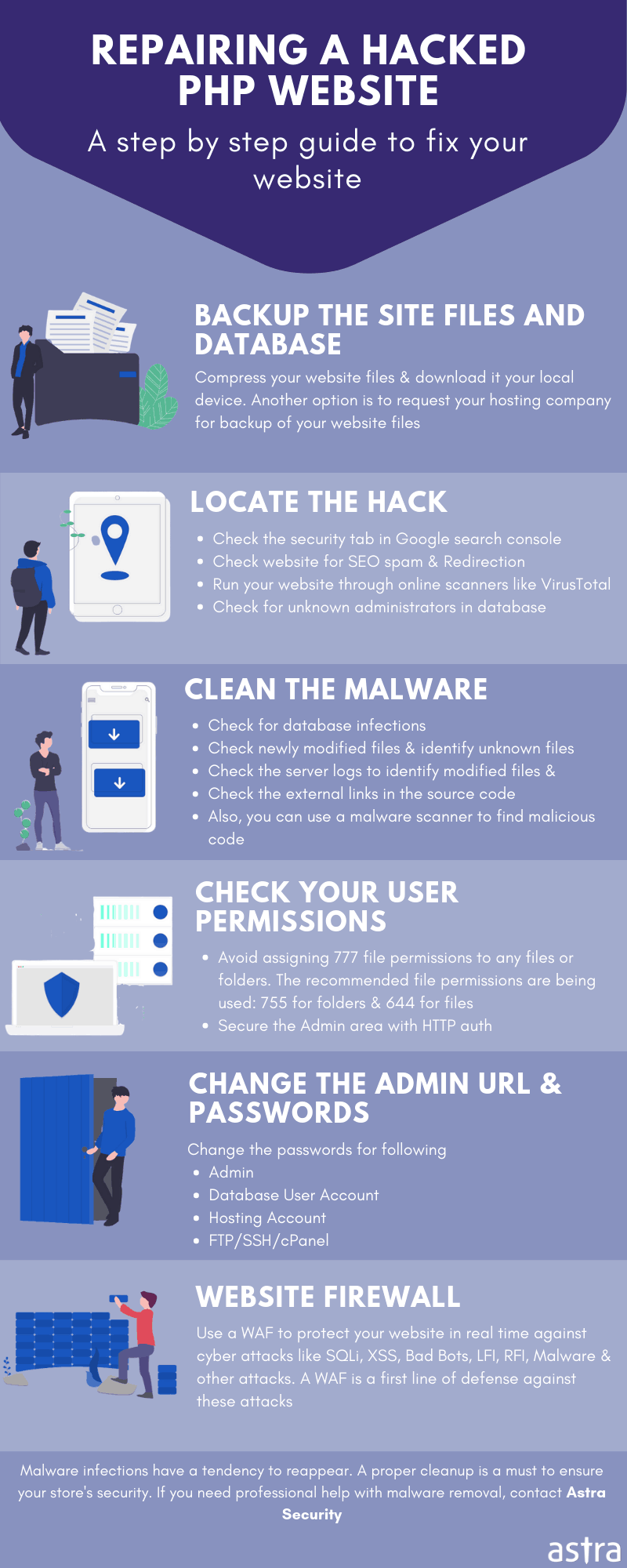

Sitio web PHP personalizado pirateado: asegurar el sitio

Establecer permisos correctos

PHP tiene las siguientes tres funciones para verificar los permisos de archivos:

- is_readable (): esta función devuelve un valor booleano verdadero si el usuario puede leer un archivo PHP.

- is_writable (): esta función devuelve un valor booleano verdadero si el usuario puede escribir en un archivo PHP.

- is_executable (): esta función devuelve un valor booleano verdadero si el usuario puede ejecutar un archivo PHP.

Del mismo modo, la función chmod () de PHP se puede usar para editar permisos de archivos. Simplemente ingrese el nombre de un archivo junto con el permiso. es decir, “chmod ($ RandomFile, 0644);”. En la imagen que se muestra a continuación hay una lista completa de permisos de archivos y lo que hace. Además, asegúrese de agregar ‘0’ antes del permiso del archivo para especificar el intérprete PHP que la entrada es octal.

Establecer una contraseña segura

Asegúrese de que su contraseña para su sitio PHP personalizado sea segura. Que sea una buena combinación de números, alfabetos y símbolos. Además, antes de establecer una contraseña, es un paso de precaución revisar diccionarios de contraseñas populares como Rockyou.txt y verificar si la contraseña que está configurando no está presente allí. En el caso de los usuarios de Linux, el comando Grep puede ser útil para buscar en archivos tan grandes. Simplemente busque, grep -i ‘* YourNewpass *’ rockyou.txt. Además, para evitar la molestia de crear una nueva contraseña, también se pueden usar otras herramientas en línea para obtener una contraseña segura, larga y aleatoria.

Deshabilitar indexación de directorio

Para deshabilitar la indexación en un directorio particular, agregue el siguiente código a su archivo .htaccess (en caso de que .htaccess no esté presente, cree uno):

Opciones-Índices

Utilice alojamiento seguro

En general, mientras busca un servicio de alojamiento, asegúrese de que proporcione un firewall o una solución de seguridad como lo hace Astra con sus socios de alojamiento integrados . Además, asegúrese de hacer subredes para aislar su sitio de otros sitios que se ejecutan en el mismo servidor.

Auditoría de código PHP

Una vez que se haya creado el sitio PHP personalizado, construir otro desde cero no sería económicamente factible. Por lo tanto, la auditoría de código es la mejor manera de detectar vulnerabilidades en el sitio web de PHP antes de que lo hagan los atacantes. Astra tiene una gran comunidad de hackers para auditar y controlar la seguridad de su sitio. No solo para la auditoría de código, sino que Astra también puede ayudar en la limpieza en caso de que un sitio web PHP sea pirateado.

¡Haz una demostración de Astra ahora!