Was ist WordPress Backdoor?

Jedes Jahr werden Tausende von WordPress-Sites infiziert und die Anzahl steigt. Diese gehackten Websites werden dann verwendet, um Betrug und Spam zu verbreiten . Oft sind sich die Eigentümer und Entwickler der Infektion nicht bewusst. Die Infektion kann persistent sein oder nicht. Somit hilft eine WordPress-Hintertür, diese Beständigkeit aufrechtzuerhalten. Eine WordPress-Hintertür ist der Code, der einem Angreifer unbefugten und dauerhaften Zugriff auf den Server ermöglicht. Oft ist es eine schädliche Datei, die irgendwo versteckt ist. Oder manchmal kann es sich um ein infiziertes Plugin handeln . Jeden Monat finden sich neue Varianten des WordPress-Backdoor-Hacks.

Hacker sind immer im Spiel und versuchen, WordPress Backdoor zu injizieren. Im Laufe der Jahre wurden mehrere Plugins verwendet, um Infektionen zu verbreiten. Daher könnte die Bedrohung von überall kommen. Später kann das Entfernen von WordPress-Backdoors zeit- und ressourcenintensiv sein. Vorbeugende Maßnahmen können den Schaden jedoch immer kontrollieren. Eine sichere WordPress-Site kann den Angriff verzögern, wenn nicht verhindern. In diesem Blog erfahren Sie mehr über das Finden und Reparieren einer WordPress-Hintertür.

Verwandte Anleitung – Vollständige Schritt-für-Schritt-Anleitung zur WordPress-Sicherheit (Reduzieren Sie das Risiko, gehackt zu werden, um 90%)

Was führt zu einem WordPress Backdoor Hack?

Das Einrichten einer WordPress-Site ist recht komfortabel. Mehrere Lücken können jedoch den Weg für eine WordPress-Hintertür ebnen. Der Einfachheit halber können wir es auf die wenigen beschränken. Diese sind:

- Manchmal kann es an einem fehlerhaften Plugin oder einem Thema liegen .

- Die Anmeldeinformationen für Ihre Site sind möglicherweise schwach oder standardmäßig.

- Dateiberechtigungen können schwach sein und vertrauliche Dateien verfügbar machen.

- Keine Firewall oder Sicherheitslösung verwenden.

- Installationen sind möglicherweise veraltet.

- Freigabe eines infizierten Servers für andere Websites. Fragen Sie Ihren Diensteanbieter nach Subnetzen.

WordPress Backdoor finden

Suchen von WordPress Backdoor in Themen

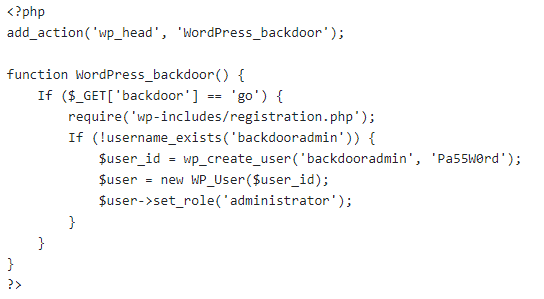

Inaktive Themen sind der beste Ort, um eine WordPress-Hintertür zu verstecken. Hacker sind sich dieser Tatsache bewusst und suchen häufig auf Ihrer Website nach solchen Themen. Der Grund dafür ist, dass Sie dort weniger wahrscheinlich nachsehen, da es inaktiv ist. WP Themes enthält eine kritische Datei namens functions.php. Diese Datei ist für den Aufruf von nativem PHP, WordPress und anderen Funktionen verantwortlich. In einfachen Worten kann es also verwendet werden, um jede Art von Operation auszuführen. Oft versuchen Angreifer, diese Datei zu injizieren, um eine WordPress-Hintertür zu erhalten. Ein solches Beispiel ist im Bild unten dargestellt.

Dies ist ein Schadcode in der Datei functions.php. Es wird ausgelöst, wenn der Angreifer die URL besucht. www.yoursite.com/wp-includes/registration.php Dann erstellt diese Funktion einen neuen Benutzer mit

id: backdooradmin

password: Pa55W0rd.

Selbst wenn Sie den Benutzer löschen, kann er durch Aufrufen dieser URL erneut erstellt werden. Dies ist ein typisches Beispiel für eine WordPress-Hintertür. Dieser Code kann jedoch nur eingefügt werden, indem zuerst Zugriff auf den Server gewährt wird. Möglicherweise wird ein offener FTP-Port oder andere Lücken verwendet.

Besorgt über Backdoors in WordPress? Schreiben Sie uns eine Nachricht im Chat-Widget und wir helfen Ihnen gerne bei der Behebung. Sichern Sie jetzt meine WordPress-Website .

Suchen von WordPress Backdoor in Plugins

Ein WordPress-Backdoor-Hack ist häufig auf fehlerhafte Plugins zurückzuführen . Im Laufe der Jahre wurden mehrere Plugins als fehlerhaft befunden. In diesem Jahr war das Kontaktformular 7 das letzte . Es gibt mehr als 5 Millionen aktive Benutzer dieses Plugins. Im Gegensatz dazu führte der Fehler zu einer Eskalation der Berechtigungen. Wenn Plugin-Dateien geändert werden, sind sie möglicherweise nicht im Dashboard sichtbar. Eine FTP-Suche kann jedoch solche Dateien aufdecken. Um es legitim aussehen zu lassen, werden Backdoor-Dateien als Hilfedateien bezeichnet. Die Gründe, warum Backdoors in Plugins gefunden werden, sind:

- Nicht verwendete Plugins sind eher infiziert. Nur weil sie Hintertüren lange verstecken können.

- Nicht vertrauenswürdige und unpopuläre Plugins sind oft schlecht codiert. Dies erhöht die Wahrscheinlichkeit eines WordPress-Backdoor-Hacks.

- Veraltete Plugins sind eher das Ziel. Nur weil viele sie noch ohne Aktualisierung ausführen.

- Diese fehlerhaften Plugins können beim Ändern anderer Kerndateien helfen.

Achten Sie daher auf unbekannte Plugins. Bereinigen Sie alle nicht verwendeten Plugins!

Suchen der WordPress-Hintertür in Installationsdateien

Das Ändern der Kerndateien erfolgt als Nächstes, nachdem das Plugin infiziert wurde. In den Basisdateien befindet sich möglicherweise unerwünschter Code, oder es werden neue Dateien angezeigt. Manchmal sieht die Hintertür hier so aus:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<=DqV@&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

Dieser Code wird mit bekannten Techniken verschleiert. Dies erschwert das Lesen für menschliche Benutzer. Achten Sie also auf solch faul aussehenden Code und entfernen Sie die Dateien, die ihn enthalten. Manchmal kann die Hintertür präsentieren sich auch als legitime Datei wie xml.php, media.php, plugin.php usw. Also nicht überspringen jede Datei selbst wenn Blicke legitim. Darüber hinaus gibt es andere Techniken, die das Lesen von Code erschweren.

Achten Sie auch auf das Schlüsselwort FilesMan in Ihren Dateien. Zum Beispiel ist dies der Dump des berüchtigten Backdoor Filesman: 02 . Diese Hintertür ist schwer zu erkennen und in Protokollen nicht sichtbar. Es wird verwendet, um Passwörter und andere Details zu stehlen.

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>Zum Beispiel ist der Code in der 6. Zeile in hexadezimaler Form. Bei der Konvertierung würde es ungefähr so aussehen : preg_replace("/.*/e","eval(gzinfla\. Es gibt online verfügbare Tools zum Dekodieren von Hex-Zeichen. Benutze sie! Außerdem kann der Angreifer Code mithilfe der Base64-Codierung ausblenden. Behandle es also ähnlich. Hier steht das Schlüsselwort FilesMan in der 4. Zeile. Solche Varianten dieser Infektion haben dieses Schlüsselwort. Manchmal ist es möglich, dass der Code sensible Dateien wie manipuliert .htaccess. Schauen Sie sich diese also genau an!

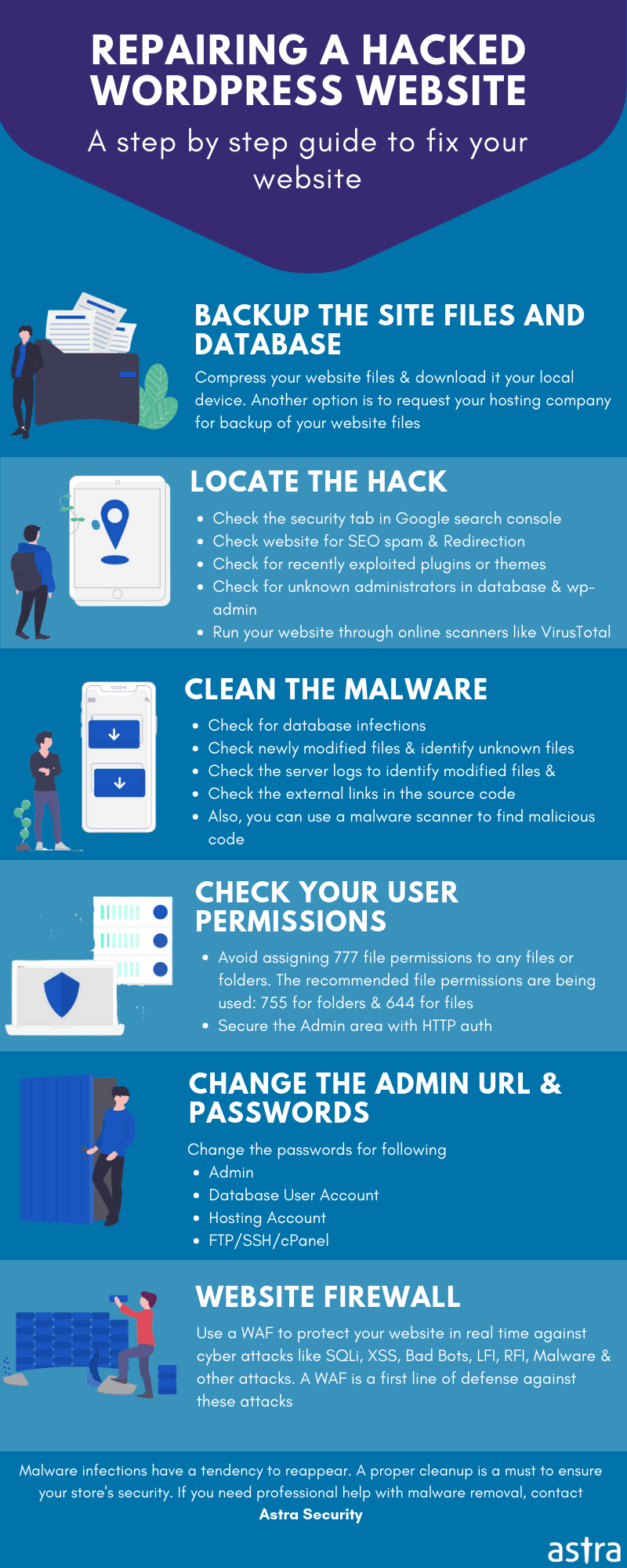

Wie WordPress Backdoor Hack zu beheben?

Prüfsumme vergleichen

Der erste Schritt besteht darin, die Prüfsummen zu vergleichen. Es ist eine heuristische Bestimmung der Dateiintegrität. Manuelle Inspektion kann durchgeführt werden. Darüber hinaus stehen hierfür automatisch Werkzeuge zur Verfügung. Nicht nur für Kerndateien, sondern auch für Plugins und Themes stehen Prüfsummen zur Verfügung. Darüber hinaus können Sie eine persönliche schwarze Liste führen. Dies kann mithilfe von öffentlich zugänglichen Listen erfolgen . Nachdem die Prüfsummen nicht übereinstimmen, gehen Sie manuell vor, um WordPress-Backdoors zu entfernen.

Benötigen Sie professionelle Hilfe, um WordPress Backdoors zu entfernen? Schreiben Sie uns eine Nachricht im Chat-Widget und wir helfen Ihnen gerne weiter. Repariere jetzt meine WordPress-Website .

Integrität der Kerndateien

Zweitens, nachdem Dateien verschiedene Prüfsummenwerte angezeigt haben, überprüfen Sie sie manuell. Es ist sehr wahrscheinlich, dass der WordPress-Backdoor-Hack Dateien manipuliert hat. Somit kann die Integrität von Installationsdateien überprüft werden. Laden Sie zunächst eine neue Version von WordPress herunter .

$ mkdir WordPress

$ cd WordPress

Dieser Befehl hat ein Verzeichnis mit dem Namen erstellt WordPress und auf dieses umgeschaltet.

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

Laden Sie jetzt die neueste Version von WordPress (in diesem Fall 4.9.8) mit der ersten Codezeile herunter. Die zweite Zeile extrahiert es dann. Nach Abschluss dieser Aufgaben folgt der entscheidende Schritt. $ diff -r path/to/your/file.php /Wordpress/wp-cron.php. Dieser Code vergleicht den Unterschied zwischen den beiden Dateien. Da die WordPress-Hintertür Ihre Dateien bearbeitet hätte, werden die Änderungen angezeigt. Einige Dateien sind jedoch dynamisch wie die xmlrpc.php. Diese Datei hilft Benutzern und Diensten, über RPC mit der Site zu interagieren. Hacker wissen das und versuchen oft, hier die Hintertür zu verstecken. Überprüfen Sie dies daher gründlich, um WordPress-Hintertüren zu finden und zu entfernen.

Kodierungen

Manchmal werden Dateien möglicherweise geändert, sind jedoch für Sie möglicherweise nicht lesbar. Anschließend können Sie mit der Bereinigung des WordPress-Backdoor-Hacks beginnen, indem Sie nach Base64- Codierungen suchen . Hier grepkann der Befehl die Wunder vollbringen. Verwenden Sie den folgenden Befehl:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

Dieser Befehl listet alle base64-Erkennungen in output.txt übersichtlich auf. Ab hier können Sie es mit Online- Tools in Klartext dekodieren . Wenn Sie in anderen Dateien suchen möchten, als .phpnur das Wort *.phpim Code zu ersetzen . Darüber hinaus könnte der Schadcode auch im Hex-Format vorliegen. Also könntest du verwenden grep -Pr "[\x01\x02\x03]". Für andere ähnliche Codierungen wiederholen Sie diesen Schritt. Löschen Sie diese Dateien oder Zeilen mit schädlichem Code, um WordPress-Backdoors zu entfernen.

Verwenden von Serverprotokollen

Die Serverprotokolle können helfen, WordPress-Backdoors zu entfernen. Zunächst müssen Sie sehen, welche Dateien nach einem bestimmten Datum bearbeitet wurden. Durchsuchen Sie außerdem die FTP-Protokolle, um die IP-Adressen anzuzeigen, die für die Verbindung mit Ihrem Server verwendet werden. Behalten Sie die zuletzt bearbeiteten Dateien im Auge. Achten Sie außerdem auf den Bildordner. Niemand erwartet, dass ausführbare Dateien in Bildordnern vorhanden sind. Darüber hinaus kann der Bildordner beschreibbar sein. Deshalb lieben es Hacker, dort Hintertüren zu verstecken. Stellen Sie außerdem sicher, dass die Berechtigungen für vertrauliche Dateien geeignet sind. Stellen Sie daher Ihre Dateiberechtigungen auf 444 (r–r–r–) oder vielleicht ein 440 (r–r—–). Siehe speziell für Änderungen im Bilderordner.

Aktualisieren und sichern

Die Wichtigkeit der Aktualisierung Ihrer WordPress-Website wurde immer wieder betont. Eine veraltete Installation ist so gut wie eine infizierte.

Wenn Sie die Ursache des WordPress-Backdoor-Hacks nicht nachverfolgen können, stellen Sie ihn erst nach der Sicherung der aktuellen Site aus dem Backup wieder her und vergleichen Sie die beiden.

Wenn Sie noch kein Backup haben und die WordPress-Kerndateien durch die neuen ersetzen möchten. Dazu müssen Sie Ihre WordPress-Website manuell aktualisieren, nachdem Sie die aktuelle Site-Sicherung erstellt haben.

Wenn bei den von Ihnen verwendeten Plugins eine Sicherheitslücke gemeldet wird, wird außerdem empfohlen, diese sofort zu aktualisieren. Wenn der Patch zu lange dauert, ersetzen Sie ihn durch die Alternativen. Es wird empfohlen, mit offiziellen Blogs auf dem Laufenden zu bleiben, um Patches frühestens zu erhalten.

Verwenden Sie den WordPress Backdoor Scanner

Menschen sind fehleranfällig. Die manuelle Überprüfung ist mühsam und fehleranfällig. Dies kann dazu führen, dass der WordPress-Backdoor-Hack erneut auftritt. Die Lösung hierfür ist also die Automatisierung. Es gibt heute ziemlich fortschrittliche Tools auf dem Markt. Diese Scanner können WordPress-Hintertüren erkennen und entfernen. Einer davon ist der Astra Malware Cleaner . Es wird nicht nur Ihre Website bereinigen, sondern auch vor zukünftigen Infektionen schützen. Es ist preiswert und gibt Ihnen einen umfassenden Überblick. Es würde Ihre wertvollen Ressourcen und Zeit sparen!